Настройка прав доступа пользователей в 1С:ERP

1С:ERP позволяет настраивать права доступа пользователей к различным объектам с помощью ролей. Роль определяет, какие действия и над какими объектами может выполнять пользователь.

Существует два варианта настройки прав пользователей – простой, созданный только на основе ролей пользователей и более сложный – на основе ролей и видов доступа к конкретным наборам объектов.

Начать настройку прав доступа можно с создания профилей групп доступа. Для этого необходимо перейти в раздел НСИ и администрирование – Администрирование – Настройка пользователей и прав – Группы доступа – Профили групп доступа.

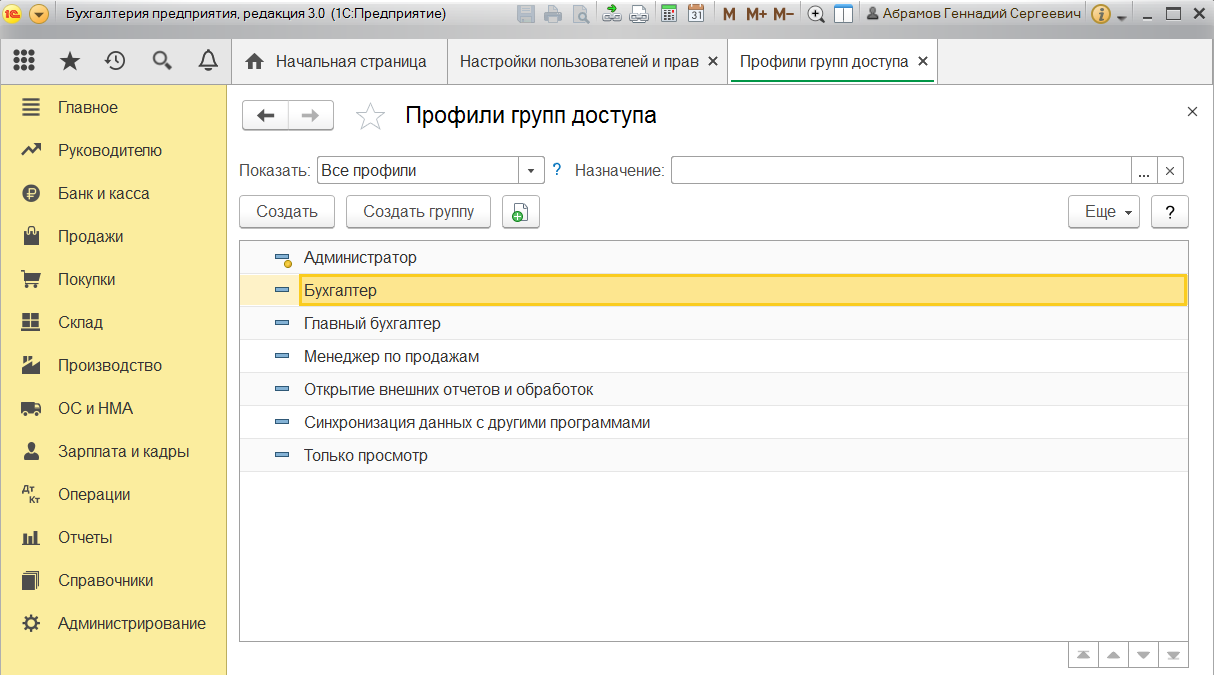

Данный список отобразит все доступные профили групп доступа:

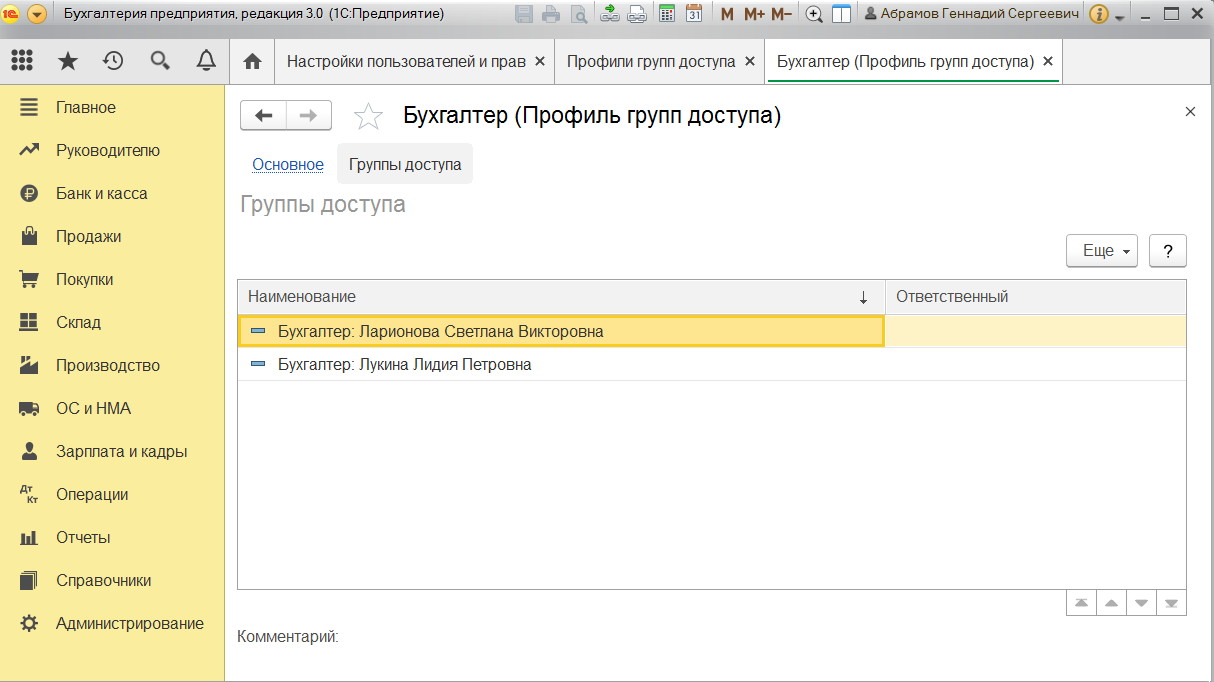

Профиль содержит несколько предопределенных на этапе создания системы ролей доступа и выглядит следующим образом (например профиль Бухгалтер):

Также в профиле можно установить ограничения доступа. Данная вкладка активна в случае, если в настройках системы стоит галка Ограничивать доступ на уровне записей (НСИ и администрирование – Настройка пользователей и прав – Группы доступа).

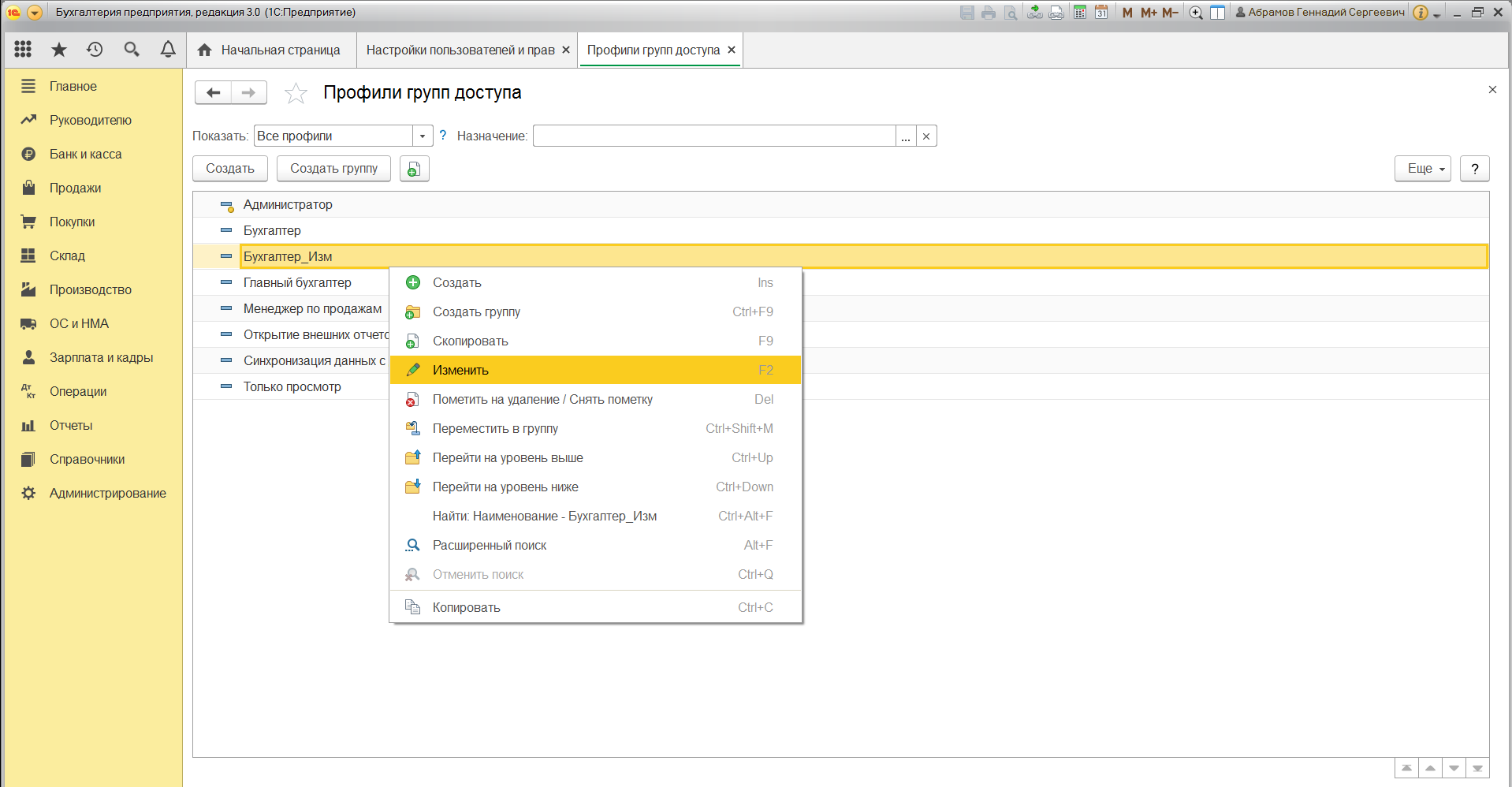

Изменить типовой профиль невозможно. Если необходимо отредактировать профиль, нужно его скопировать и изменить, либо создать новый.

Для назначения прав доступа конкретным сотрудникам используется справочник «Группы доступа пользователей». Данный справочник доступен из раздела НСИ и администрирование – Администрирование – Настройка пользователей и прав – Группы доступа – Группы доступа:

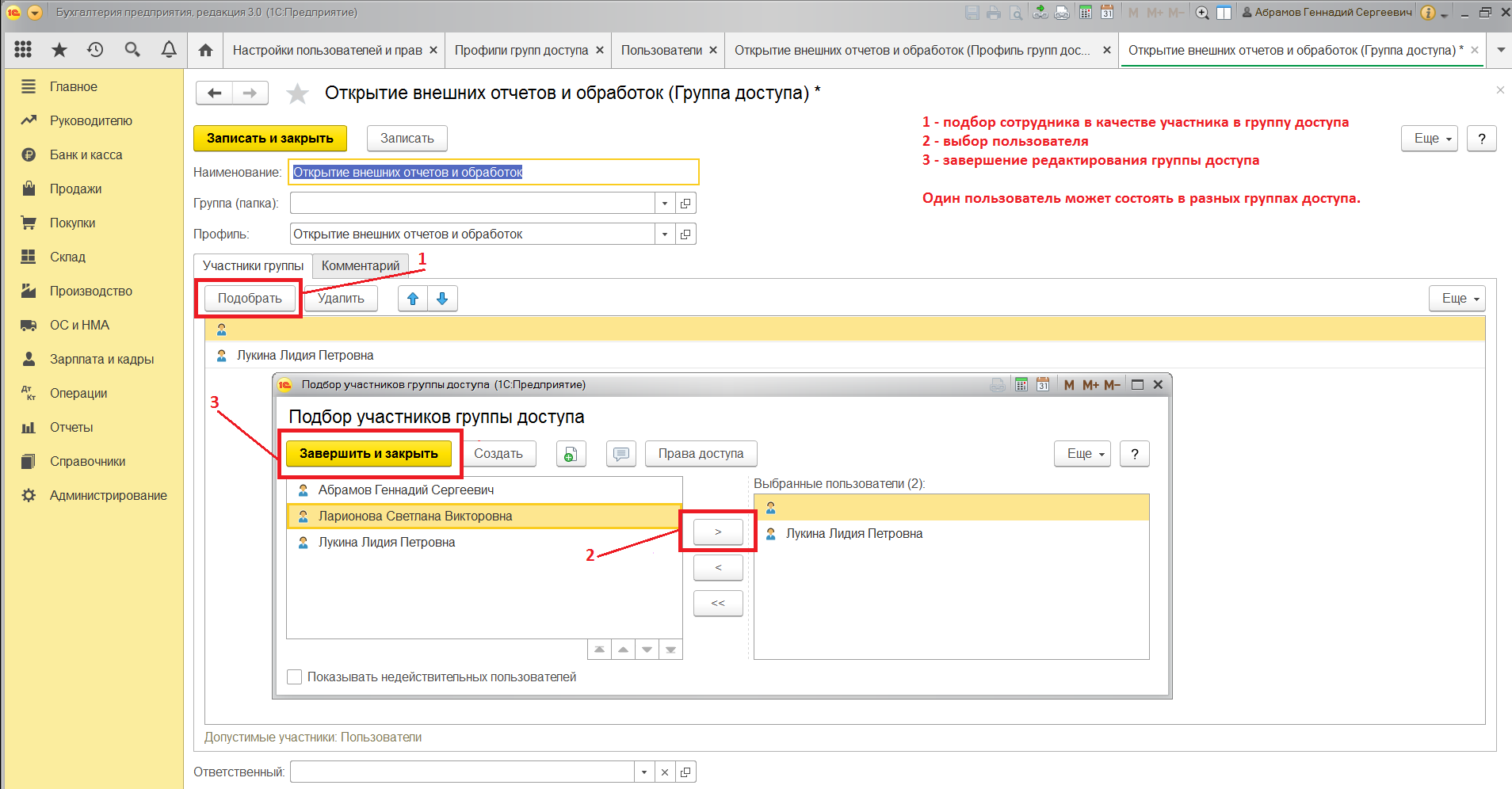

В каждой группе доступа пользователей нужно указать ссылку на профиль доступа и указать участников группы – пользователи базы:

Один и тот же профиль доступа можно указать в различных группах доступа.

После включения или исключения пользователей из группы доступа рекомендуется завершить его сеанс и начать новый, чтобы права его доступа обновились.

Список пользователей можно открыть в НСИ и администрирование – Администрирование – Настройка пользователей и прав – Пользователи – Пользователи. В данном справочнике указаны все пользователи, разделенные по группам пользователей. Также данный справочник предназначен для добавления новых пользователей в базу:

Чтобы включить или исключить пользователя в группу, необходимо зайти в карточку пользователя, пройти по ссылке Группы и выбрать нужную.

Один пользователь может входить в несколько групп пользователя.

Перейдя по ссылке из карточки пользователя Права доступа, можно просмотреть, в какие группы доступа включен пользователь и какие роли и профили ему назначены:

Настройка ролей и прав доступа

Область применения: управляемое приложение, обычное приложение.

Действует для конфигураций УП (ERP), УТ 11 и входящих в них библиотек.

Для других конфигураций рекомендуется к использованию.

Содержит уточнения к требованиям других стандартов.

1.1. Роли создаются «атомарными», т.е. дающими права на доступ к элементарным функциям программы. Из этих элементарных ролей создаются профили пользователей, которые уже и назначаются пользователям средствами БСП. Деление прав на доступ к объектам между функциями должно быть таким, чтобы на типовом внедрении не возникало необходимости в создании новых ролей.

Исключение: для ролей, назначаемых внешним пользователям, задается исчерпывающий набор прав к необходимым объектам.

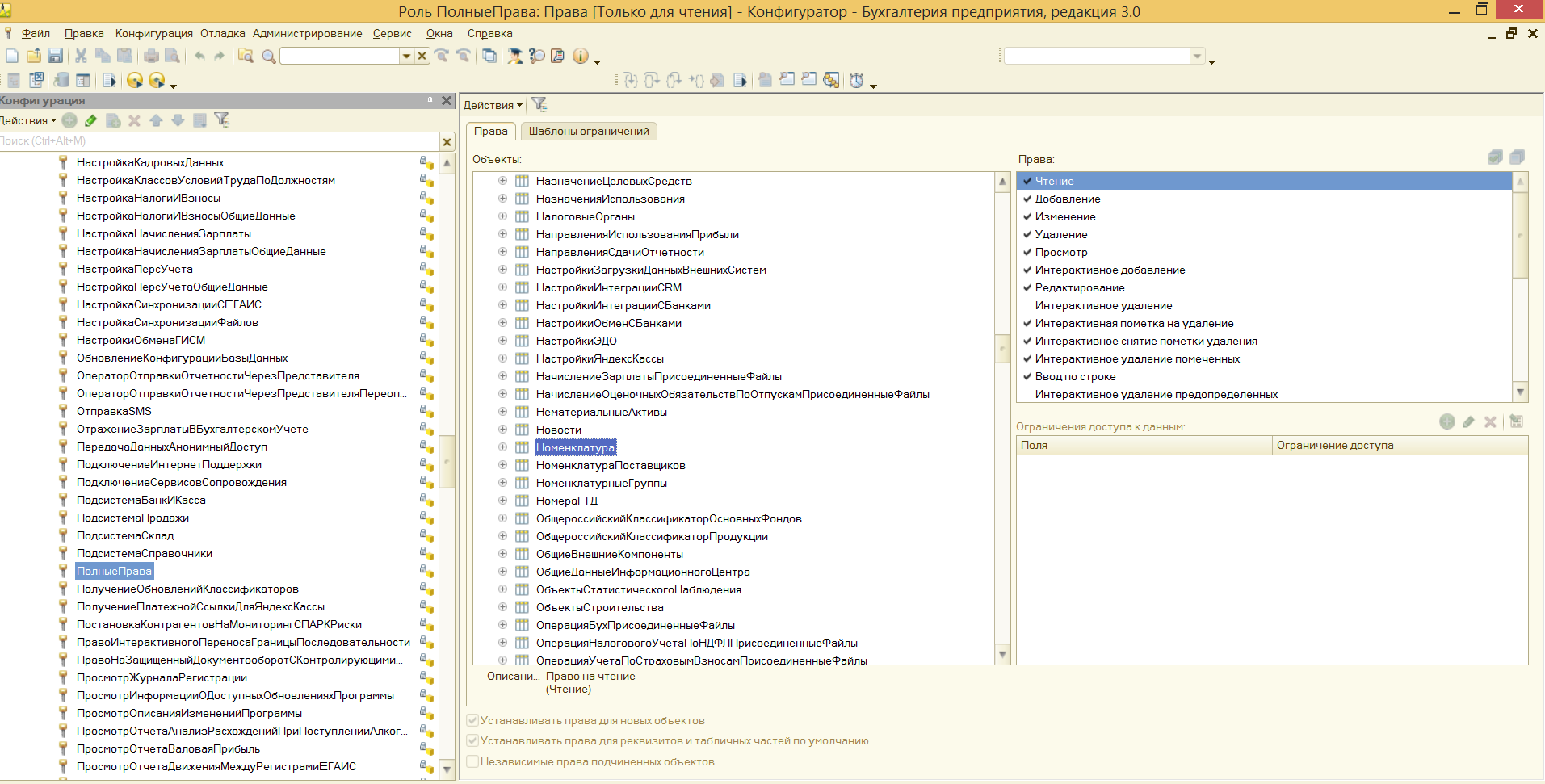

1.2. Роль ПолныеПрава (англ. FullAccess ) совместно с ролью АдминистраторСистемы (англ. SystemAdministrator ) дает неограниченный доступ (без RLS) ко всем объектам. См. стандартные роли.

1.3. Ни одна роль (в т.ч. ПолныеПрава и АдминистраторСистемы ) не должна давать право на интерактивное удаление ссылочных объектов.

1.4. Только роль ПолныеПрава и АдминистраторСистемы должна давать право на удаление ссылочных объектов.

1.5. Только для роли ПолныеПрава должен быть установлен флаг «Устанавливать права для новых объектов». Для всех остальных ролей этот флаг должен быть снят.

1.7. Во всех документах, предполагающих проведение, должны быть выставлены флаги «Привилегированный режим при проведении» и «Привилегированный режим при отмене проведения», поэтому не нужно создавать роли, дающие права на изменение регистров, подчиненных регистраторам.

Исключение: документы, предназначенные для непосредственной корректировки записей регистров, могут проводиться с проверкой прав доступа, но в этом случае необходимо предусмотреть роли, дающие права на изменение регистров.

1.8. Во всех функциональных опциях должны быть выставлены флаги «Привилегированный режим при получении».

1.11. Не допускается, чтобы одна роль давала права на объекты, которые относятся к другим подсистемам.

Например, в хранилище УП (ERP) нельзя, чтобы одна роль давала права на объекты, которые есть в УТ 11 и на объекты, которых в УТ 11 нет. См. также: Разработка ролей в библиотеках.

2. Правила создания ролей к элементарным функциям

2.1. Объекты, при проектировании прав доступа, необходимо объединить в элементарные функции. Если объекты входят в одну функцию, то это означает, что не может быть задачи, когда доступ к этим объектам может быть разный.

Пример:

Есть документ «Заказ клиента» и связанный с ним регистр накопления «Заказы клиентов», который хранит остатки неотгруженных товаров и неоплаченных сумм. По сути этот регистр является отражением текущего состояния табличной части заказа. Если пользователь имеет права на документ, то будет странно, что он не будет иметь прав на регистр. Поэтому документ «Заказ клиента» и регистр накопления «Заказы клиентов» можно объединить в одну элементарную функцию. Если есть отчет, отображающий в удобном виде остатки регистра «Заказы клиентов», то логично его тоже включить в эту функцию.

Противоположный пример:

Есть документ «Реализация товаров и услуг», выступающий в роли распоряжения на отгрузку товаров. Остатки по распоряжениям на отгрузку товаров хранит регистр накопления «Товары к отгрузке». Объединять «Реализацию товаров и услуг» и регистр «Товары к отгрузке» в рамках одной функции было бы не правильно, т.к., например, кладовщик, вполне может иметь права на чтение регистра «Товары к отгрузке», но может не иметь прав на чтение документа «Реализация товаров и услуг».

2.2. В случае если возникают сомнения в том, что два объекта могут быть отнесены к одной элементарной функции, лучше выделить их в разные.

2.3. Каждый объект должен быть отнесен к элементарной функции, и только к одной.

2.4. Объекты, относящиеся к разным библиотекам не могут быть отнесены к одной элементарной функции.

3. Ссылочные объекты и регистры

3.1. Для функций, включающих в себя ссылочные объекты и независимые регистры сведений, должно быть создано две роли

Роли должны содержать следующие права (когда они имеются у объекта метаданных):

Настройка пользователей и прав в 1С:ERP Управление предприятием

Практически при каждом внедрении 1С:ERP Управление предприятием, одним из самых популярных является вопрос: Как правильно настроить права пользователей в программе и когда это необходимо делать?

Условно можно выделить 3 подхода.

1. Когда всем пользователям даем права администратора. Плюсы: минимум настроек, быстро. Минусы: любой пользователь видит все документы, «излишний функционал» для конкретного пользователя и как следствие ошибки

2. Каждому пользователю определяется предопределенной профиль. Плюсы: немного настроек, пользователь избавлен от излишнего «функционала». Минусы: очень часто стандартный (предопределенный) профиль отличается от реалий.

3. Индивидуальная настройка под каждого пользователя. Плюсы: каждому пользователю только его функционал, лишних документов не видит. Минусы: трудозатратная настройка, неоднократное тестирование

С введением управляемого приложения разработчики фирмы «1С» решили расширить настройки прав доступа в пользовательском режиме без конфигуратора.

Теперь существует два варианта настройки прав пользователей – простой, созданный только на основе ролей пользователей и более сложный – на основе ролей и видов доступа к конкретным наборам объектов. Эти два вида мы рассмотрим в дальнейшем.Профили групп доступа в 1С:ERP Управление предприятие. Начать настройку прав доступа можно с создания профилей групп доступа (НСИ и администрирование – Администрирование – Настройка пользователей и прав – Группы доступа – Профили групп доступа).

Здесь мы видим список всех доступных профилей групп доступа.

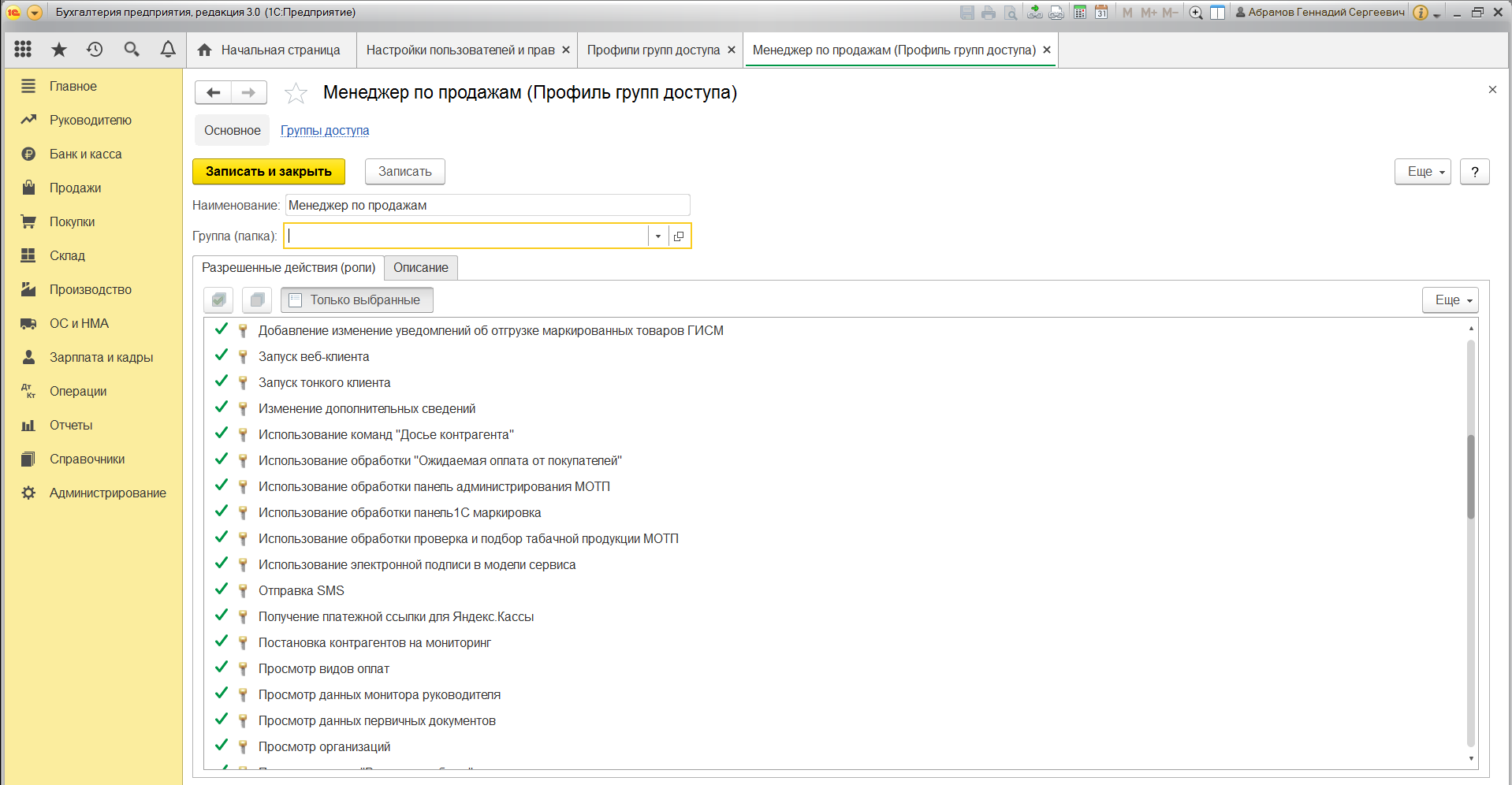

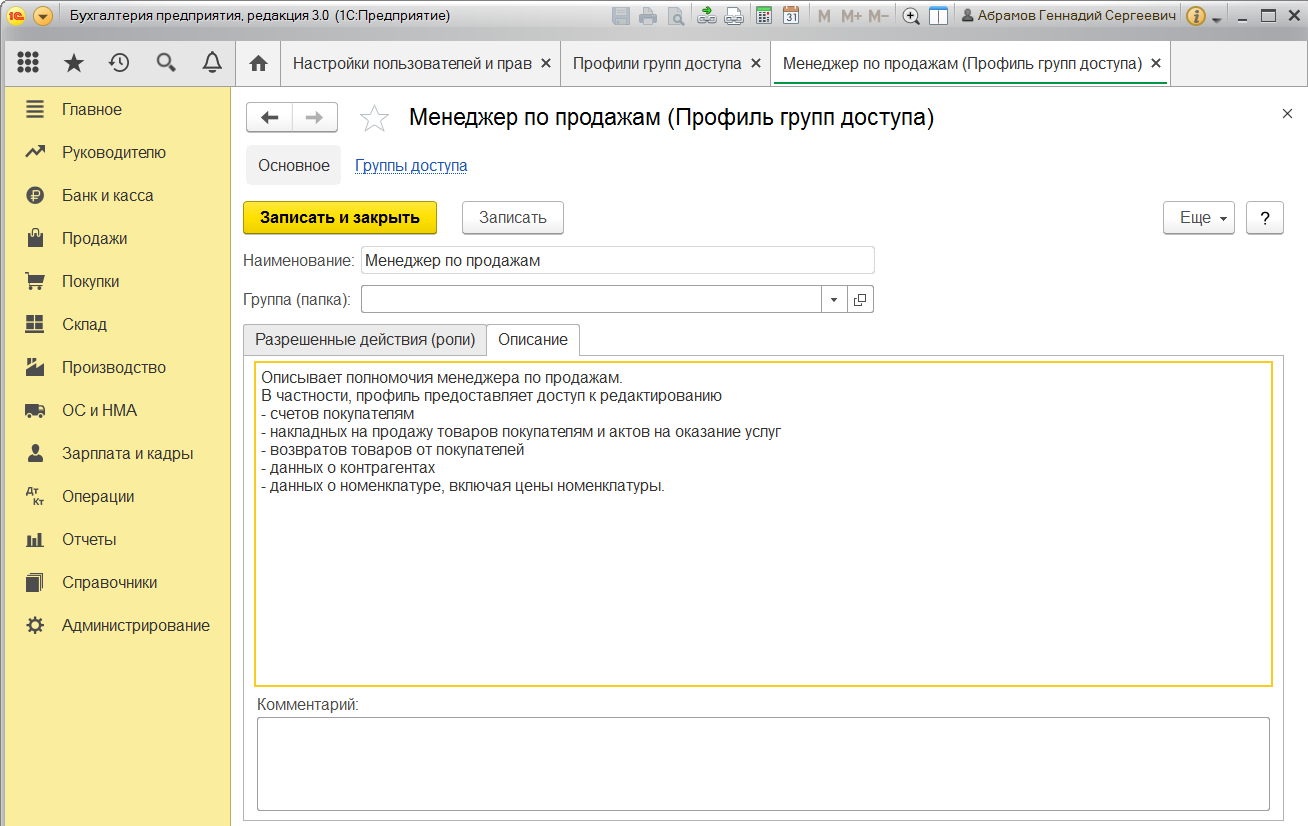

Сам профиль содержит несколько предопределенных на этапе создания системы ролей доступа и выглядит следующим образом:

Для удобства выбора ролей можно нажать кнопку «По подсистемам». Для быстрого получения списка уже выбранных ролей можно нажать кнопку «Только выбранные роли».

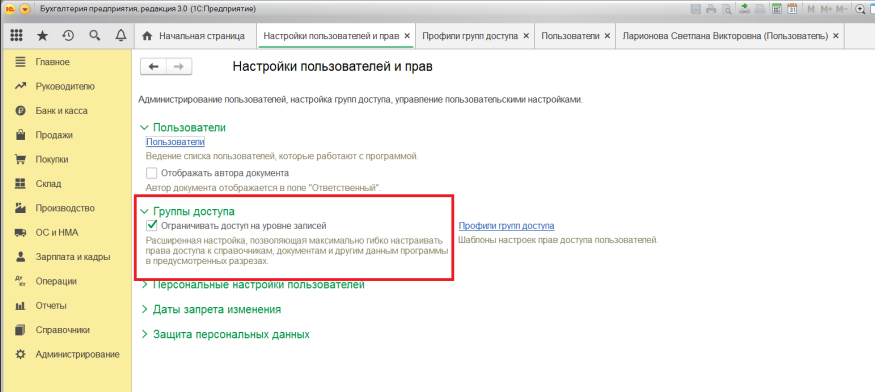

Также в профиле указываются ограничения доступа. Данная вкладка активна в случае, если в настройках системы стоит галка Ограничивать доступ на уровне записей (НСИ и администрирование – Настройка пользователей и прав – Группы доступа).

Изменить типовой профиль невозможно. Если необходимо подкорректировать профиль, нужно его скопировать и изменить, либо создать новый.

Группы доступа пользователей в программе 1С:ERP Управление предприятием. Для назначения прав доступа конкретным сотрудникам предприятия используется справочник «Группы доступа пользователей». Данный справочник доступен в НСИ и администрирование – Администрирование – Настройка пользователей и прав – Группы доступа – Группы доступа.

В каждой группе доступа пользователей нужно указать ссылку на ранее созданный профиль доступа и заполнить список сотрудников.

При использовании разделения доступа на уровне записей (вариант 2) в группах можно настроить доступ по видам доступа (закладка «Ограничение доступа»). Если закладка видна, но недоступна, то это значит, что настройка ограничений доступа выполняется только в выбранном профиле групп доступа.

Один и тот же профиль доступа можно указать в различных группах доступа.

После включения или исключения пользователей из группы доступа рекомендуется завершить его сеанс и начать новый, чтобы права его доступа обновились.

Пользователи. Список пользователей можно увидеть в НСИ и администрирование – Администрирование – Настройка пользователей и прав – Пользователи – Пользователи. Здесь указаны все пользователи, разделенные по группам пользователей.

Чтобы назначить ту или иную группу пользователя, нужно зайти в карточку пользователя, пройти по ссылке Группы и выбрать нужную.

Один пользователей может входить в несколько групп пользователя.

Нужна помощь по 1C:ERP Управление предприятием?

Настройка прав доступа в 1С 8

Вопрос о настройке прав доступа в программах 1С возникает в двух случаях:

Права пользователя в 1С

Скажем несколько слов о правах пользователей. Что означает ограничение прав доступа? В разрезе программных продуктов 1С, это запрет на совершение действий с какими-либо файлами и объектами. Например, можно закрыть пользователю доступ для изменения документа, копирования и даже просмотра. Соответственно, расширить права доступа означает дать разрешение на просмотр, изменение документа, копирование, сохранение и т.д.

При правильной настройке 1С система всегда ответит пользователю, если ему нельзя совершить то или иное действие с объектом: «у вас недостаточно прав для редактирования».

Пошаговая настройка прав доступа в 1С

Расскажем, как настроить права доступа на примере программы «1С:Бухгалтерия 8 редакция 3.0». Однако обратите внимание, что аналогичным образом настраиваются права доступа для пользователей и в других программных продуктах 1С. Например, инструкция также подойдет к «1С:Управление торговлей», «1С:Зарплата и управление персоналом», «1С:ERP» и другим ПП.

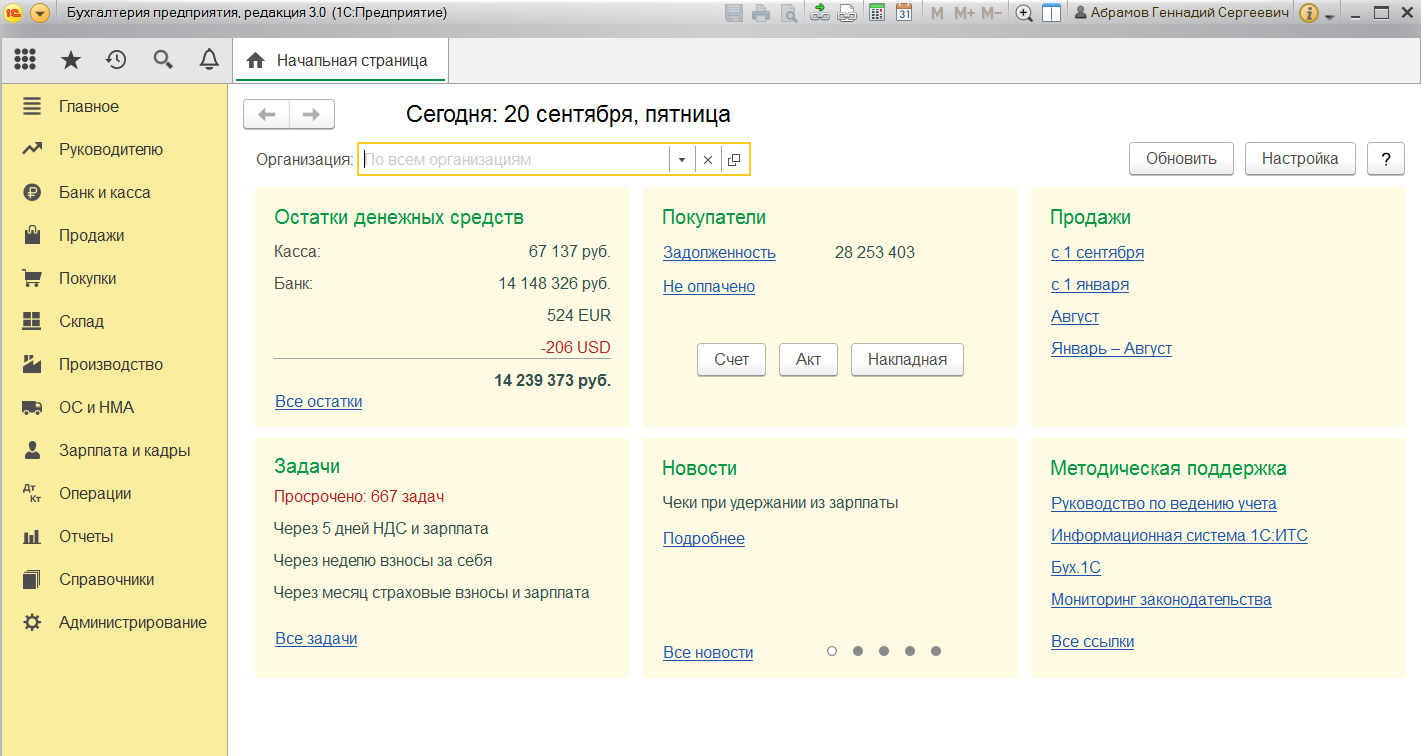

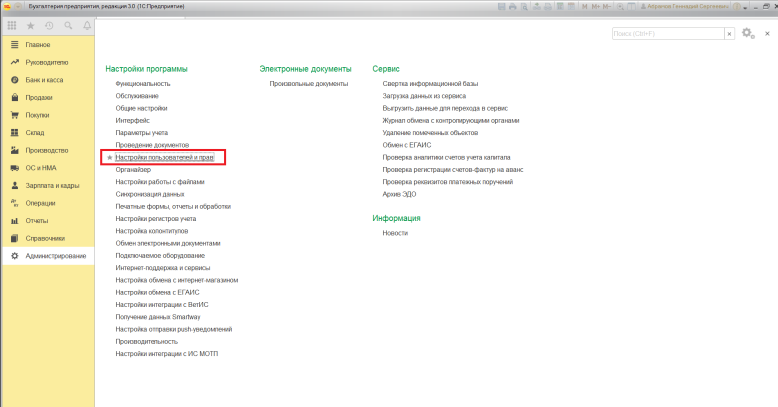

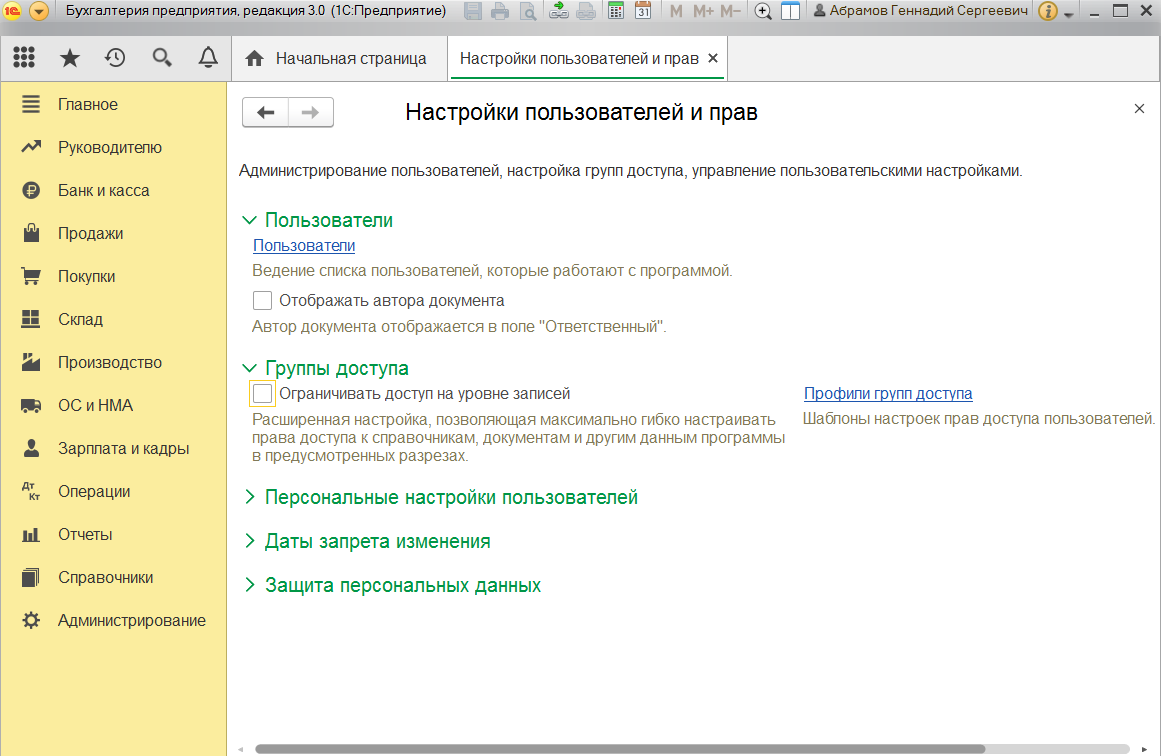

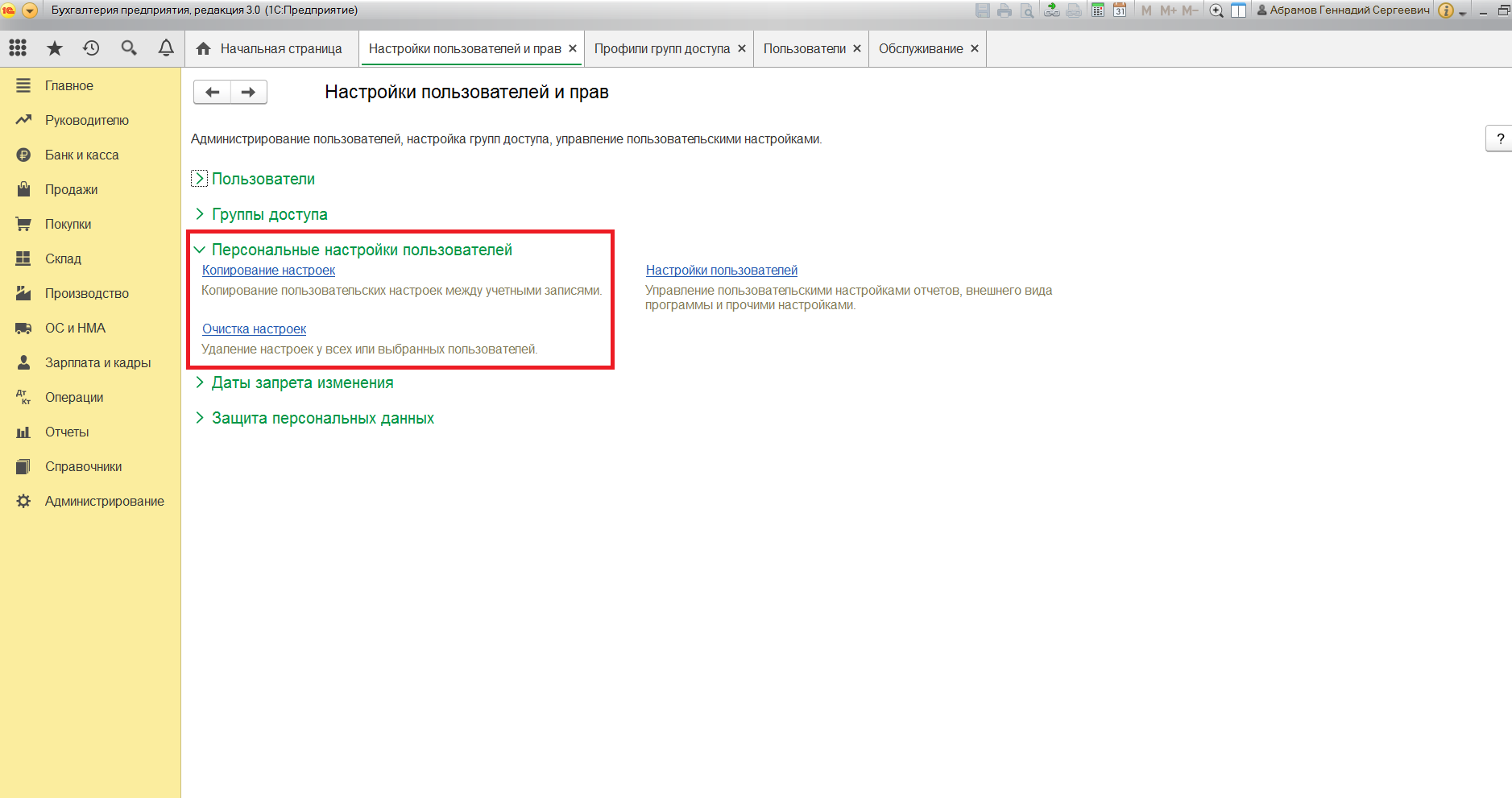

Шаг №1. Настройка пользователей и прав

В самом начале необходимо зайти в раздел настроек программы и выбрать раздел «Настройка пользователей и прав».

Это действие можно также выполнить на вкладке «Администрирование», если у вас есть необходимые права для действий.

Если Вы делаете настройку прав своей 1С впервые, рекомендуем оставить бесплатную заявку в поддержку по 1С через сервис Бит.Личный кабинет. Вам перезвонит консультант по 1С и поможет.

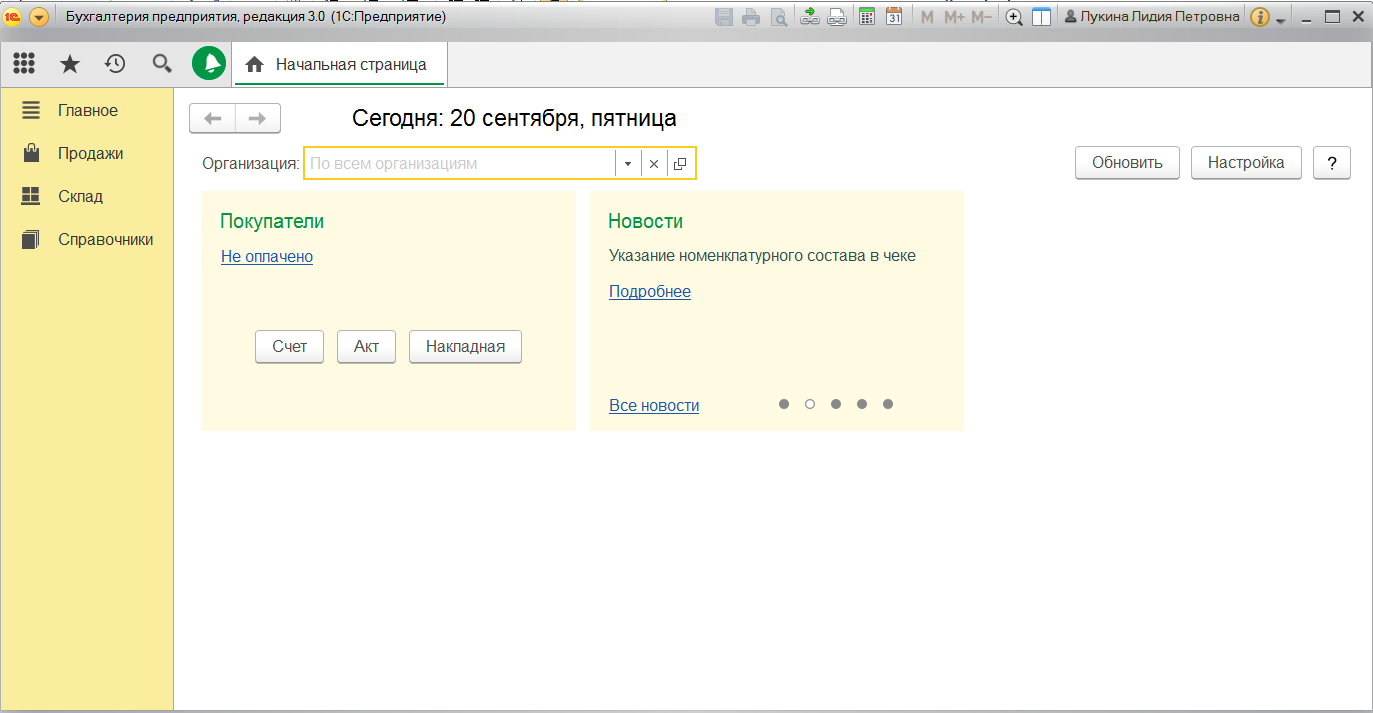

Шаг № 2. Пользователи

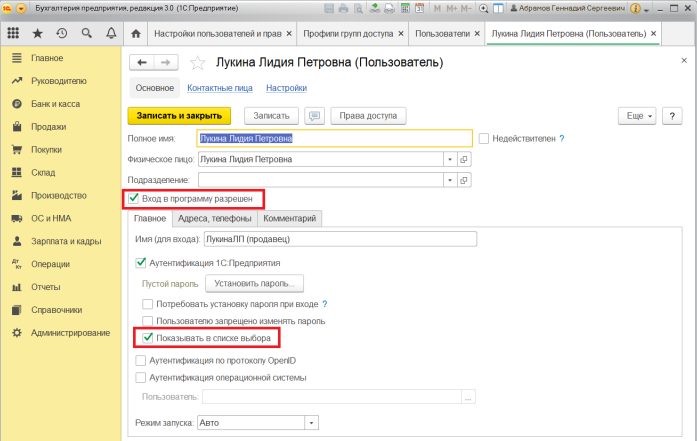

Для того, чтобы увидеть, к какую группу доступа входит отдельный пользователь, нужно перейти в раздел «Пользователи». Здесь можно создать нового пользователя 1С или выполнить редактирование для уже существующего или целой группы.

Важно! Вы сможете управлять данными списками и вносить изменения только в том случае, если сами имеете права администратора.

Чтобы создать необходимую группу пользователей, их можно выбрать из базы. Здесь нужно проверить, что установлены флажки «Вход в программу разрешен» и «Показывать в списке выбора». Если их не будет, то при авторизации пользователь себя не увидит.

Шаг № 3. Роли для группы

Итак, в нашей программе пользователи входят в группы с разрешенным доступом. Например, можно создать группу бухгалтеров, администраторов, кассиров, логистов и т.д. Отметим, что один и то же пользователь может относиться к нескольким разным группам. У каждой из групп прописываются роли.

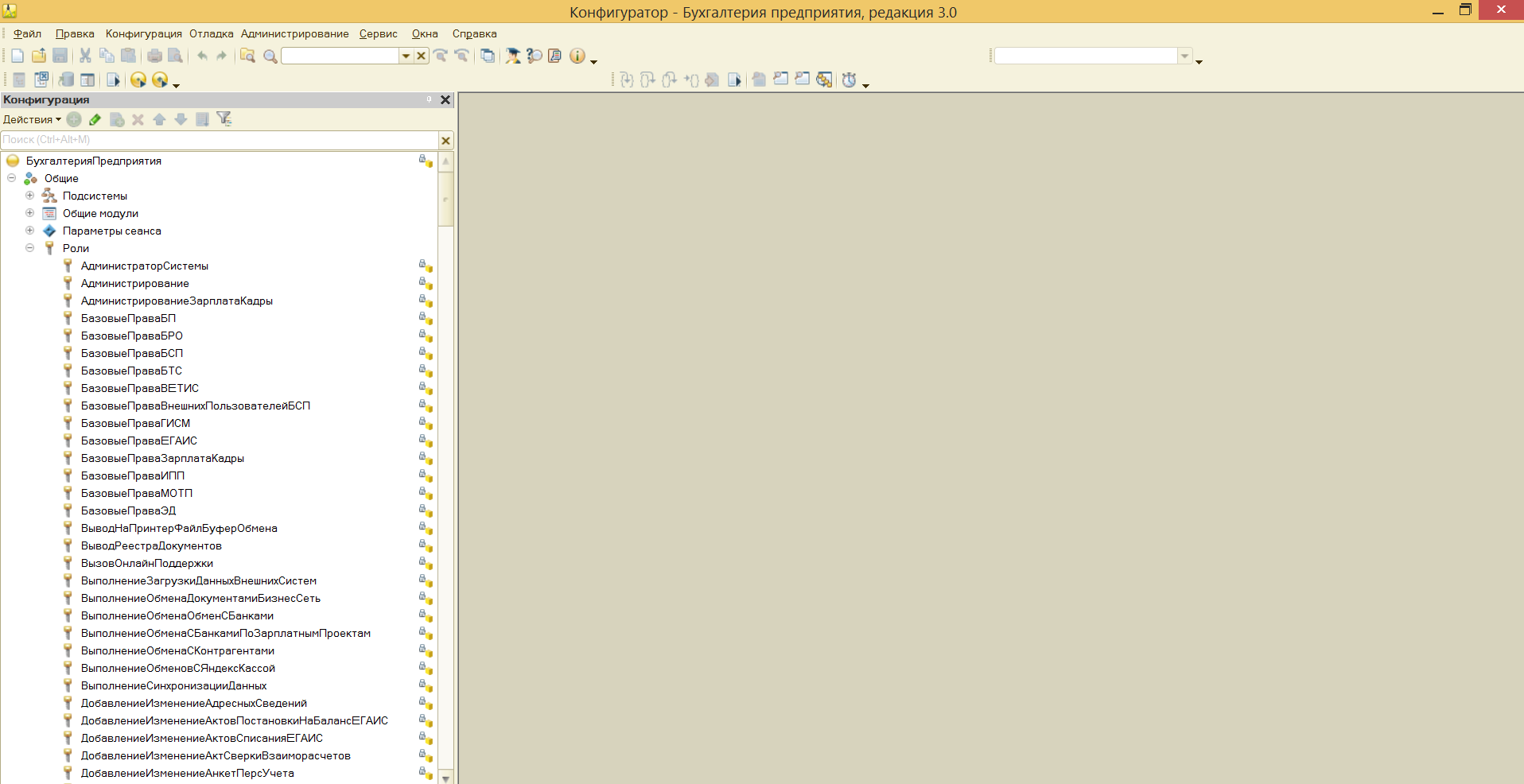

Что такое роль? Это метаданные. От конфигурации вашей 1С будет зависеть, сколько их и какие они. Обычно их довольно много, поэтому важно не запутаться. Ведь вы можете назначить только одну лишнюю роль, а пользователю уже откроется доступ ко многим действиям.

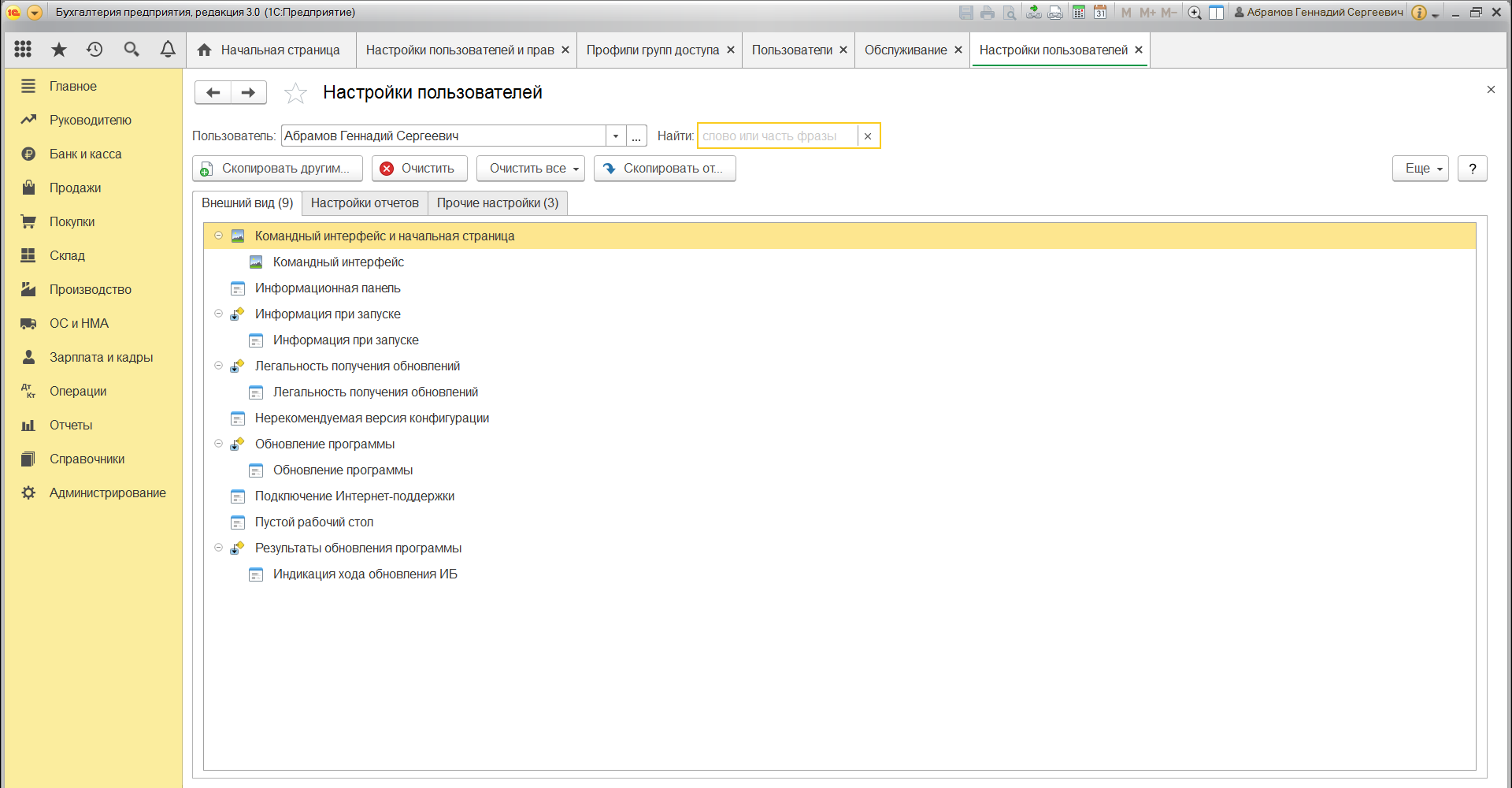

Чтобы узнать, какие права откроются пользователю, нужно перейти во вкладку «Описание».

Роли могут быть базовыми, которые позволяют только просматривать документ. Могут быть специальными, когда открывается доступ для редактирования.

Шаг № 4. Профиль групп доступа

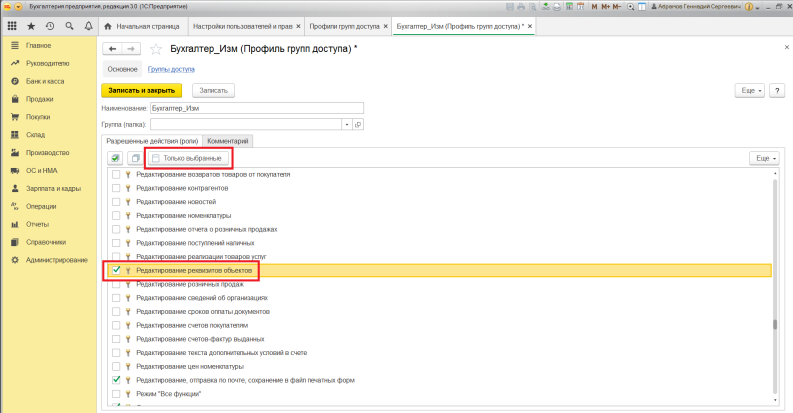

Допустим, что вам необходимо разрешить группе бухгалтеров редактировать реквизиты объектов. Для этого зайдите в раздел «Профиль групп доступа». Установите флажок «редактировать реквизиты объектов».

Примечание: для редактирования ролей целесообразно предварительно скопировать нужную роль, и уже скопированную роль менять. При этом кнопка «Только выбранные» должна быть «отжатой» (см скриншот ниже), поскольку в типовых профилях показываются только используемые роли.

Шаг № 5. Ограничение на уровне записей

Речь идет о RLS (Record Level Security). Вы найдете необходимую колонку в «Отчете по правам пользователя», в разделе «Права доступа». Чтобы работать с ограничение на уровне записей, нужно установить соответствующий флажок во вкладке.

Для чего необходима эта функция? Это дополнительные условия, которые могут поставить ограничения на конкретный объект в базе данных. Очень удобно, если нужно закрыть доступ к файлу отдельного пользователя или группы. При этом программа предупредит, что данные настройки могут замедлить работу системы.

Почему? В этом случае система 1С каждый раз будет запрашивать информацию о том, разрешено ли пользователю просматривать какой-то файл.

Вы также можете перемещать пользователя по группам в 1С, чтобы изменить права доступа.

Шаг № 6. Новые роли

Чтобы не путаться в бесконечном разнообразии ролей, рекомендуем создать собственные роли. Для этого зайдите в дерево метаданных.

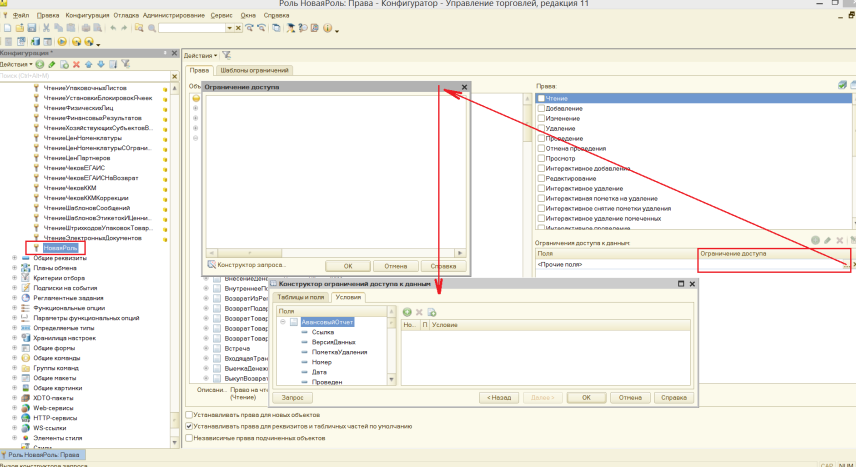

Разграничить права в новой роли можно путем выставления необходимых флажков напротив нужного вам права.

Задать ограничение можно в правом нижнем углу. Здесь работает механизм настройки прав доступа по отношению к конкретным данным.

К примеру, вы можете ограничить изменение документа только по одной организации.

Используйте конструктор ограничений доступа. Он поможет выбрать необходимые условия для доступа. Кроме того, программа предложит вас шаблоны ограничений, которые останется только выбрать и добавить.

Примечание: для создания новых ролей в режиме Конфигуратора необходимо включить возможность изменения конфигурации.

Другие настройки 1С

Итак, вы настроили все права доступа в 1С, какие требовалось. Что же еще предлагает система?

Обратите внимание на следующие разделы:

Их названия говорят сами за себя. Эти настройки относятся к внешнему виду отчетов программы.

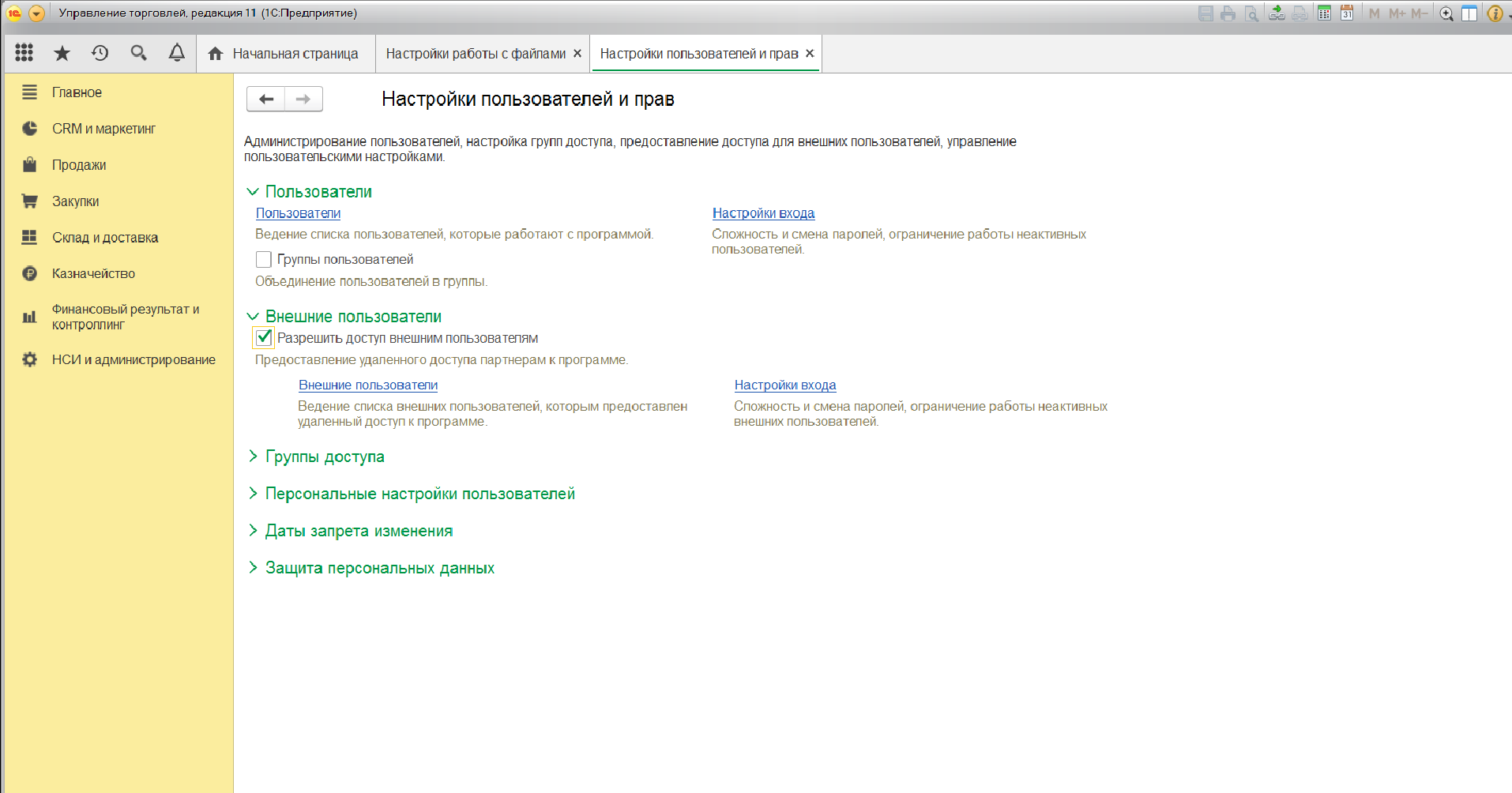

Если вы зайдете в раздел «Настройки пользователей», то можете настроить такой внешний вид, какой вам понравится и какой будет более удобным.

Здесь выбранный флажок «Разрешить доступ внешним пользователям» откроет возможности для внешних пользователей. Такими пользователями могут быть покупатели вашего интернет-магазина, который работает на базе 1С.

Разработчики 1С позаботились о том, чтобы предоставить пользователям широкие возможности для администрирования прав доступа. Инструменты могут показаться непростыми. Но это только сначала. Используйте наши рекомендации и инструкцию, и тогда в вашей компании не возникнет трудностей с настройкой прав доступа пользователей к тем или иным объектам.

Обратите внимание на то, чтобы у вас был действующий договор 1С:ИТС. Только в этом случае вы сможете пользоваться самыми актуальными данными и документами в системе 1С. Позвоните нашим специалистам и узнайте о сроке вашего договора 1С:ИТС.

Управление доступом: роли, права, профили, группы доступа, функциональные опции, RLS

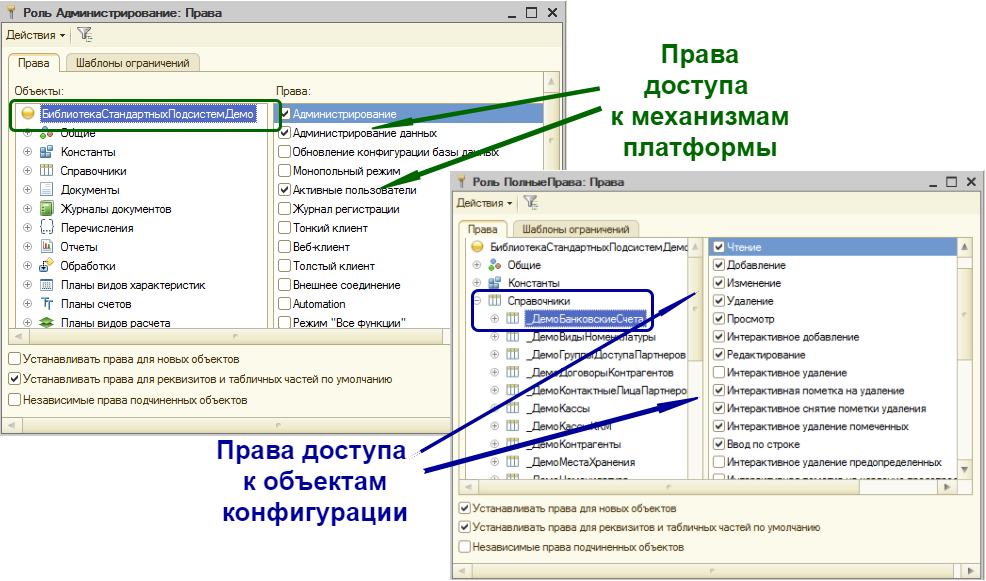

1. Права доступа.

На самом деле все очень просто. В 1С по умолчанию запрещено всё, что не разрешено. Есть только одна сущность, отвечающая за доступ пользователя к какой-либо функциональности или данным. Эта сущность называется «Право доступа». Она является единственным элементом, отвечающим за доступ к конкретному режиму работы, справочнику, реквизиту.

Количество видов прав доступа предопределено платформой. Всего платформе есть две основные группы прав доступа. Общие для всей системы права доступа к механизмам платформы, отвечающие за доступ к определенным режимам работы платформы (Администрирование, Монопольный режим, Тонкий клиент,Интерактивное открытие внешних отчетов. ). И объектные права доступа, позволяющие работать с различными объектами конфигурации. Их количество зависит от типа объекта конфигурации. Например, у справочника есть 16 различных видов доступа (Чтение, Добавление, Изменение, Удаление. ). Для регистра сведений видов доступа всего пять. Все эти права можно установить только на уровне справочника целиком. Также можно ограничить доступ на уровне реквизитов. Но в этом случае доступна лишь часть видов прав (для справочников это права Просмотр и Редактирование).

Количество видов прав доступа предопределено платформой. Всего платформе есть две основные группы прав доступа. Общие для всей системы права доступа к механизмам платформы, отвечающие за доступ к определенным режимам работы платформы (Администрирование, Монопольный режим, Тонкий клиент,Интерактивное открытие внешних отчетов. ). И объектные права доступа, позволяющие работать с различными объектами конфигурации. Их количество зависит от типа объекта конфигурации. Например, у справочника есть 16 различных видов доступа (Чтение, Добавление, Изменение, Удаление. ). Для регистра сведений видов доступа всего пять. Все эти права можно установить только на уровне справочника целиком. Также можно ограничить доступ на уровне реквизитов. Но в этом случае доступна лишь часть видов прав (для справочников это права Просмотр и Редактирование).

Все права доступа связаны между собой и зависят друг от друга. Есть права более высокого и более низкого уровня. Нельзя дать право более низкого уровня, если у пользователя нет права на действия более высокого уровня.

Рассмотрим права доступа к справочнику. На данной схеме видно, что большинство прав является уточнением более общих прав. Если Право1 полностью расположено на схеме внутри прямоугольника другого Права2, то Право1 не может быть выдано без выдачи Права2. Самым общим правом является право «Чтение». Если право «Чтение» отсутствует, то недоступны и все остальные права. Если недоступно право «Добавление», то нельзя установить право «Интерактивное добавление». Однако, систему прав нельзя назвать полноценной иерархией. Например, право «Редактирование» можно дать лишь при наличии прав «Просмотр» и «Изменение». Но можно дать «Просмотр» без «Изменение» или «Изменение» без «Просмотр».

Рассмотрим права доступа к справочнику. На данной схеме видно, что большинство прав является уточнением более общих прав. Если Право1 полностью расположено на схеме внутри прямоугольника другого Права2, то Право1 не может быть выдано без выдачи Права2. Самым общим правом является право «Чтение». Если право «Чтение» отсутствует, то недоступны и все остальные права. Если недоступно право «Добавление», то нельзя установить право «Интерактивное добавление». Однако, систему прав нельзя назвать полноценной иерархией. Например, право «Редактирование» можно дать лишь при наличии прав «Просмотр» и «Изменение». Но можно дать «Просмотр» без «Изменение» или «Изменение» без «Просмотр».

Право доступа это минимальная единица доступа. Все управление доступом сводится к выдаче пользователю нужного набора прав. Остальные объекты (роли, группы доступа) это просто дополнительная обвязка, служащая для группировки и более удобной выдачи прав доступа.

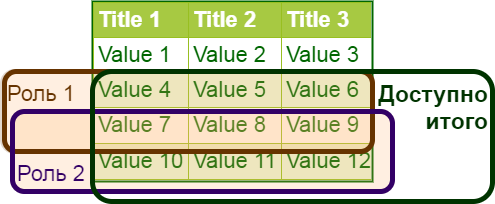

Рассмотрим схему назначения пользователям прав доступа, используемую в большинстве типовых конфигураций. В упрощенном виде ее можно представить следующим образом. Вводятся новые сущности «Профиль доступа» и «Группа доступа». В каждый профиль доступа включается несколько ролей. И каждому пользователю назначается одна или несколько групп доступа. Далее каждая группа доступа связывается с профилем доступа. В итоге мы получаем возможность указывать для пользователя не просто роли, а комплекты ролей в зависимости от выполняемых им функций.

С технической точки зрения данная система выдачи прав реализовывается с участием двух стандартных подсистем. Подсистема «Управление доступом» используется для настройки связи групп доступа с предопределенными в конфигурации ролями. Подсистема «Пользователи» используется для настройки связей пользователей ИБ с группами доступа конфигурации.

3. «Логика разрешений» как правило пересечения ролей.

Важно понимать, что в 1С общая логика управления доступом это логика разрешений. В платформе 1С вообще нет никаких механизмов запрета доступа. Есть только механизмы выдачи доступа. По умолчанию доступ ко всем данным запрещен, и настройка доступа заключается в выдаче каждому пользователю нужных ему прав. Это означает, что если какой-то ролью пользователю дано право на просмотр документов «Реализация товаров», то никакими способами нельзя это право отнять другими ролями или любыми другими механизмами платформы и конфигурации. Можно изначально выдать не полный доступ к справочнику, а отфильтровать с помощью RLS данные, на которые мы даем доступ. Но если доступ уже выдан, то забрать его другими ролями уже нельзя.

Важно понимать, что в 1С общая логика управления доступом это логика разрешений. В платформе 1С вообще нет никаких механизмов запрета доступа. Есть только механизмы выдачи доступа. По умолчанию доступ ко всем данным запрещен, и настройка доступа заключается в выдаче каждому пользователю нужных ему прав. Это означает, что если какой-то ролью пользователю дано право на просмотр документов «Реализация товаров», то никакими способами нельзя это право отнять другими ролями или любыми другими механизмами платформы и конфигурации. Можно изначально выдать не полный доступ к справочнику, а отфильтровать с помощью RLS данные, на которые мы даем доступ. Но если доступ уже выдан, то забрать его другими ролями уже нельзя.

Именно поэтому при ограничении ролями доступа пользователям к справочнику очень важно проверять, что пользователю не назначена никакая другая роль на тот же справочник. Иначе первая роль даст нужный доступ, который не сможет запретить вторая.

В платформе есть возможность дать пользователю дополнительные права на время выполнения отдельной операции. Эта возможность называется «Привилегированный режим». Он позволяет пользователю выполнять действия над данными, которые ему не доступны. Однако, в платформе нет возможности даже временно уменьшить имеющиеся у пользователя права.

4. Косвенное управление доступом.

Есть отдельные механизмы, который хоть и не предназначены напрямую для управления доступом, косвенного на него влияют и могут использоваться для дополнительных ограничений. Рассмотрим их основные возможности.

4.1. Функциональные опции.

К системе управления доступом иногда относят механизм функциональных опций. Это не совсем верно, так как функциональные опции никак не влияют на доступ к данным. Это исключительно интерфейсный механизм, предназначенный для упрощения интерфейса для пользователя. Он появился в платформе 8.2 как результат усложнения функционала конфигураций. Функциональные опции предназначены для скрытия из интерфейса функционала, не используемого в данной конкретной компании или данным конкретным пользователем. Механизм влияет только на отображение данных. Из интерфейса исчезают команды, а на формах скрываются реквизиты, отключенные функциональными опциями. При этом у пользователя остается доступ ко всем этим командам и реквизитам. Он может без каких-либо проблем работать со скрытыми данными программно при помощи обработок.

Подробнее о работе с функциональными опциями можно почитать на ИТС

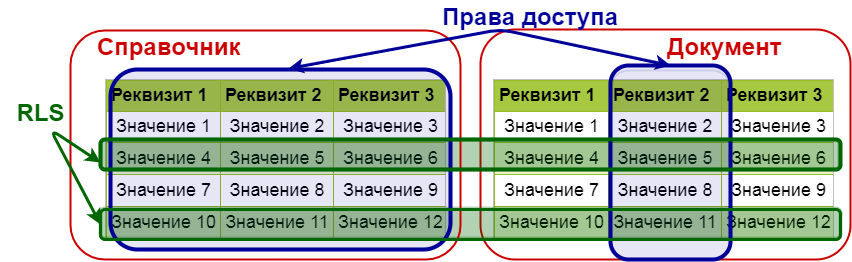

4.2. RLS (Record Level Security)

Все перечисленные выше механизмы влияют именно на предоставление доступа к объектам вцелом. К справочникам, документам, реквизитам справочников. Права доступа влияют на доступ к объектам, функциональные опции на отображение объектов в интерфейсе. Часто возникает задача разрешить пользователю доступ к данным справочника или документа. Но не ко всем данным, а лишь к их части. Например, разрешить доступ к документам реализации только по одной организации.

Для настройки такого разрешения есть дополнительный механизм RLS (Record Level Security). Как и следует из названия, этот механизм контроля доступа на уровне конкретных записей таблиц. Если права доступа дают доступ к таблицам вцелом (справочникам) или колонкам таблиц (реквизитам), то RLS определяет конкретные строки таблиц (записи), с которыми разрешено работать пользователю. Он позволяет определить данные, которые пользователю доступны.

С учетом общей сложности механизмов обычно достаточно сложно разобраться, что именно доступно конкретному пользователю типовой конфигурации. Для проверки выданных прав в типовых конфигурациях есть очень удобный отчет, который так и называется «Права доступа». Он анализирует все выданные пользователю права и отображает итоговый список прав выданный всеми группами доступа с учетом фильтров RLS.

4.3. Разделение данных.

Еще один механизм, который влияет на доступ к данным, это разделение данных. Этот механизм предназначен для ведения в одной физической базе данных нескольких независимых баз, имеющих общую конфигурацию и общие справочники. В отдельных очень ограниченных случаях этот механизм может рассматриваться как управление доступом. При его включении каждый пользователь может работать лишь в какой-то одной своей независимой базе, но использовать при этом общие данные.

В каком-то общем смысле этот механизм можно считать тоже фильтром на данные и частным случаем реализации RLS. В отличии от RLS разделение гораздо более жесткий механизм. И благодаря этой жесткости у разработчиков есть техническая возможности дополнительными индексами сделать такую фильтрацию без свойственных RLS замедлений работы.

Фактически RLS это просто дополнительные отборы, добавляемые автоматически к каждому запросу к базе данных. Разделение данных это добавление разделителя во все разделенные таблицы и их индексы, в том числе в кластерный. Данные группируются в разрезе разделителя, т.е. физически перераспределяются по диску в отдельные группы по каждому значению разделителя. Благодаря этому каждый пользователь работает только со своими данными, и серверу не нужно при каждом запросе физически просматривать всю таблицу. Достаточно просмотреть только область данных текущего раздела.

Однако именно из-за этого физического перераспределения данных, при работе полноправного пользователя, у которого нет фильтра по значениям разделителя, все запросы выполняются очень и очень медленно. Без значения разделителя невозможно полноценное использования индексов, поэтому объем физически считываемых с диска и обрабатываемых при каждом запросе данных может возрастать на порядки. Соответсвенно, в реальности разделение имеет смысл, только если все постоянно работающие в базе пользователи будут работать только внутри своей области.

Подробнее о разделении данных можно почитать на ИТС, а также в блоге http://howknow1c.ru.

4.4. Программный код.

Пожалуй, наиболее универсальный способ установки дополнительных ограничений это программный код. Им можно повлиять на любые механизмы платформы. Например, разработчик для ограничения доступа к документам может добавить фильтр в форму списка документов, в форму выбора, может проверять программно возможность просмотра данных документа при открытии конкретной формы документа. Разработчик в своих отчетах может наложить фильтр при отборе данных.

Однако, программным кодом нет возможности ограничить права вцелом по конфигурации. Максимум, который разработчик может сделать, это встроить ограничения в конкретные отдельные механизмы получения данных. Благодаря тому, что в 1С используется объектная модель работы с данными, программный код может гарантированно защитить данные от изменения, добавив нужные проверки в модуль объекта. Но разработчик никак не может полностью гарантировать, что пользователь точно не сможет получить информацию о чужих документах реализации другими отчетами или обработками.

Такой принцип используется, например, в расширении «Кодан». Подключаясь к конфигурации, расширение добавляет пользовательские ограничения и проверки во все справочники и документы. Оно фильтрует данные, отображаемые пользователям в списках, проверяет доступ при просмотре или изменении данных. Обеспечивает невозможность изменения запрещенных данных. Но не может фильтровать данные в отчетах или запросах.

Всегда остаются варианты получения запрещенных данных запросом, собственной обработкой или отчетом. Разве что очень жестко ограничить перечень используемого пользователем функционала конфигурации и добавить отдельный фильтр в каждый механизм (форму, обработку, отчет, запрос), разрешенный пользователю.

4.5. Сравнение вариантов.

Попробуем кратко сравнить рассмотренные варианты дополнительного ограничения данных.

Как включить

Что при этом произойдет

1. Добавить место хранения функциональной опции: константа, реквизит справочника или ресурс регистра сведений.

2. Добавить в конфигурацию функциональную опцию и указать в ней созданное ранее место хранения.

3. Указать в свойствах функциональной опции ее состав, отметить все объекты конфигурации, которые будут от нее зависеть.

4. Включить использование функциональной опции в режиме предприятия.

1. Все объекты, включенные в состав функциональной опции, перестанут отображаться в командном интерфейсе.

2. В формах и отчетах исчезнут все скрытые опцией поля.

1. Прописать фильтры RLS в каждой роле пользователя для каждого из прав, которые нужно ограничить.

Примечание: В режиме предприятия никаких действий выполнять не нужно. Фильтры применятся автоматически.

1. Настроенный фильтр будет добавляться к каждому запросу к ИБ.

2. Данные, не подходящие под фильтр RLS нельзя будет получить никакими средствами: они не будут отображаться в формах, отчетах; не будут отбираться никакими запросами.

1. Добавить в конфигурацию общий реквизит, определеяющий состав разделяемых данных.

2. Добавит два параметра сеанса: для признака использования и текущего значения разделения данных.

3. Добавить программный код, обеспечивающий включение разделения данных и заполнения текущего значение разделителя.

1. Сразу после добавления в конфигурацию возможности разделения данных физически перестроятся таблицы, для которых добавилась возможность разделения.

2. После включения разделения.

1. Сделает именно то, что написано.

Примечание: код не влияет на конфигурацию вцелом, а лишь на конкретный механизм, для которого прописываается действие

5. Итоги.

У каждого способа настройки ограничений свои плюсы и минуса. С точки зрения технологии наиболее правильный способ это грамотное разбиение на роли. Для фильтрации доступных данных надежнее всего использование RLS. Именно для этой задачи механизм предназначен. Точечные ограничения проще всего выполнять с помощью программного кода. Функциональные опции и разделение данных достаточно специфичные механизмы, не предназначенные для ограничения доступа. Хоть в некоторых случаях и могут для этого использоваться.