Aidlserverdemo приложение для чего

Обсуждение Realme C3

realme C3, realme Narzo 10A (RMX2020, RMX2020EU, RMX2021, RMX2027)

realme C3, realme Narzo 10A (RMX2020, RMX2020EU, RMX2021, RMX2027)

Описание | Обсуждение » | Покупка » | Аксессуары » | Официальные прошивки » | Обсуждение камеры » | Брак и ремонт »| Клуб владельцев realme C3 »

Дисплей:

6,5” с мини-каплевидным вырезом

LCD Multi-touch

Полезная площадь 89,8%

1600×720

Максимальная яркость 480 кд/м2

Ночной режим для защиты зрения

Corning Gorilla Glass

Камера:

Тройная основная камера 12 Мп с макро и портретным модулем

Основная камера 12 Мп

Апертура F 1.8

5 линз

PDAF

4-кратный цифровой зум

AI HDR

AI-бьютификация

Режим насыщенности цвета

Режим фильтров

Режим панорамы

Режим Эксперт

Time-Lapse

Модуль для макросъемки 2 Мп

Съемка на расстоянии 4 см до объекта

Портретный модуль 2 Мп

Фронтальная камера 5 Мп

Апертура F 2.4

AI-бьютификация

AI HDR

Запись видео:

1080p HD 30 fps Замедленная съемка 120 fps

RAM и ROM

Процессор:

Helio G70

Технологический процесс 12 нм

Частота до 2,0 ГГц

3 ГБ RAM

32 ГБ / 64 ГБ ROM

Расширение: microSD до 256 Гб

Аккумулятор:

5000 мА·ч

Поддержка обратной зарядки

Адаптер 10 Вт 5В2А

Соединения и частоты:

Wi-Fi 802.11 b/g/n

Bluetooth 5.0

NFC (в версии 3/64 Гб)

GSM: 850/900/1800/1900

WCDMA: 850/900/2100

FDD-LTE 1/3/5/7/8/20/28

TD-LTE 38/40/41

Датчики:

GPS/Beidou/Glonass/A-GPS

Датчик освещенности

Датчик приближения

Датчик магнитной индукции

Акселерометр

Сканер отпечатков пальцев

Разъемы:

3,5 мм

Micro-USB

2 слота для SIM-карт и 1 слот для карты памяти

Операционная система:

realme UI 1.0 на базе Android 10

Габариты:

Длина: 164,4 мм

Ширина: 75,0 мм

Толщина: 8,95 мм

Вес: 195 г

Комплектация:

realme C3

Кабель Micro-USB

Зарядное устройство 10 Вт

Скрепка для извлечения SIM-лотка

Руководство пользователя

Aidlserverdemo приложение для чего

Обсуждение Realme GT Master Edition

RMX3360 (India) / RMX3361 (China) / RMX3363 (EU)

RMX3360 (India) / RMX3361 (China) / RMX3363 (EU)

Описание | Обсуждение » | Покупка » | Обсуждение камеры » | Брак и ремонт »

В теме нет куратора. По вопросам наполнения шапки обращайтесь к модераторам раздела через кнопку  под сообщениями, на которые необходимо добавить ссылки.

под сообщениями, на которые необходимо добавить ссылки.

Realme collaborated with Japanese designer Naoto Fukusawa for Realme GT Master Edition officially confirmed.

Realme сотрудничал с японским дизайнером Наото Фукусава для официального подтверждения Realme GT Master Edition.

Realme GT Master Edition

— 6.43″ 120hz RR AMOLED display

— Snapdragon 778G

— 8+128GB/256GB

— 64+8+2MP

— 32MP

— 4500mAh battery with 65W charging

— Android 11 based on Realme UI 2.0

Verue, аккум 4300, из-за проца увы шляпа(

Verue, аккум 4300, из-за проца увы шляпа(

по данным производителя snapdragon 778g поддерживает только LPDDR5 до 3200 MHz, в отличии от 780G

p.s. копипастеры они такие. копипастеры! :rofl:

В продаже с 30 июля.

китайская цена (¥2399 8+128 и ¥2599 8+256) открыт преселл, но только для китайцев и дата отправки после 30-го

выложили характеристики кодовое имя realme gt luna

Процессор Qualcomm Snapdragon 778G 5G

Процессор:6-нм усовершенствованный технологический процесс, восьмиядерная архитектура обработки,максимальная частота 2,4 ГГц

Графический процессор: Adreno 642L

Память и емкость

8 ГБ + 256 ГБ

Оперативная память:8 ГБ

Объем памяти:128 ГБ,256 ГБ

экран

6,43-дюймовый полноэкранный Samsung Super AMOLED

частота обновления экрана 120 Гц

Разрешение:2400×1080 FHD+

Частота обновления:120 Гц

Частота дискретизации касания: до 360 Гц

Соотношение экранов: 91,7%

Пиковая яркость:1000 нит

Максимальное соотношение контрастности: 5 000 000:1

Цветовая гамма:100% широкая цветовая гамма DCI-P3

Зарядка и аккумулятор

Зарядное устройство для смарт-вспышки мощностью 65 Вт

Эквивалент 4300 мАч (типичное значение)

Стандартный адаптер вспышки 10 В / 6,5 А

Интерфейс типа C

* Номинальная емкость батареи 4200 мАч

камера наблюдения

64 миллиона профессиональных трехкамерных камер

Камера заднего вида

64 миллиона основных камер

Эквивалентное фокусное расстояние:25,3 мм

FOV:80,5°

Диафрагма: F1. 8

Размер датчика:1/2 дюйма

Комбинация линз:6P

8 миллионов сверхширокоугольных камер

Эквивалентное фокусное расстояние:15,8 мм

FOV:119°

Диафрагма:F2. 2

Комбинация линз:5P

2 миллиона макрообъективов

Фокусное расстояние:4 см

Диафрагма:F2. 4

Функция заднего видео:

Поддержка записи видео 4K / 30 кадров в секунду

Поддержка записи видео 1080P / 30 кадров в секунду,60 кадров в секунду

Поддержка записи видео 720P / 30 кадров в секунду,60 кадров в секунду

Поддерживает EIS, UIS и UIS Max супер стабилизацию видео

Функция камеры заднего вида:

режим 64 миллиона, Супер ночной обзор, Панорама, Профессиональный, замедленная съемка,боке, HDR, ультра широкий угол,Супер макрос, распознавание сцен с искусственным интеллектом,красота с искусственным интеллектом, фильтр,красочный режим, супер текст, коррекция искажений портрета,многовидовое видео, режим видеосъемки, фотография с искусственным интеллектом, развертка

Фронтальная 32-миллионная сверхчистая прямая съемка Sony

Датчик: Sony IMX615

FOV:85°

Диафрагма:F2. 5

Функция фронтальной камеры:

Размытие портрета спереди,замедленная съемка,панорама спереди, красота, HDR, распознавание лиц, фильтры,зеркало для селфи, супер ночной вид спереди,регулировка размытия спереди,коррекция искажений портрета,многовидовое видео, фотография с идентификатором AI

Функция фронтального видео:

Поддержка записи видео 1080P / 30 кадров в секунду

Поддержка записи видео 720P / 30 кадров в секунду

Сеть и подключение

5G двухрежимный полный Netcom

Поддержка режима двойной сети SA/NSA

Полосы Частот Сети

5 Г

SA NR:n41/n78/n1/n3/n5/n8/n28A

Номер NSA: n41/n77/n78

4G

FDD-LET: B1/B2/B3/B4/B5/B7/B8/B18/B19/B26/B28A

TD-LTE: B34/B38/B39/B40/B41(2515-2675 МГц)

3G

WCDMA: B1/B2/B4/B5/B6/B8/B19

CDMA 2000: BC0

2 Г

GSM:850/900/1800/1900

CDMA: BC0

Беспроводные Диапазоны

Поддержка диапазона Wi-Fi 2,4 / 5 ГГц

Поддержка двойной антенны Wi-Fi

Поддержка протокола 802.11 a / b / g / n / ac/ax

Поддержка Bluetooth 5.2

Многофункциональный NFC

Карта шины поддержки / банковская карта / карта доступа

Позиционирование и навигация

GPS,Beidou, Глонасс, QZSS,Galileo

Воспроизведение звука

Ультралинейные Громкоговорители

Двойное шумоподавление микрофона

Сертификация Звука Высокого Разрешения

Внешний вид размер

Длина: 159,2 мм

Ширина: 73,5 мм

Толщина: 8,0 мм (Снежная гора и Рассвет), 8,7 мм (Чемодан серый и чемодан абрикосовый)

Вес≈178 г (чемодан ясень и чемодан абрикос), 174 г(Снежная гора и Рассвет)

* Приведенные выше данные являются реальными данными лабораторных испытаний,фактическая толщина,вес и другие результаты могут быть слегка плавающими.

Кнопки и интерфейсы

Два слота для SIM-карт Nano

Интерфейс типа C

Кнопка включения

динамик

Микрофон 1

Микрофон 2

Клавиша регулировки громкости

датчик

Геомагнитный датчик / Датчик освещенности / Датчик расстояния / Гироскоп / Датчик ускорения

система

реальный пользовательский интерфейс 2.0

На базе Android 11

товарная накладная

realme GT Master Edition

Адаптер Смарт-вспышки мощностью 65 Вт

Чехол для мобильного телефона

PIN-код SIM-карты

Фабрика была покрыта

Краткое руководство по началу работы

Руководство по важной информации (с гарантийным талоном)

Итого:

— нет B20 и N79

— единственна особенность фронталка 32Мп

Вывод:

— у realme есть модели интереснее и дешевле

p.s. для тех кто хочет посмотреть презентацию на ютубе

Вот и первый видео обзор на русском

https://www.youtube.com/watch?v=wUB6cA9430Y

Без стерео и dc dimming, в отличии от Explorer Edition.

8 приложений для Android, которые нужно удалить. Они опасны

Кто бы что ни говорил, но Google Play – это помойка. Не даром её признали самым популярным источником вредоносного софта для Android. Просто пользователи в большинстве своём доверяют официальном магазину приложений Google и скачивают оттуда любое ПО без разбору. А какой ещё у них есть выбор? Ведь их всегда учили, что скачивать APK из интернета куда опаснее. В общем, это действительно так. Но остерегаться опасных приложений в Google Play нужно всегда. По крайней мере, постфактум.

Есть как минимум 8 приложений, которые нужно удалить

Google добавила в Google Play функцию разгона загрузки приложений

Исследователи кибербезопасности из антивирусной компании McAfee обнаружили в Google Play 8 вредоносных приложений с многомиллионными загрузками. Попадая на устройства своих жертв, они скачивают получают доступ к сообщениям, а потом совершают от их имени покупки в интернете, подтверждая транзакции кодами верификации, которые приходят в виде SMS.

Вредоносные приложения для Android

Нашли вирус? Удалите его

В основном это приложения, которые потенциально высоко востребованы пользователями. Среди них есть скины для клавиатуры, фоторедакторы, приложения для создания рингтонов и др.:

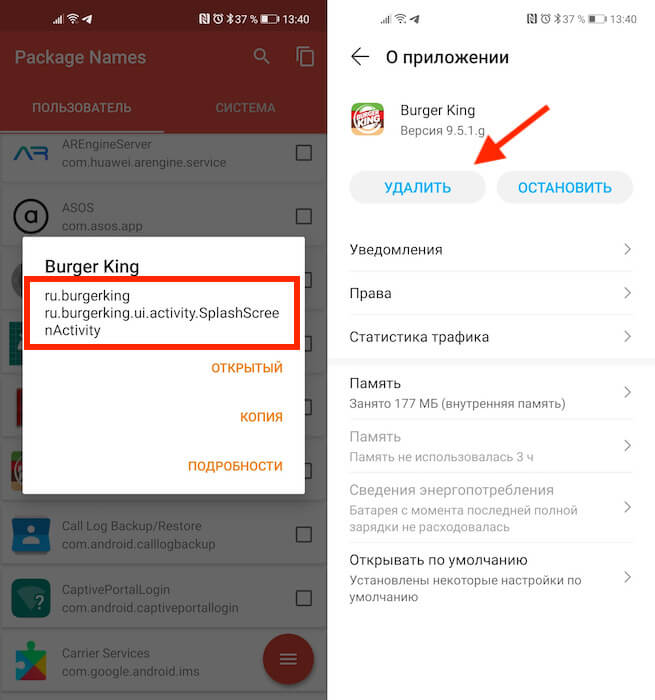

Это названия пакетов приложений, то есть что-то вроде их идентификаторов. Поскольку всё это вредоносные приложения, их создатели знают, что их будут искать и бороться с ними. Поэтому они вполне могут быть готовы к тому, чтобы менять пользовательские названия приложений, которые видим мы с вами. Но это мы не можем этого отследить. Поэтому куда надёжнее с этой точки зрения отслеживать именно идентификаторы и удалять вредоносный софт по ним.

Как найти вирус на Android

Но ведь, скажете вы, на смартфоны софт устанавливается с пользовательскими названиями. Да, это так. Поэтому вам понадобится небольшая утилита, которая позволит вам эффективно выявить весь шлаковый софт, который вы себе установили, определив название их пакетов.

В красном квадрате приведен пример названия пакета

Package Name Viewer удобен тем, что позволяет не просто найти нужное приложение по названию его пакета, но и при необходимости перейти в настройки для его удаления. Для этого достаточно просто нажать на иконку приложения, как вы попадёте в соответствующий раздел системы, где сможете остановить, отключить, удалить накопленные данные, отозвать привилегии или просто стереть нежелательную программу.

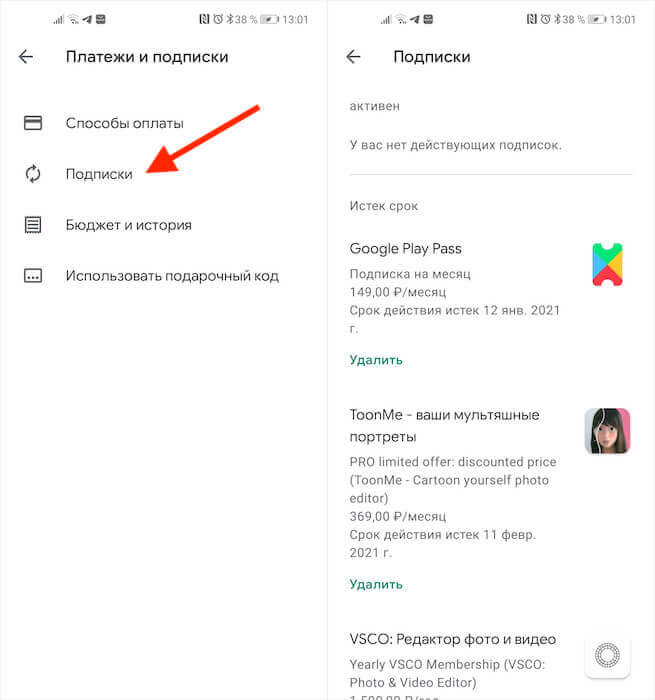

Как отменить подписку на Андроиде

Лучше всего приложение именно удалить. Это наиболее действенный способ защитить себя от его активности. Однако не исключено, что оно могло подписать вас на платные абонементы, поэтому для начала проверьте свою карту на предмет неизвестных списаний, а потом просмотрите список действующих подписок в Google Play:

Если подписка оформлена через Google Play, отменить её ничего не стоит

В принципе, если подписка была оформлена через Google Play и оплата уже прошла, вы можете потребовать у Google вернуть уплаченные деньги. О том, как это делается, мы описывали в отдельной статье. Но поскольку разработчики таких приложений обычно тщательно продумывают способы воровства денег, как правило, они не используют встроенный в Google Play инструмент проведения платежей, чтобы их в случае чего не могли отозвать.

Троянское приложение для Android обходит проверки Google Bouncer

Аналитики ESET обнаружили интересный метод скрытной атаки на пользователей Android, который содержит в себе интересную особенность. В магазине приложений Google Play нам удалось обнаружить несколько приложений, которые маскировались под легитимные, но на самом деле содержали в себе другое приложение с вредоносными функциями. Это встроенное приложение называлось systemdata или resourcea.

Это второе приложение скрытно сбрасывается в память устройства из первого, но спрашивает у пользователя разрешение на установку. Оно представляется в качестве инструмента для управления настройками устройства «Manage Settings». После своей установки, приложение работает как служба в фоновом режиме.

Антивирусные продукты ESET обнаруживают приложения, которые содержат в себе это дополнительное приложение как Android/TrojanDropper.Mapin. Согласно нашим данным, на долю Индии приходится наибольшее количество заражений устройств Android этим вредоносным ПО.

Вредоносная программа представляет из себя бэкдор, который получает контроль над устройством и включает его в состав ботнета. Бэкдор использует специальный внутренний таймер для отложенного исполнения своей полезной нагрузки. Таким образом, авторы могут обмануть различные автоматические системы анализа файлов, которые могут причислить файл к подозрительным из-за его поведения. В некоторых случаях, бэкдор может ждать три дня прежде чем активировать полезную нагрузку. Скорее всего, такая мера позволяет авторам обойти механизмы проверки инструмента анализа файлов Google Bouncer, используемый Google для проверки загружаемых в Play приложений.

После активации полезной нагрузки, троян запрашивает права администратора в системе и начинает взаимодействовать со своим C&C-сервером. Android/Mapin содержит в себе различные функции, например, отображение пользователю различных уведомлений, загрузка, установка и запуск других приложений, а также получение личной информации пользователя на устройстве. В то же время, основной его функцией является отображение fullscreen-рекламы на зараженном устройстве.

Вредоносные приложения были размещены в магазине приложений Google Play в конце 2013 г. и в 2014 г. Названия приложений были различными, включая, «Hill climb racing the game», «Plants vs zombies 2», «Subway suffers», «Traffic Racer», «Temple Run 2 Zombies», «Super Hero Adventure» разработчиков TopGame24h, TopGameHit и SHSH. Точные даты загрузки приложений были 24-30 ноября 2013 г. и 22 ноября 2014 г. Согласно статистике ресурса MIXRANK, приложение Plants vs zombies 2 было загружено более 10 тыс. раз перед его удалением из магазина. В то же самое время, приложения «System optimizer», «Zombie Tsunami», «tom cat talk», «Super Hero adventure», «Classic brick game», а также вышеупомянутые приложения Google Play с вредоносными возможностями, были загружены в альтернативные магазины приложений Android теми же авторами. Такой же бэкдор был обнаружен в комплекте с другими приложениями, которые были загружены в магазин разработчиком PRStudio (не путать с prStudio) в альтернативные магазины приложений со ссылками на Google Play. Данный разработчик загрузил как минимум и пять других троянских приложений в альтернативные магазины приложений: «Candy crush» или «Jewel crush», «Racing rivals», «Super maria journey», «Zombie highway killer», «Plants vs Zombies». Эти приложения все еще доступны для скачивания из этих магазинов. Перечисленные приложения были загружены пользователями сотни раз.

Рис. Значки вредоносных приложений.

Рис. Вредоносное приложение, которое получило достаточно положительных оценок.

Рис. Еще одно приложение, получившее положительные оценки.

Существуют различные варианты исполнения вредоносной программы после того, как пользователь загрузил нелегитимное приложение. Один из вариантов предполагает, что жертве будет предложено запустить файл с вредоносной программой спустя 24 после первого исполнения загруженного приложения. Такой метод является менее подозрительным для пользователя, который считает, что запрос на запуск поступил от ОС. Другой метод подразумевает под собой выдачу мгновенного запроса пользователю. Оба варианта рассчитаны на срабатывание после изменения подключения к сети, для этого вредоносная программа регистрирует т. н. broadcast receiver в манифесте.

Рис. Регистрация т. н. broadcast receiver.

После изменения подключения, пользователю будет предложено установить «системное приложение». Само сброшенное на устройство вредоносное приложение может называться «Google Play Update» или «Manage Settings».

Рис. Вредоносное приложение маскируется под системное.

В том случае, если пользователь выбирает отмену установки, то вредоносная программа будет показывать запрос каждый раз при смене сетевого подключения. Можно предположить, что простой пользователь будет уверен в серьезности отображаемого уведомления и в какой-то момент, скорее всего, нажмет кнопку установки только чтобы избавиться от него. После запуска троян исполняется в качестве сервиса со своим зарегистрированным broadcast receiver, ожидая изменения подключения.

Когда такое изменение произойдет, троян попытается зарегистрировать себя с помощью сервиса Google Cloud Messages (GCM) для последующего получения сообщений. После этого, Android/Mapin попытается зарегистрировать зараженное устройство на сервере злоумышленников, отправляя туда такую информацию как имя пользователя, аккаунт Google, IMEI, регистрационный идентификатор (ID) и название своего пакета приложения.

Рис. Процесс регистрации устройства на сервере злоумышленников.

Для того, чтобы исключить возможность своего удаления из системы, троян требует от пользователя активировать режим администратора устройства.

Рис. Предложение пользователю об активации режима администратора устройства.

Троян сообщит на удаленный сервер об успешности активации режима администратора устройства. Как только такая операция произойдет, вредоносная программа будет показывать пользователю рекламу в полноэкранном режиме (interstitial). Такая реклама (interstitial ad) будет отображаться пользователю заново каждый раз при смене подключения. Разработка такого типа рекламы возможна с использованием легитимного AdMob SDK.

Рис. Full-screen реклама (interstitial ad).

Троян взаимодействует со своим управляющим сервером используя сервис Google Cloud Messaging (GCM). Этот сервис все чаще используется современными вредоносными программами для своих целей, через него злоумышленники могут инструктировать бот на выполнение нужных им действий.

Рис. Обрабатываемые ботом команды.

Не все функции вредоносной программы полностью реализованы в ее коде, кроме этого, не все уже реализованные функции используются. Возможно, что сама угроза все еще находится на уровне разработки и будет улучшена в будущем. Как мы уже упоминали, ее основная цель заключается в доставке агрессивной full-screen рекламы для ее отображения пользователю, маскируясь под системное приложение. Бот также может быть использован злоумышленниками для установки другого вредоносного ПО на скомпрометированное устройство.

Кроме показа рекламы, список выполняемых им вспомогательных функций достаточно обширен: изменение идентификатора publisher ID отображаемой рекламы, загрузка и запуск других приложений, отображение уведомлений пользователю, отключение режима администратора устройства, изменение адреса управляющего C&C-сервера, создание на домашнем экране Android ярлыков, которые ведут на URL-адреса загрузки приложений. После исполнения каждой задачи, полученной с помощью GCM, бот будет информировать об этом удаленный сервер с использованием протокола HTTPS.

Троянская программа была успешно загружена в магазин Google Play, поскольку содержала в себе механизм отложенной активации вредоносных функций и, таким образом, не вызвала к себе подозрений со стороны инструмента Bouncer. Интересным вопросом является и то, почему Bouncer не специализируется на статическом анализе исполняемых файлов внутри загруженных приложений. По этим причинам троянская программа свободно распространялась пользователям через официальный магазин приложений Google для Android. Вредоносная игра «Super Hero adventure» была загружена в Play Store разработчиком SHSH. Вполне возможно, что этот разработчик загрузил больше приложений в магазин Play. В конечном счете, все они были удалены из магазина, но оставались незамеченными там в течение полутора лет. Возможно, что подобные случаи стали причиной того, что в марте 2015 г. Google объявила о том, что все приложения и обновления должны проходить проверку со стороны человека.

Лучшей практикой для поддержания своего устройства в безопасности является использование только официального магазина приложений для их загрузки. Кроме этого, необходимо уделять внимание отзывам и комментариям пользователей к размещаемым там приложениям. При установке приложения следует внимательно следить за запрашиваемыми приложением правами. Если вы заметили что-либо подозрительное в поведении приложения, его можно отправить в качестве образца в антивирусную лабораторию с соответствующими комментариями о причинах отправки.

Ниже представлена информация о проанализированных нами образцах вредоносной программы.