Аттестационное тестирование в

сфере профессионального образования

(весь юмор в том, что чиновники из Минобра пытаются проверить через тесты спецдисциплину, в которой они «ни уха-ни рыла…», а потому берется какой-нибудь ублюдочный курс и из него выдергиваются вопросы и ответы, все хорошо, если читать именно этот курс, в остальном — вероятность попадания 20-30%; я пошустрил по И-нету, нашел, как мне кажется, прообраз — курс «Операционные системы, среды и оболочки» какого-то южного (то ли ставропольского, то ли черкасского  педагогического унивеситета (!!!), и на основании их мудрствований подготовил ответы, добавив в «мутных» случаях комментарии из этого курса, Wiki и Googl-а)

педагогического унивеситета (!!!), и на основании их мудрствований подготовил ответы, добавив в «мутных» случаях комментарии из этого курса, Wiki и Googl-а)

Это — ответы на репетиционный тест, надеюсь, что основной не намного умнее. В вопросы добавлены названия разделов, приведены все ответы, правильные выделены размером. По моему убеждению, чтобы пройти тестирование, нормальному студенту достаточно накануне прочитать два-три раза эту белиберду, память у вас еще прекрасная, что-то в ней останется и этого будет достаточно для 40-50%-ного результата. (В конце есть ряд вопросов по компьютерной безопасности, тема эта в курсе ОС не рассматривается, да и то, что там представлено, — борьба с вирусами в изложении для слабоумных, компьютерная безопасность — серьезная вещь, и не нам, сирым и убогим, в ней разбираться :-).

Успехов вам, М.А.

Приношу свои извинения возможным читателям, в нижеприведенных ответах обнаружены ошибки, которые постараюсь сейчас исправить.М.А. 30.08.12 — 19.00 (к сожалению, одну ошибку все-таки так и не смог найти  , простите ).

, простите ).

Специальность: 230101.65 –

Вычислительные машины, комплексы, системы и сети

Дисциплина: Операционные системы

Время выполнения теста: 90 минут

Количество заданий: 50

| ЗАДАНИЕ N 1 Назначение и функции операционных систем ( — выберите один Для сетевых операционных систем | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 2 Операционная среда ( — выберите один вариант ответа) Одна операционная система может | ||||||||||

| ||||||||||

| Операционная система выполняет функции |

| ЗАДАНИЕ N 3 Прерывания ( — выберите один вариант ответа) Термин «маскирование» означает | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 4 Процессы и потоки ( — выберите один вариант ответа) Для реализации синхронизации на уровне | ||||||||||

Монитор (по Ч. Хоару) – высокоуровневая | ||||||||||

| ЗАДАНИЕ N 5 Файлы и файловые системы ( — Относительный путь к файлу состоит из | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 6 Память ( — выберите один вариант ответа) Свопингом сегментов называется перемещение | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 7 Пользователи ( — выберите один вариант ответа) Идентификатор пользователя представляет | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 8 Режимы работы ( — выберите один вариант ответа) Мультитерминальный режим работы | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 9 Концепция процесса ( — выберите один вариант ответа) Последовательная трансляция двух исходных | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 10 Идентификатор, дескриптор и Идентификатор процесса является частью | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 11 Иерархия процессов ( — выберите один В OS UNIX каждый новый процесс может быть | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 12 Диспетчеризация процессов ( — выберите один Основное различие между долгосрочным и | ||||||||||

| ||||||||||

| Планирование заданий |

| ЗАДАНИЕ N 13 Понятия приоритета и очереди Приоритет, меняющейся во время исполнения | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 14 Синхронизация процессов ( — выберите один При совместном использовании процессами | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 15 Средства обработки сигналов ( — выберите один В операционной системе UNIX сигналы можно | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 16 Понятие событийного Область эффективного применения | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 17 Средства коммуникации процессов ( — выберите один Два параллельных процесса могут быть … | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 18 Способы реализации Главной целью мультипрограммирования в | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 19 Организация памяти. Адресное Учет участков свободной памяти с помощью | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 20 Методы управления памятью ( — выберите один Использование виртуальной памяти в | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 21 Принципы организации виртуальной Виртуальная память позволяет … | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 22 Сегментная организация памяти ( — выберите один Сегментная организация памяти … отдельно | ||||||||||

| ||||||||||

| Помимо К ним относятся: простота компоновки отдельно |

| ЗАДАНИЕ N 23 Страничная организация памяти ( — выберите один При страничной организации памяти таблица | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 24 Ускорение работы страничной памяти ( — выберите один Страничная организация предназначена для … | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 25 Принципы замещения страниц ( — выберите один При страничном сбое и отсутствии свободных | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 26 Алгоритмы замещения страниц ( — выберите один Полная реализация алгоритма LRU (Least | ||||||||||

| ||||||||||

| LRU — хороший, но труднореализуемый |

| ЗАДАНИЕ N 27 Прерывания от внешних устройств ( — выберите один Запросы на ввод-вывод от супервизора задач | ||||||||||

| ||||||||||

| супервизор ввода-вывода получает запросы на ввод-вывод от | ||||||||||

| ЗАДАНИЕ N 28 Классификация устройств Мыши (в качестве устройства-указателя) | ||||||||||

| ||||||||||

| Другой тип устройств ввода-вывода — символьные устройства. |

| ЗАДАНИЕ N 29 Основные принципы организации Любые операции по управлению | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 30 Функции супервизора ввода-вывода ( — выберите один Супервизор ввода-вывода инициирует | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 31 Режимы управления вводом-выводом ( — выберите один В режиме обмена с опросом готовности | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 32 Закрепление устройств, общие Понятия «виртуального устройства» по | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 33 Основные системные таблицы Каждый элемент таблицы оборудования | ||||||||||

| ||||||||||

| Каждая ОС имеет свои таблицы ввода/вывода, их состав | ||||||||||

| ЗАДАНИЕ N 34 Синхронный и асинхронный Для увеличения скорости выполнения | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 35 Организация внешней памяти на Программа, расположенная в главной | ||||||||||

| ||||||||||

| На жестком диске по физическому адресу 0-0-1 располагается запись (master boot — внесистемный загрузчик (non-system — таблица описания разделов диска | ||||||||||

| ЗАДАНИЕ N 36 Кэширование операций ввода-вывода Простейшим вариантом ускорения дисковых | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 37 Принципы построенияОС ( — выберите один Операционная система реального времени | ||||||||||

| ||||||||||

| Требования, предъявляемые к среде исполнения систем — ядро с приоритетом на обслуживание прерывания. Приоритет — диспетчер с приоритетом — дает возможность разработчику Мартин Тиммерман сформулировал

| ||||||||||

| ЗАДАНИЕ N 38 Ядро и ресурсы ( — выберите один К невыгружаемым относятся такие ресурсы, | ||||||||||

| ||||||||||

| Выгружаемый ресурс — этот ресурс безболезненно можно Невыгружаемый ресурс — этот ресурс нельзя забрать у процесса |

| ЗАДАНИЕ N 39 Интерфейсы операционных систем ( — выберите один Интерфейс прикладного программирования | ||||||||||

| ||||||||||

| Практически все операционные системы имеют API, с помощью которого | ||||||||||

| ЗАДАНИЕ N 40 Классификация операционных систем По режиму обработки задач различают | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 41 Анализ угроз и уязвимостей в Угроза зомби реализуется с помощью … и | ||||||||||

| ||||||||||

| ботнет или | ||||||||||

| ЗАДАНИЕ N 42 Основы криптографии ( — выберите один Недостаток систем шифрования с секретным | ||||||||||

| ||||||||||

| Эффективность систем с секретным ключом обусловлена вполне |

| ЗАДАНИЕ N 43 Механизмы защиты ( — выберите один Объектами защиты в компьютерных системах | ||||||||||

| ВАРИАНТЫ ОТВЕТОВ:

| ||||||||||

| Объект защиты — информация, носитель информации или | ||||||||||

| ЗАДАНИЕ N 44 Надежные вычислительные системы ( — выберите один Политика принудительного управления | ||||||||||

| ВАРИАНТЫ ОТВЕТОВ:

| ||||||||||

| ЗАДАНИЕ N 45 Методы аутентификации ( — выберите один Защита зашифрованных паролей в UNIX | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 46 Инсайдерские атаки ( — выберите один Лазейки в программах создаются … | ||||||||||

| ||||||||||

| Лазейки (trapdoors). Лазейка представляет собой точку входа |

| ЗАДАНИЕ N 47 Внешние атаки ( — выберите один Программа, выполняющая копирование файла | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 48 Вредоносные программы ( — выберите один Наиболее популярное применение ботнетов | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 49 Троянские кони и вирусы ( — выберите один Перезаписывающий вирус заражает исполняемую | ||||||||||

| ||||||||||

| ЗАДАНИЕ N 50 Средства защиты от вредоносных Обнаружить зашифрованный вирус можно | ||||||||||

| ||||||||||

| Это вирусы-партизаны, которые попав в систему, сразу не дают |

Слайд 1

Для сетевых операционных систем характерной является функция обеспечения…

Взаимодействие связанных между

собой компьютеров

Программных каналов между разными компьютерами

Обмена сигналами между выполняющимися на разных компьютерах программами

Прямого доступа к оперативной памяти другого компьютера

Слайд 2

Одна операционная система может поддерживать несколько…

Микропрограммных средств

Микропрограммных систем

Операционных систем

Операционных сред

Слайд 3

Термин «маскирование» означает запрет отдельных …

Сигналов прерывания

Команд процессора

Процессов пользователя

Команд пользователя

Слайд 4

Для реализации синхронизации на уровне языка программирования используются высокоуровневые примитивы,

названные …

Мониторами

Супервизорами

Семафорами

Маркерами

Слайд 5

Относительный путь к файлу состоит из списка каталогов, которые нужно…

Пройти

от корневого каталога, чтобы добраться до файла

Добавить в переменную PATH операционной среды

Пройти от рабочего каталога, чтобы добраться до файла

Открыть в корневом процессе, чтобы добраться до файла

Слайд 6

Свопингом сегментов называется перемещение …

Сегментов между оперативной и внешней памятью

Блоком

данных между процессом и ядром операционной системы

Сегментов данных между стеком и оперативной памятью

Блоков файла между каталогами файловой системы

Слайд 7

Идентификатор пользователя представляет собой уникальное ______________ значение

Вещественное

Символьное

Целое

Составное

Слайд 8

Мультитерминальный режим работы предполагает совмещение …

Аналогового режима работы и режима

микропрограммирования

Многопроцессорного режима работы и режима ввода-вывода

Диалогового режима работы и режима мультипрограммирования

Привилегированного режима работы и режима пользователя

Слайд 9

Последовательная трансляция двух исходных программ является …

Одним последовательным процессом

Двумя одинаковыми

процессами

Одной последовательной задачей

Двумя разными процессами

Слайд 10

Идентификатор процесса является частью _______________ процесса (допустимо несколько ответов)

Контекста

Типа

Описателя

Дескриптора

Слайд 11

В ОС Unix каждый новый процесс может быть образован (порожден)

только …

Одним из существующих процессов

Несколькими родительскими процессами

Двумя из существующих процессов

Четным количеством родительских процессов

Слайд 12

Основное различие между долгосрочным и краткосрочным планированием (диспетчеризацией) заключается в…

Длительности

выполнения

Очередности выполнения

Скорости выполнения

Частоте выполнения

Слайд 13

Приоритет, меняющийся во время исполнения процесса, называется ____________ приоритетом

Динамическим

Фиксированным

Статическим

Циклическим

Слайд 14

При совместном использовании процессами аппаратных и информационных ресурсов вычислительной системы

возникает потребность в …

Оптимизации

Буферизации

Синхронизации

Адаптации

Слайд 15

В операционной системе UNIX сигналы можно рассматривать как простейшую форму

взаимодействия между…

Сегментами

Процессами

Процессорами

Каналами

Слайд 16

Область эффективного применения событийного программирования начинается там, где возникают …

(укажите не менее двух вариантов)

Трудности декомпозиции решаемой задачи, при которой генерация и обработка рассматриваются как объединенные процессы

Необходимость использования графа переходов между состояниями

Возможности декомпозиции решаемой задачи, при которой генерация и обработка рассматриваются как объединенные процессы

Неудобство использования графа переходов между состояниями

Слайд 17

Два параллельных процесса могут быть …

Взаимоисключающими

Независимыми

Коммутационными

Критическими

Слайд 18

Главной целью мультипрограммирования в системах пакетной обработки является …

Обеспечение реактивности

системы

Минимизация времени выполнения одной задачи

Обеспечение удобства работы пользователя

Минимизация простоев всех устройств компьютера

Слайд 19

Учет участков свободной памяти с помощью связного списка свободных/занятых блоков

позволяет

находить в памяти наиболее долго занятые участки

выделять участки памяти произвольных размеров

освобождать память, занятую неактивными процессами

перемещать процессы в памяти

Слайд 20

Использование виртуальной памяти в однопрограммном режиме приводит к … процесса,

если размер программы существенно больше объема доступной оперативной памяти

аварийному завершению

ускорению

замедлению выполнения

перезапуску

Слайд 21

Виртуальная память позволяет … (возможно несколько вариантов ответа)

отказаться от предоставления

прикладным процессам оперативной памяти

загружать множество небольших программ, суммарный объем которых больше объема физической памяти

загружать программы, размер которых превышает объем доступной физической памяти

загружать программы, скомпилированные для другого процессора

Слайд 22

Сегментная организация памяти … отдельно скомпилированных процедур.

состоит из

упрощает компоновку

невозможна без

усложняет

компоновку

Слайд 23

При страничной организации памяти таблица страниц может размещаться в …

только

в оперативной памяти

в оперативной памяти и на диске

только в процессоре

в специальной быстрой памяти процессора и в оперативной памяти

Слайд 24

Страничная организация предназначена для …

облегчения совместного использования процедур, библиотек и

массивов данных

повышения уровня защиты программ и данных

получения большого адресного пространства без приобретения дополнительной физической памяти

логического разделения программ и данных

Слайд 25

При страничном сбое и отсутствии свободных блоков физической памяти операционная

система должна …

выбрать страницу — кандидат на удаление из памяти и сохранить удаляемую страницу на диске

выбрать страницу — кандидат на удаление из памяти и сохранить удаляемую страницу на диске, если она претерпела изменения

выбрать страницу, которая не изменялась, и сохранить удаляемую страницу на диске

выбрать страницу-кандидат на удаление из памяти и сохранить копию удаляемой страницы в таблице страниц

Слайд 26

Полная реализация алгоритма LRU (Least Recently Used) …

теоретически невозможна

возможна

при использовании стековой организации таблицы страниц

возможна при условии построения таблицы страниц в виде бинарных деревьев

практически невозможна

Слайд 27

Запросы на ввод-вывод от супервизора задач или от программных модулей

самой операционной системы получает _____________ ввода-вывода

контроллер

диспетчер

супервизор

процессор

Слайд 28

Мыши (в качестве устройства-указателя) относятся к _____________ устройствам ввода-вывода.

позиционируемым

символьным

адресуемым

блочным

Слайд 29

Любые операции по управлению вводом-выводом объявляются …

привилегированными

универсальными

приоритетными

уникальными

Слайд 30

Супервизор ввода-вывода инициирует операции ввода-вывода и в случае управления вводом-выводом

с использованием прерываний предоставляет процессор …

супервизору прерываний

диспетчеру задач

задаче пользователя

супервизору программ

Слайд 31

В режиме обмена с опросом готовности устройства ввода-вывода используется _____________

центрального процессора.

рационально время

нерационально память

нерационально время

рационально память

Слайд 32

Понятия «виртуального устройства» по отношению к понятию «спулинга» …

соотносится как

часть и целое

является более широким

является более узким

тождественно

Слайд 33

Каждый элемент таблицы оборудования условно называется …

UCB

USB

DCB

DRT

Слайд 34

Для увеличения скорости выполнения приложений при необходимости предлагается использовать _____________

ввод-вывод.

асинхронный

приоритетный

автоматический

синхронный

Слайд 35

Программа, расположенная в главной загрузочной записи, называется _____________ загрузчиком.

системным

внесистемным

Начальным

локальным

Слайд 36

Простейшим вариантом ускорения дисковых операций чтения данных можно считать использование

двойной …

кластеризации

буферизации

диспетчеризации

приоритезации

Слайд 37

Операционная система реального времени должна обеспечивать …

Наследование приоритетов

Клонирование пользователей

Пакетную обработку

Делегирование

полномочий

Слайд 38

К невыгружаемым относятся такие ресурсы, которые не могут быть …

Загружены

в память

Отобраны у процесса

Отобраны у процесса

Выгружены из памяти

Слайд 39

Интерфейс прикладного программирования предназначен для использования прикладными программами …

Адресного пространства

процесса

Системных ресурсов компьютера

Регистров общего назначения процессора

Интерпретатора команд пользователя

Слайд 40

По режиму обработки задач различают операционные системы, обеспечивающие __________________ режим

(укажите не менее двух вариантов ответа)

Виртуальный

Мультипрограммный

Многопользовательский

Однопрограммный

Слайд 41

Угроза зомби реализуется с помощью … и заставляет компьютер выполнять

приказания других лиц.

вызова утилит операционной системы

диспетчера приложений

вредоносных программ

подбора пароля

Слайд 42

Недостаток систем шифрования с секретным ключом состоит в том, что

…

отправитель сообщения не может его расшифровать

отправитель и получатель должны иметь общий секретный ключ

объем вычислений при дешифровании намного больше, чем при шифровании

объем вычислений при шифровании намного больше, чем при дешифровании

Слайд 43

Объектами защиты в компьютерных системах могут быть …

устройства отображения информации

помещения

сотрудники

программы

Слайд 44

Политика принудительного управления доступом (mandatory access control) возлагает полномочия по

назначению прав доступа к файлам и другим объектам на …

пользователей

прикладную программу

операционную систему

руководителей подразделений

Слайд 45

Защита зашифрованных паролей в UNIX взламывается путем …

шифрования множества потенциальных

паролей открытым алгоритмом шифрования и поиска совпадений в файле паролей

привлечения инсайдеров в качестве сообщников

расшифровки всех паролей после копирования файла паролей

вычисления пароля путем свертки идентификатора пользователя

Слайд 46

Лазейки в программах создаются …

для облегчения отладки программ или в

противоправных целях

только для противоправных целей

для внедрения в программу постороннего кода

только для облегчения отладки программ

Слайд 47

Программа, выполняющая копирование файла путем системного вызова, запрашивает у пользователя

имена файла-источника и файла-приемника. Злоумышленник ввел в качестве имен файлов следующие значения: “aaa” и “bbb; mail goofinator@mail.ru Скопирует файл aaa в bbb отправит файл bbb адресату goofinator@mail.ru.

Отправит файл aaa адресату goofinator@mail.ru.

Скопирует текст aaa в файл паролей, относящийся к пользователю с идентификатором goofinator@mail.ru.

Скопирует файл aaa в bbb и отправит по электронной почте файл паролей адресату goofinator@mail.ru.

Слайд 48

Наиболее популярное применение ботнетов (сети зараженных компьютеров) — это …

организация

сетевых азартных игр

распространение пиратского контента

рассылка коммерческого спама

хищение денег с кредитных карт

Слайд 49

Перезаписывающий вирус заражает исполняемую программу путем …

записи кода вируса в

тело зараженной программы после каждого ее вызова

перезаписи содержимого стека программы кодом вируса

перезаписи служебных секторов дисков

записи вируса на место кода программы

Слайд 50

Обнаружить зашифрованный вирус можно …

с помощью универсальной программы дешифрования

по характерному

поведению зараженной программы при запуске

по сигнатурам кода процедур расшифровки вируса

по изменению размера программы

Слайд 51

Операционные системы представляют собой программные продукты, входящие в состав:

Прикладного программного

обеспечения;

Системного программного обеспечения;

Системы управления базами данных;

Систем программирования;

Слайд 52

Операционная среда использует функцию операционной системы… (возможно более одного ответа)

Оптимизировать

использование ресурсов

Являться виртуальной машиной

Обеспечивать пользователя сервисами

Обеспечивать пользователя удобным интерфейсом

Слайд 53

Что относится к механизму обработки прерывания на аппаратном уровне?

Запоминание состояния

прерванного процесса вычислений

Сохранение информации о прерванной программе

Восстановление информации, относящейся к прерванному процессу

Возврат на прерванную программу

Слайд 54

Из какого состояния процесс может перейти в состояние «Исполнение»?

Из состояния

«Готовность»

Из состояния «Ожидание»

Из состояния «Блокирован»

Из состояния «Возобновление»

Слайд 55

Кто является владельцем файла в UNIX?

Пользователь, который его открыл

Пользователь, который

его создал

Любой пользователь

Администратор системы

Слайд 56

Реализация виртуальной памяти в ОС может быть осуществлена следующими механизмами

Сегментным

Страничным

Странично

– сегментным

Всеми ранее перечисленными

Слайд 57

Какие права пользователей файлов имеются в UNIX?

Право на чтение

Право на

запись

Право на выполнение

Все три группы прав

Слайд 58

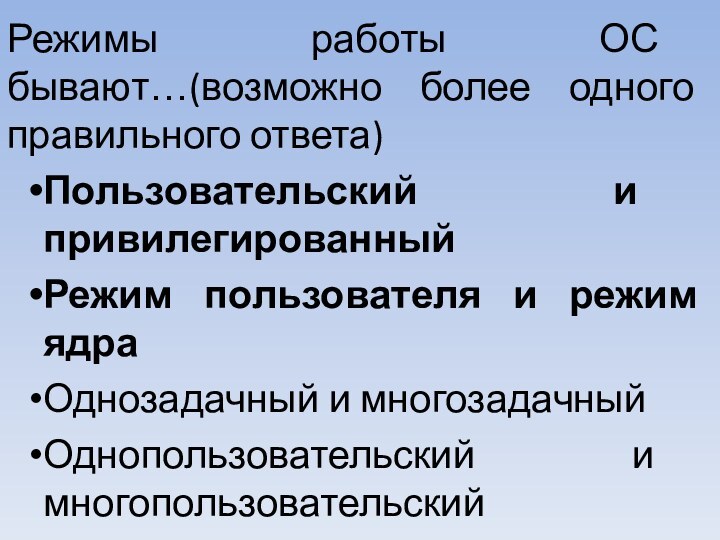

Режимы работы ОС бывают…(возможно более одного правильного ответа)

Пользовательский и привилегированный

Режим

пользователя и режим ядра

Однозадачный и многозадачный

Однопользовательский и многопользовательский

Слайд 59

Какие действия выполняет ОС UNIX при создании процесса?

Вызывает некоторую программу

Выполняет

программу, находящуюся в памяти

Создает копию программы в отдельном адресном пространстве

Завершает выполнение программы

Слайд 60

Что такое переключение контекста?

Выключение и включение компьютера

Переход к следующему активному

окну

Прекращение выполнения процессором одного процесса с сохранением всей информации и состояния, необходимых для последующего продолжения с прерванного места, и восстановления и загрузки состояния задачи, к выполнению которой переходит процессор.

Смена активного пользователя компьютера

Слайд 61

Процессы могут быть …(возможно несколько ответов)

Родительскими и дочерними

Независимыми и зависимыми

Активными

и пассивными

Завершенными и незавершенными

Слайд 62

Для какой дисциплины планирования процессов должна быть заранее известна длительность

процесса.

«Первым пришел – первым обслуживается»

«Карусель»

«Самая короткая работа – следующая»

«С наибольшим штрафным отношением – следующий»

Слайд 63

Что представляет собой очередь процессов?

Списковая структура процессов, готовых для выполнения

с учетом их приоритетов

Списковая структура процессов, готовых для выполнения

Аппаратная реализация стека процессов

Набор компьютеров сети, упорядоченных по их IP-адресам

Слайд 64

Термин «критическая секция» относится: …

К созданию процессов

К созданию потоков

К

синхронизации процессов

К страничной организации памяти

Слайд 65

Какой системный вызов Unix предназначен для обработки сигнала?

pipe()

kill()

signal()

wait()

Слайд 66

Основной принцип событийного программирования

Программа реагирует на события путем вызова обработчиков

событий

События, возникающие в системе, посылают сигналы основной программе

Программа опрашивает все события, возникающие в системе, и завершается

События никак не влияют на выполнение программы

Слайд 67

Какие средства межпроцессного взаимодействия имеются в ОС Unix?

Каналы, файлы

Каналы, файлы,

очереди сообщений, сокеты

Семафоры, сигналы

Очереди сообщений

Слайд 68

Мультипрограммирование в режиме разделения времени…

Обеспечивает максимальную эффективность использования ресурсов компьютера

Обеспечивает

максимальное удобство для каждого пользователя

Обеспечивает минимум простоев оборудования

Обеспечивает минимальные затраты оперативной памяти

Слайд 69

Какими способами организуется управление памятью при отсутствии операционной системы:

оверлеи

фиксированные разделы

перемещаемые разделы

динамические разделы

Слайд 70

Какими способами осуществляется размещения блоков основной памяти в кэше?

кэш-память с

прямым отображением direct-mapped cache

полностью ассоциативная кэш-память fully associative cache

частично ассоциативная partial associative

множественно ассоциативная set-associative cache кэш-память

Слайд 71

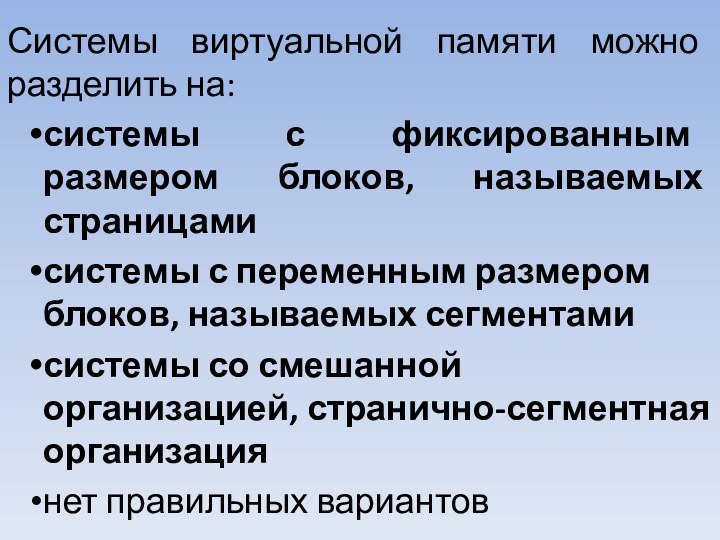

Системы виртуальной памяти можно разделить на:

системы с фиксированным размером

блоков, называемых страницами

системы с переменным размером блоков, называемых сегментами

системы со смешанной организацией, странично-сегментная организация

нет правильных вариантов

Слайд 72

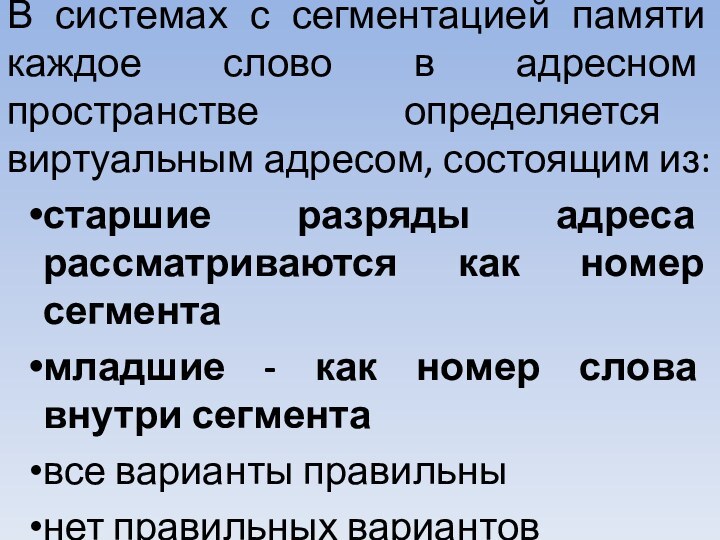

В системах с сегментацией памяти каждое слово в адресном пространстве

определяется виртуальным адресом, состоящим из:

старшие разряды адреса рассматриваются как номер сегмента

младшие — как номер слова внутри сегмента

все варианты правильны

нет правильных вариантов

Слайд 73

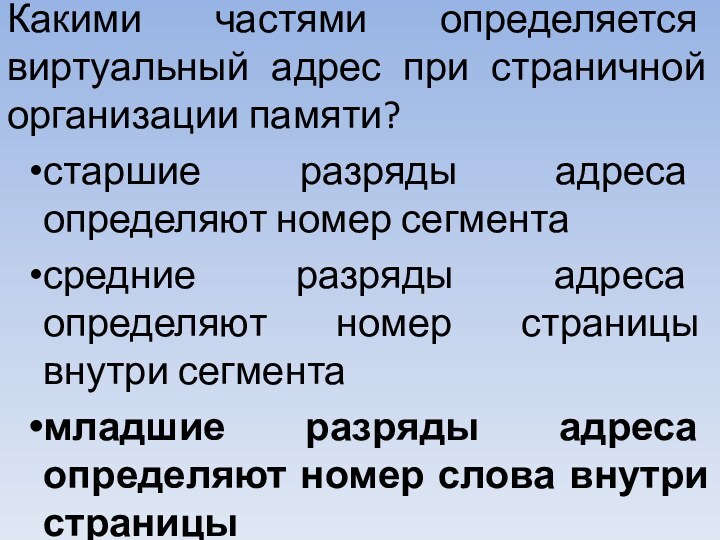

Какими частями определяется виртуальный адрес при страничной организации памяти?

старшие

разряды адреса определяют номер сегмента

средние разряды адреса определяют номер страницы внутри сегмента

младшие разряды адреса определяют номер слова внутри страницы

Слайд 74

Страничная организация предназначена для:

облегчения совместного использования процедур, библиотек и

массивов данных

повышения уровня защиты программ и данных

получения большого адресного пространства без приобретения дополнительной физической памяти

логического разделения программ и данных

Слайд 75

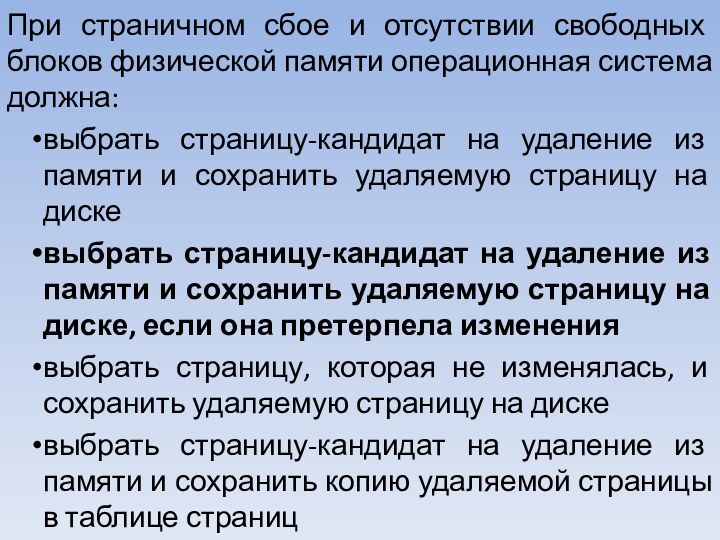

При страничном сбое и отсутствии свободных блоков физической памяти операционная

система должна:

выбрать страницу-кандидат на удаление из памяти и сохранить удаляемую страницу на диске

выбрать страницу-кандидат на удаление из памяти и сохранить удаляемую страницу на диске, если она претерпела изменения

выбрать страницу, которая не изменялась, и сохранить удаляемую страницу на диске

выбрать страницу-кандидат на удаление из памяти и сохранить копию удаляемой страницы в таблице страниц

Слайд 76

Алгоритмы замещения страниц делятся на:

локальные

глобальные

региональные

корпоративные

Слайд 77

В состав системы прерывания входят:

векторы прерывания

обработчики прерывания

контроллеры устройств ввода-вывода

иерархия

управления масками прерываний

блок управления процессора

Слайд 78

Основные классы устройств ввода-вывода включают:

Байт-ориентированные устройств

Блок-ориентированные

Смешанные

Графические устройства

Слайд 79

Укажите недостатки буферизированного ввода-вывода:

при таком вводе-выводе невозможно задать шрифтовое и

абзацное оформление текста — используется только поток символов

такой ввод-вывод ограничен консолью и консольными операциями перенаправления вывода.

редактировать такой поток можно только с помощью внешних программ-редакторов.

нет правильных вариантов

Слайд 80

Какие функции выполняет супервизор ввода-вывода?

получает запросы на ввод-вывод от супервизора

задач или от программных модулей самой операционной системы.

вызывает соответствующие распределители каналов и контроллеров, планирует ввод-вывод Запрос на ввод-вывод либо тут же выполняется, либо ставится в очередь на выполнение.

инициирует операции ввода-вывода и при использовании прерываний предоставляет процессор диспетчеру задач, чтобы передать его первой задаче, стоящей в очереди на выполнение

посылает сообщения о завершении операции ввода-вывода запросившей эту операцию задаче и снимает ее с состояния ожидания ввода-вывода, если задача ожидала завершения операции.

Слайд 81

Какие основные режимы ввода-вывода существуют?

режим обмена опросом готовности устройства ввода-вывода

режим

обмена с прерыванием

прямой доступ к памяти

календарное планирование

Слайд 82

Укажите термин используемый при закреплении устройств в монопольное использование процессу

свопинг

(swapping)

скроллинг (scrolling)

спулинг (spooling — Simultaneous Peripheral Operation On-Line)

нет правильных вариантов

Слайд 83

Что включается в основные системные таблицы оборудования:

таблица оборудования ET —

eguipment table (список устройств)

таблица виртуальных логических устройств DRT — device reference table

таблица прерываний IT — interrupt table.

нет правильных вариантов

Слайд 84

Стандартным для большинства операционных систем является:

синхронный ввод-вывод

асинхронный ввод-вывод

все варианты

правильны

нет правильных вариантов

Слайд 85

Какая операция обмена с диском обычно наиболее затратна по времени?

определение

адреса размещения данных на магнитных дисках

подвод головок к нужному цилиндру с данными

поиск на дорожке нужного блока данных

обмен с найденным блоком данных

Слайд 86

Какие утверждения верны для кэширования дисковых операций?

повышает эффективность операций

ввода-вывода за счет введения техники упреждающего чтения read ahead

основано на чтении с диска в буфер большего количества данных, чем содержит запрос.

позволяет читать дополнительные блоки данных, используемые особенно при последовательном доступе к данным.

использует принцип пространственной и временной локальности данных.

Слайд 87

Иерархическая операционная система – это

Система, в которой на каждом уровне

выполняется программа пользователя

Система, в которой на каждом уровне выполняется определенные функции управления

Система, в которой различные пользователи могут работать на отдельных уровнях

Система, в которой с одного уровня управления передается управление на следующий уровень

Слайд 88

Ядро операционной системы предназначено для …

Управления ресурсами компьютерами

Обращения к аппаратуре

Повышения

эффективности работы пользователя

Эффективного использования оборудования

Слайд 89

Текстовый интерфейс ОС обладает

Командной строкой и командным языком

Элементами управления

Мышью

и кнопками

Джойстиком

Слайд 90

Виды многозадачности в ОС

Вытесняющая и не вытесняющая

Однопользовательская и многопользовательская

Однонитевая и

многонитевая

Однопроцессорная и многопроцессорная

Слайд 91

Какие основные факторы учитываются при анализе угроз и уязвимостей?

типы нападений,

с которыми, наиболее вероятно, придется столкнуться

где эти нападения могут наиболее вероятно произойти

сколько злоумышленников (нарушителей) участвует в атаке

какие технические средства используют злоумышленники при атаке

Слайд 92

Основными способами криптографии являются

симметричная криптография (один секретный ключ для шифрации

и дешифрации)

несимметричная криптография (два ключа — закрытый и открытый)

все варианты правильны

нет правильных вариантов

Слайд 93

Какие механизмы защиты могут применяться?

кодирование объектов

скрытие объектов

инкапсуляция объектов

уничтожение объектов

Слайд 94

Способы повышения надежности вычислительной системы

дублирование каналов и устройств

горячее резервирование каналов

и устройств

виртуализация инфраструктуры

кластеризация инфраструктуры

Слайд 95

Какой метод аутентификации наиболее часто применяется на практике?

генерация случайного пароля

заданной длины и использованного алфавита

основан на уникальности личности (отпечатков пальцев, сетчатки глаза и др.)

одноразовые пароли

комплексная защита от несанкционированного доступа

Слайд 96

На каких этапах закладываются уязвимости?

на этапе разработки концепций системы и

защиты

на этапах проектирования и создания системы

на этапе тестирования и отладки системы и средств защиты

на этапе эксплуатации и развития комплексной системы

Слайд 97

Классификация несанкционированного доступа включает

Несанкционированный доступ с рабочего места пользователя (НСД-1)

Несанкционированный

доступ с места другого пользователя (НСД-2)

Несанкционированный доступ с удаленного по сети места (НСД-3)

нет правильных вариантов

Слайд 98

Укажите, какие из перечисленных средств относятся к вредоносным?

Скрытый «люк», логическая

«бомба»

Вирусы (загрузочный, файловый, программный, стеллс-, и др. типы)

Почтовые черви

Троянские кони

Спам (нецелевые рассылки и реклама)

Генераторы вирусов и других вредоносных средств

Слайд 99

Какие классы вредоносных программ могут переносить встроенные вирусы

Троянский конь

Почтовые черви

Фишинг

(fishing)

Эксплойты (exploit)

Руткиты (rootkit)

Слайд 100

Какие организационные методы существуют для защиты от вирусов

изменить среду

или поведение пользователя в среде

исключить необдуманные действий пользователя

разработка строгих правил работы за компьютером, которые должны соблюдать все пользователи

нет правильных вариантов

Слайд 101

Операционная система — это:

Совокупность основных устройств компьютера;

Система программирования на языке

низкого уровня;

Набор программ, обеспечивающих работу всех аппаратных устройств компьютера и доступ пользователя к ним;

Программа для уничтожения компьютерных вирусов.

Слайд 102

Одна операционная среда может использоваться…

В одной операционной системе

В двух определенных

операционных системах

В любой операционной системе

В той операционной системе, для которой она разработана

Слайд 103

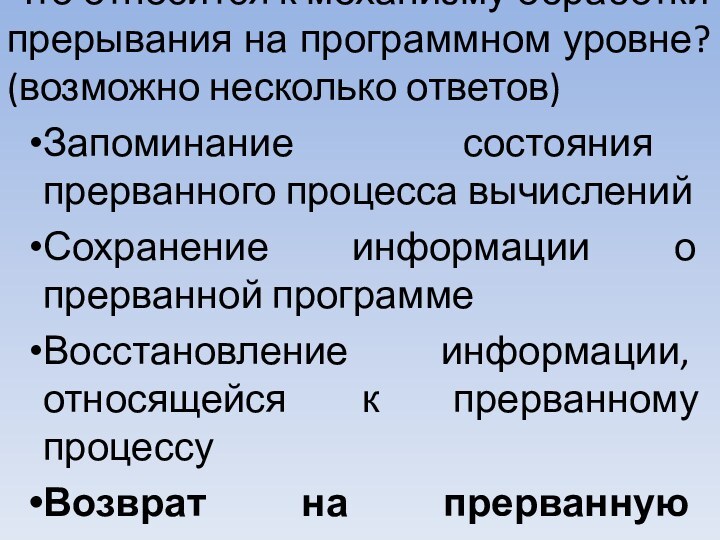

Что относится к механизму обработки прерывания на программном уровне? (возможно

несколько ответов)

Запоминание состояния прерванного процесса вычислений

Сохранение информации о прерванной программе

Восстановление информации, относящейся к прерванному процессу

Возврат на прерванную программу

Слайд 104

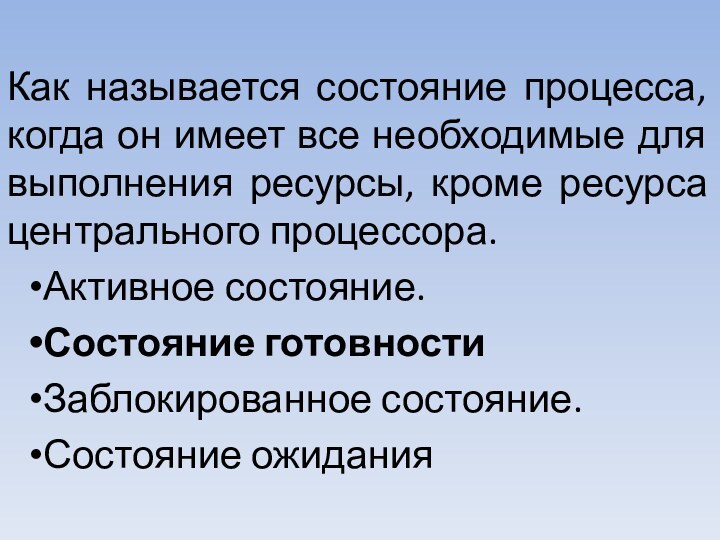

Как называется состояние процесса, когда он имеет все необходимые для

выполнения ресурсы, кроме ресурса центрального процессора.

Активное состояние.

Состояние готовности

Заблокированное состояние.

Состояние ожидания

Слайд 105

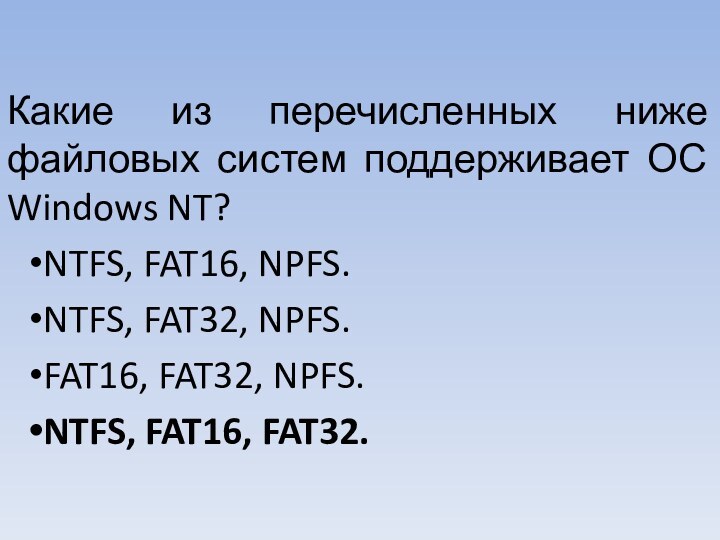

Какие из перечисленных ниже файловых систем поддерживает ОС Windows NT?

NTFS, FAT16, NPFS.

NTFS, FAT32, NPFS.

FAT16, FAT32, NPFS.

NTFS, FAT16, FAT32.

Слайд 106

Таблица страниц ОС

Размещается в оперативной памяти и содержит информацию

о виртуальных страницах

Размещается на диске и содержит информацию о выполняемой программе

Размещается в оперативной памяти и содержит информацию о выполняемых программах

Размещается на диске и содержит информацию о о виртуальных страницах

Слайд 107

Какие группы прав имеет пользователь Unix?

Пользователь, Группа пользователей

Администраторы, Конечные пользователи

Пользователь,

группа пользователей, Прочие

Системные пользователи, Администраторы, Прочие пользователи

Слайд 108

Режимы работы ОС бывают…(возможно более одного правильного ответа)

Пользовательский и привилегированный

Режим

пользователя и режим ядра

Однозадачный и многозадачный

Однопользовательский и многопользовательский

Слайд 109

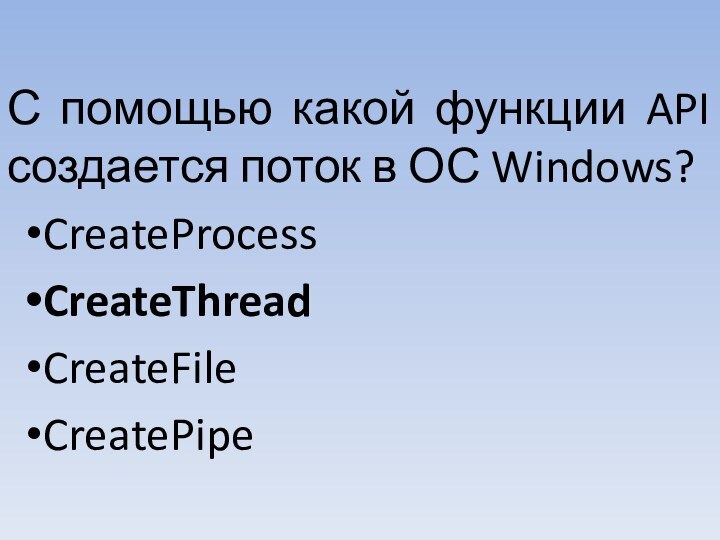

С помощью какой функции API создается поток в ОС Windows?

CreateProcess

CreateThread

CreateFile

CreatePipe

Слайд 110

Что входит в контекст процесса?

Идентификатор процесса

Дескриптор процесса

Состояние регистров, в том

числе программного счетчика, режим работы процессора, незавершенные операции ввода-вывода, информация о выполненных системных вызовах.

Имя процесса, состояние регистров

Слайд 111

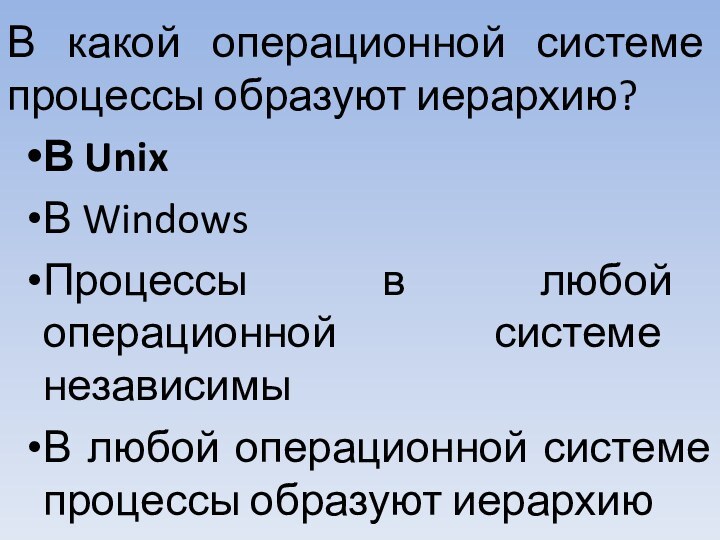

В какой операционной системе процессы образуют иерархию?

В Unix

В Windows

Процессы в

любой операционной системе независимы

В любой операционной системе процессы образуют иерархию

Слайд 112

Как называется простейшая дисциплина планирования процессов с вытеснением в которой

процесс получает в свое распоряжение ЦП на некоторый квант времени Q. Если за время Q процесс не завершился, он вытесняется с ЦП и направляется в конец очереди готовых процессов, где ждет выделения ему следующего кванта, и т.д.

«Первым пришел – первым обслуживается»

«Карусель»

«Самая короткая работа – следующая»

«С наибольшим штрафным отношением – следующий»

Слайд 113

У каких процессов обычный пользователь Unix может изменить приоритет?

У любого

пользователя

У себя

Ни у кого

У пользователей из некоторого списка

Слайд 114

Какие средства синхронизации используются в системе Windows?

Семафоры, события, критические секции

Семафоры,

сигналы

Очереди сообщений, каналы

Именованные и неименованные каналы

Слайд 115

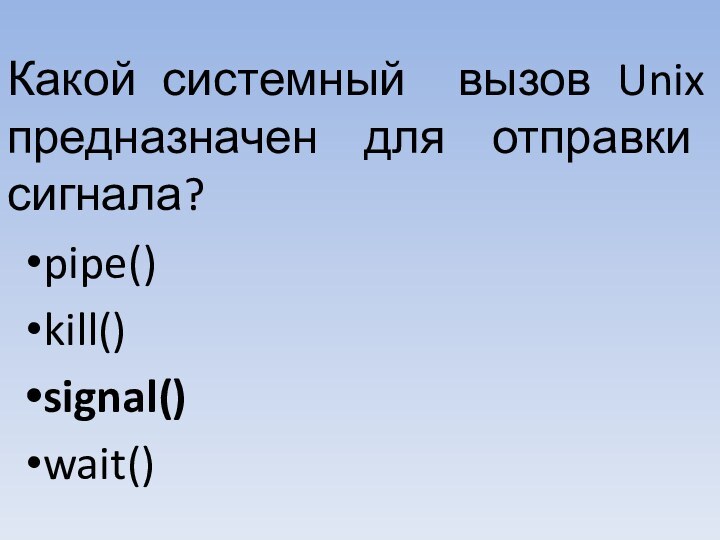

Какой системный вызов Unix предназначен для отправки сигнала?

pipe()

kill()

signal()

wait()

Слайд 116

Как выглядит алгоритм программы, управляемой событиями?

Это сплошной путь, соединяющий вход

и выход

Это совокупность алгоритмов для каждого допустимого обработчика событий

Это цикл ожидания наступления некоторого события

Этот алгоритм зависит от особенностей решаемой задачи

Слайд 117

Какие виды каналов имеются в ОС Windows для межпроцессного обмена?

Анонимные

и именованные

Полудуплексные и дуплексные

Однонаправленные и двунаправленные

Локальные и удаленные

Слайд 118

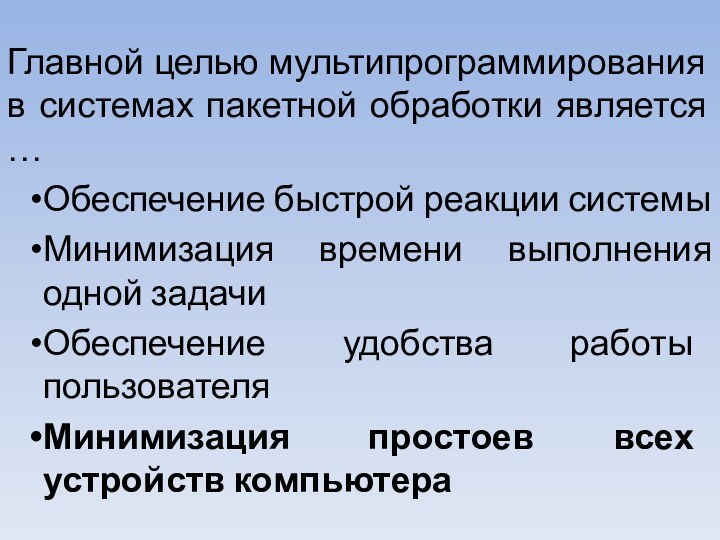

Главной целью мультипрограммирования в системах пакетной обработки является …

Обеспечение быстрой

реакции системы

Минимизация времени выполнения одной задачи

Обеспечение удобства работы пользователя

Минимизация простоев всех устройств компьютера

Слайд 119

Укажите какие виды адресов важны с точки зрения организации памяти

логический

адрес

виртуальный адрес

физический адрес

абсолютный адрес

относительный адрес

Слайд 120

Как называется модель, когда распределение реальной памяти производится блоками постоянной

длины?

Сегментная модель.

Страничная модель.

Динамическая модель.

Статическая модель.

Слайд 121

Какие типы организации виртуальной памяти существуют?

страничная организация

сегментная организация

смешанная ( странично — сегментная) организация.

нет правильных вариантов

Слайд 122

Каким может быть размер одного сегмента виртуальной памяти?

Любой

4Кб

4Гб

ограничен

размером виртуальной памятью

Слайд 123

Каким может быть размер одной страницы виртуальной памяти?

Любой

4Кб

4Гб

ограничен

размером виртуальной памятью

Слайд 124

Что вносит наиболее существенный вклад в ускорение работы страничной памяти?

аппаратная

поддержка загрузки физических страниц

программная реализация вычисления физических адресов страниц

все варианты правильны

нет правильных вариантов

Слайд 125

Какие недостатки имеют глобальные алгоритмы замещения страниц:

делают одни процессы

чувствительными к поведению других процессов

если приложение использует большое количество страниц памяти, то все остальные приложения будут в результате ощущать сильное замедление из-за недостатка кадров памяти для своей работы.

некорректно работающее приложение может подорвать работу всей системы если, в системе не предусмотрено ограничение на размер памяти, выделяемой процессу, пытаясь захватить больше памяти.

в многозадачной системе приходится использовать сложные локальные алгоритмы.

Слайд 126

Укажите алгоритмы используемые при замещении страниц

алгоритм FIFO — выталкивание первой

пришедшей страницы

оптимальный алгоритм OPT

алгоритм SJF — планирования процессов

алгоритм NFU — выталкивание редко используемой страницы.

алгоритм NFU Not Frequently Used программная реализация алгоритма LRU.

Слайд 127

Запросы на ввод-вывод от супервизора задач или от программных модулей

самой операционной системы получает _____________ ввода-вывода.

контроллер

диспетчер

супервизор

процессор

Слайд 128

К какому классу устройств ввода-вывода относятся винчестер?

блок-ориентированное устройство

байт-ориентированное

Символьно —

ориентированное устройство

нет правильных вариантов

Слайд 129

Укажите какие недостатки ввода-вывода с использованием API?

больший, по сравнению с

буферизированным вводом-выводом, размер кода и количество подготовительных операций перед выводом

привязка ввода-вывода к определённой платформе ЭВМ, библиотекам и операционной системе

невозможность оперативного, без помощи программиста, перенаправления вывода.

нет правильных вариантов

Слайд 130

Какие действия осуществляет супервизор ввод-вывод при получении запроса на ввод-вывод

запрос

выполняется,

запрос ставится в очередь на выполнение

запрос отбрасывается как невыполнимый

ни один из предложеных не является верным

Слайд 131

Какие режимы управления вводом-выводом существуют в ОС

Программный опрос

По прерыванию

Прямой

доступ в память

Сетевой режим

Слайд 132

Как используются виртуальные устройства?

для реализации спулинга

для работы с удаленными по

сети устройствми ввода-вывода

для изменения свойств реальных устройств ввода-вывода

для работы с отсутствующими устройствами ввода-вывода

Слайд 133

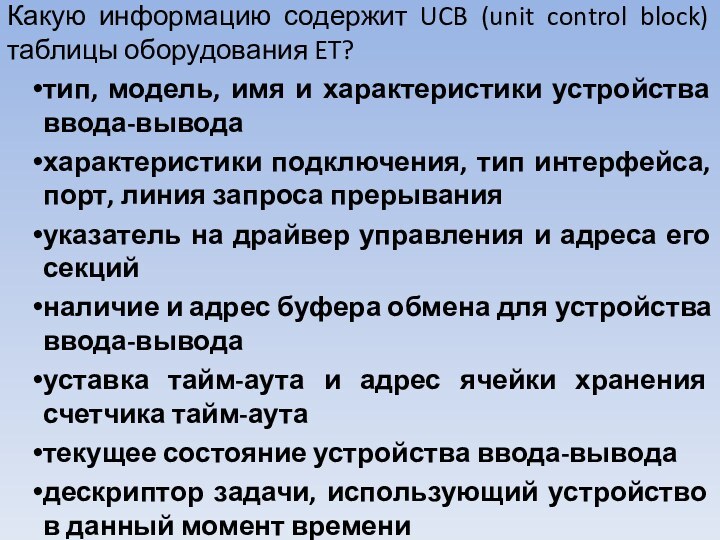

Какую информацию содержит UCB (unit control block) таблицы оборудования ET?

тип,

модель, имя и характеристики устройства ввода-вывода

характеристики подключения, тип интерфейса, порт, линия запроса прерывания

указатель на драйвер управления и адреса его секций

наличие и адрес буфера обмена для устройства ввода-вывода

уставка тайм-аута и адрес ячейки хранения счетчика тайм-аута

текущее состояние устройства ввода-вывода

дескриптор задачи, использующий устройство в данный момент времени

Слайд 134

Асинхронный ввод-вывод:

характерен для всех операционных систем

характерен для большинства мультипрограммных

операционных систем

существует явно, если операционная система поддерживает мультизадачность с помощью механизма потоков выполнения.

можно реализовать самому, организовав для вывода данных отдельный поток выполнения.

Слайд 135

Какая программа осуществляет загрузку операционной системы?

первичный загрузчик

вторичный загрузчик

BIOS

Локальный

Слайд 136

Как называется пакет винчестеров с общим контроллером?

RAID redundant array of

independent disks

том

бобина

барабан

Слайд 137

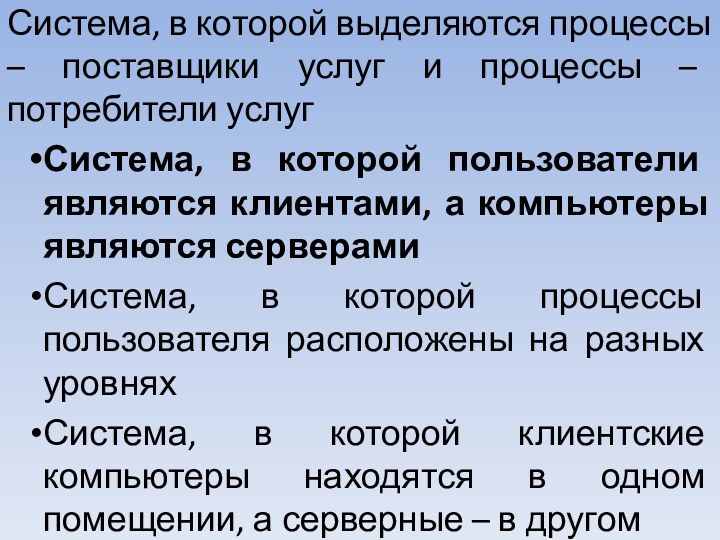

Система, в которой выделяются процессы – поставщики услуг и процессы

– потребители услуг

Система, в которой пользователи являются клиентами, а компьютеры являются серверами

Система, в которой процессы пользователя расположены на разных уровнях

Система, в которой клиентские компьютеры находятся в одном помещении, а серверные – в другом

Слайд 138

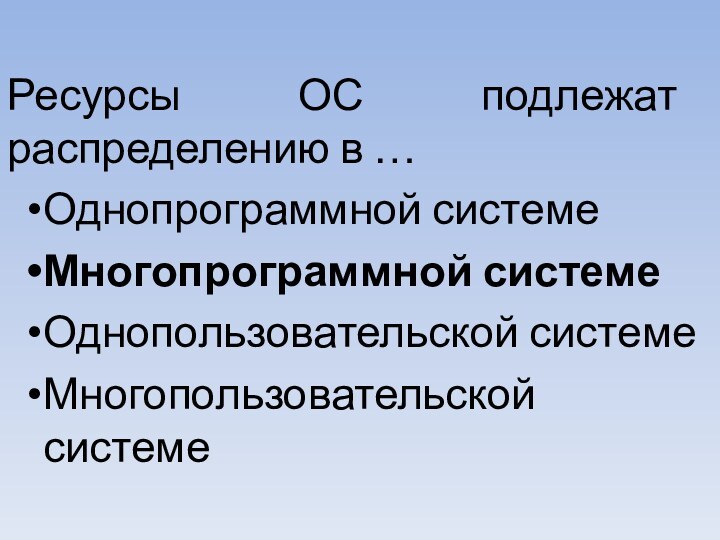

Ресурсы ОС подлежат распределению в …

Однопрограммной системе

Многопрограммной системе

Однопользовательской системе

Многопользовательской системе

Слайд 139

Графический интерфейс ОС обладает

Командной строкой и командным языком

Элементами управления и

мышью

Мышью и кнопками

Джойстиком

Слайд 140

По особенностям аппаратуры ОС делятся на

Ламповые и микропроцессорные

Однопроцессорные и многопроцессорные

Сетевые

и настольные

Клиентские и серверные

Слайд 141

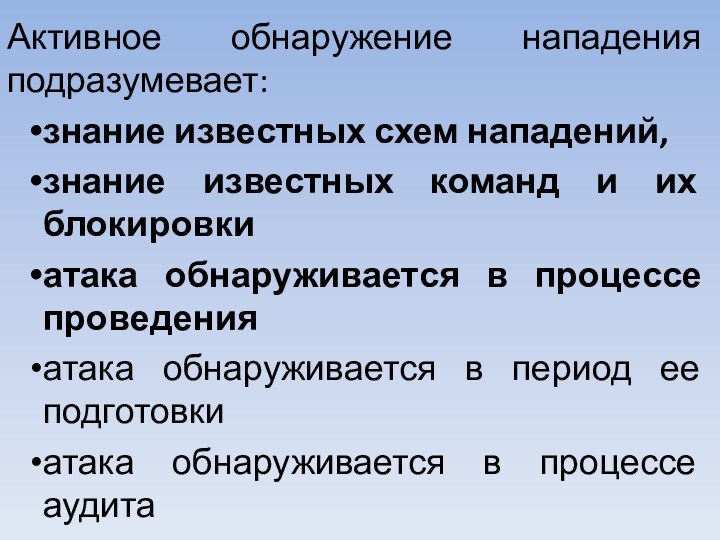

Активное обнаружение нападения подразумевает:

знание известных схем нападений,

знание известных команд

и их блокировки

атака обнаруживается в процессе проведения

атака обнаруживается в период ее подготовки

атака обнаруживается в процессе аудита

Слайд 142

На каком принципе основана ЭЦП (электронная цифровая подпись)

симметричная криптография (один

секретный ключ для шифрации и дешифрации)

несимметричная криптография (два ключа — закрытый и открытый)

все варианты правильны

нет правильных вариантов

Слайд 143

Основными механизмами защиты являются

Аутентификация

Авторизация

Криптография

Сетевые экраны

Туннели

Слайд 144

Укажите классы защищенных вычислительных систем

Класс A

Класс B (подклассы B1,B2,B3)

Класс C

(подклассы C1,C2)

Класс D

Слайд 145

Какой состав маркера доступа access token?

идентификатор пользователя SID (Security IDentifier),

идентификаторы групп пользователей, в которые включен пользователь,

набор привилегий, которыми обладает пользователь.

коды доступа к защищенным объектам

Слайд 146

Чем обеспечивается общий подход для защиты от внутренних атак?

обработка информации

различного уровня конфиденциальности должна обеспечиваться различными ресурсами

должны быть сформированы различные режимы защиты ресурсов для различных уровней конфиденциальности

различные режимы функционирования и средства защиты должны быть изолированы

политика безопасности должна строится не на разграничительном доступе, а на разделительном доступе

Слайд 147

Укажите действия, подпадающие под определение атаки (attack) на защищенную систему

—

любое действие, связанное с несанкционированным доступом в вычислительную сеть и нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

действие злоумышленника, связанное с несанкционированным доступом в вычислительную сеть и сознательным нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

действие нарушителя, связанное с непреднамеренным доступом в вычислительную сеть и нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

планирование в будущем вышеперечисленных действий

Слайд 148

Какие классы вирусов существуют?

Биологические вирусы

Компьютерные вирусы

Вирусы сознания

Мемы

Все перечисленные

Слайд 149

Укажите признак, отличающий все вирусы от остальных типов вредоносных средств

Размножение

(распространение) в строго определенных условиях окружающей среды

Размножение или существование в различных операционных средах

Любой код может быть вирусом для строго определенной среды (обратная задача вируса)

Код вируса никогда не является исполняемой программой для своей среды, но может изменять поведение среды

Вирус всегда является фрагментом кода, управляющим своей (родной) средой

Слайд 150

Какие причины проникновения вирусов на защищенные антивирусом компьютеры?

антивирус был отключен

пользователем

антивирусные базы были слишком старые

были установлены слабые настройки защиты

вирус использовал технологию заражения, против которой у антивируса не было средств защиты

вирус попал на компьютер раньше, чем был установлен антивирус

это был новый вирус, для которого еще не были выпущены антивирусные базы

Добавил:

Upload

Опубликованный материал нарушает ваши авторские права? Сообщите нам.

Вуз:

Предмет:

Файл:

Скачиваний:

56

Добавлен:

11.05.2015

Размер:

636.64 Кб

Скачать

Аттестационное тестирование в сфере профессионального образования

Специальность: 230200.62 – Информационные системы Дисциплина: Операционные системы

Время выполнения теста: 90 минут Количество заданий: 50

Требования ГОС к обязательному минимуму содержания основной образовательной программы

| Индекс | Дисциплина и ее основные разделы | Всего | ||||

| часов | ||||||

| ОПД.Ф | Федеральный компонент | 1632 | ||||

| ОПД.Ф.11Операционные системы : | 102 | |||||

| Принципы построения операционных систем (ОС), | ||||||

| вычислительный процесс и его реализация с помощью ОС; | ||||||

| основные функции ОС; обзор современных ОС и | ||||||

| операционных оболочек; стандартные сервисные программы; | ||||||

| машинно-зависимые свойства ОС; управление | ||||||

| вычислительными процессами, вводом-выводом, реальной | ||||||

| памятью; управление виртуальной памятью; машинно- | ||||||

| независимые свойства ОС; способы планирования заданий | ||||||

| пользователей; динамические, последовательные и | ||||||

| параллельные структуры программ; способы построения ОС; | ||||||

| сохранность и защита программных систем; интерфейсы и | ||||||

| основные стандарты в области системного программного | ||||||

| обеспечения. | ||||||

| Тематическая структура АПИМ | ||||||

| Наименование | N | |||||

| N | за- | |||||

| дидактической единицы | Тема задания | |||||

| ДЕ | да- | |||||

| ГОС | ||||||

| ния | ||||||

| 1 | Назначение и функции операционных систем | |||||

| 2 | Операционная среда | |||||

| 3 | Прерывания | |||||

| 1 | Основные понятия и | 4 | Процессы и потоки | |||

| определения | 5 | Файлы и файловые системы | ||||

| 6 | Память | |||||

| 7 | Пользователи | |||||

| 8 | Режимы работы | |||||

| 9 | Концепция процесса | |||||

| 2 | Управление процессами | 10 | Идентификатор, дескриптор и контекст | |||

| процесса | ||||||

| 1 |

| 11 | Иерархия процессов | |||

| 12 | Диспетчеризация процессов | |||

| 13 | Понятия приоритета и очереди процессов | |||

| 14 | Синхронизация процессов | |||

| 15 | Средства обработки сигналов | |||

| 16 | Понятие событийного программирования | |||

| 17 | Средства коммуникации процессов | |||

| 18 | Способы реализации | |||

| мультипрограммирования | ||||

| 19 | Организация памяти. Адресное пространство | |||

| 20 | Методы управления памятью | |||

| 21 | Принципы организации виртуальной памяти | |||

| 3 | Управление памятью | 22 | Сегментная организация памяти | |

| 23 | Страничная организация памяти | |||

| 24 | Ускорение работы страничной памяти | |||

| 25 | Принципы замещения страниц | |||

| 26 | Алгоритмы замещения страниц | |||

| 27 | Прерывания от внешних устройств | |||

| 28 | Классификация устройств ввода-вывода | |||

| 29 | Основные принципы организации ввода- | |||

| вывода | ||||

| 30 | Функции супервизора ввода-вывода | |||

| 31 | Режимы управления вводом-выводом | |||

| 4 | Управление вводом-выводом | 32 | Закрепление устройств, общие устройства | |

| ввода-вывода | ||||

| 33 | Основные системные таблицы ввода-вывода | |||

| 34 | Синхронный и асинхронный ввод-вывод | |||

| 35 | Организация внешней памяти на магнитных | |||

| дисках | ||||

| 36 | Кэширование операций ввода-вывода при | |||

| работе с накопителями на магнитных дисках | ||||

| 37 | Принципы построения | |||

| 5 | Принципы построения и | 38 | Ядро и ресурсы | |

| классификация | 39 | Интерфейсы операционных систем | ||

| 40 | Классификация операционных систем | |||

| 41 | Анализ угроз и уязвимостей в операционных | |||

| системах | ||||

| 42 | Основы криптографии | |||

| 43 | Механизмы защиты | |||

| Защита от сбоев и | 44 | Надежные вычислительные системы | ||

| 6 | несанкционированного | 45 | Методы аутентификации | |

| доступа | 46 | Инсайдерские атаки | ||

| 47 | Внешние атаки | |||

| 48 | Вредоносные программы | |||

| 49 | Троянские кони и вирусы | |||

| 50 | Средства защиты от вредоносных программ |

2

Демонстрационный вариант

ЗАДАНИЕ N 1 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Для сетевых операционных систем характерной является функция обеспечения …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | прямого доступа к оперативной памяти | 2) | взаимодействия связанных между | |

| другого компьютера | собой компьютеров | |||

| обмена сигналами между | программных каналов между разными | |||

| 3) | выполняющимися на разных | 4) | ||

| компьютерами | ||||

| компьютерах программами | ||||

Сетевая операционная система — операционная система со встроенными возможностями для работы в компьютерных сетях. К таким возможностям можно отнести:

поддержку сетевого оборудования

поддержку сетевых протоколов

поддержку протоколов маршрутизации

поддержку фильтрации сетевого трафика

поддержку доступа к удалённым ресурсам, таким как принтеры, диски и т. п. по сети

поддержку сетевых протоколов авторизации

наличие в системе сетевых служб позволяющей удалённым пользователям использовать ресурсы компьютера

Примеры сетевых операционных систем:

Novell NetWare

LANtastic

Microsoft Windows (95, NT, XP, Vista, Seven)

Различные UNIX системы, такие как Solaris, FreeBSD

Различные GNU/Linux системы

ЗАДАНИЕ N 2 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Одна операционная система может поддерживать несколько …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | микропрограммных сред | 2) | операционных систем | |

| 3) | микропрограммных систем | 4) | операционных сред | |

ермины микропрограммные системы и микропрограммные среды считаются устаревшими и вышедшими из употребления. Микропрограммная среда раньше обозначала операционную среду персонального компьютера. Микропрограммная системой называли сам ПК. Операционная

3

система выполняет функции управления вычислениями в компьютере распределяет вычислительные ресурсы между вычислительными процессами и образует ту программную среду в которой выполняются другие прикладные программы. Такая среда называется операционной средой. Программную (системную ) среду стоит понимать как некоторое системное программное окружение, позволяющее выполнять все системные программные запросы от прикладного программного обеспечения. Та операционная среда которая образуется исходной ОС называется основной или нативной. Помимо основной среды в ОС могут быть организованы путем эмуляции Другой операционной среды, дополнительные операционные среды. Поэтому в разных ОС можно выполнять не только программы для родной ОС но и программы для других ос.

ЗАДАНИЕ N 3 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Термин «маскирование» означает запрет отдельных …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | сигналов прерывания | 2) | команд пользователя |

| 3) | процессов пользователя | 4) | команд процессора |

Наличие сигнала прерывания не обязательно должно вызывать прерывание исполняющей программы. Процессор может обладать средствами защиты от прерываний: отключение системы (всех) прерываний, маскирование (запрет) отдельных сигналов прерываний.

ЗАДАНИЕ N 4 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Для реализации синхронизации на уровне языка программирования используются высокоуровневые примитивы, названные …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | супервизорами | 2) | мониторами |

| 3) | маркерами | 4) | семафорами |

Мониторы используются программистами для организации сложных схем синхронизации на уровне языка программирования, т. Е. с использованием только языковых средств. Симафоры, мьютексы поддерживаются на уровне ОС и могут только использоваться прикладными программми.

Понятие семафорных механизмов было введено Дейкстрой [10]. Семафор (semaphore) — это переменная специального типа, которая доступна параллельным процессам только для двух операций — закрытия и открытия, названных соответственно операциями Р и V1. Эти операции являются примитивами относительно семафора, который указывается в качестве параметра операций. Здесь семафор играет роль вспомогательного критического ресурса, так как операции Р и V неделимы при своем выполнении и взаимно исключают друг друга Одним из вариантов реализации семафорных механизмов для организации взаимного исключения является так называемый мъютекс (mutex). Термин «mutex» произошел от словосочетания «mutual exclusion semaphore», что дословно переводится с английского как «семафор взаимного исключения». Мьютексы реализованы во многих операционных

4

системах, их основное назначение — организация взаимного исключения для задач (потоков выполнения) одного или нескольких процессов. Мьютексы — это простейшие двоичные семафоры, которые могут находиться в одном из двух состояний — отмеченном и неотмеченном (открыт и закрыт соответственно).

В параллельном программировании монитор — это пассивный набор разделяемых переменных и повторно входимых процедур доступа к ним, которым процессы пользуются в режиме разделения, причем в каждый момент им может пользоваться только один процесс.

ЗАДАНИЕ N 5 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Относительный путь к файлу состоит из списка каталогов, которые нужно …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | пройти от рабочего каталога, | 2) | открыть в корневом процессе, |

| чтобы добраться до файла | чтобы добраться до файла | ||

| 3) | добавить в переменную PATH | 4) | пройти от корневого каталога, |

| операционной среды | чтобы добраться до файла |

ЗАДАНИЕ N 6 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Свопингом сегментов называется перемещение …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | блоков файла между каталогами | 2) | блоков данных между процессом и |

| файловой системы | ядром операционной системы | ||

| 3) | сегментов данных между стеком и | 4) | сегментов между оперативной и |

| оперативной памятью | внешней памятью |

При свопинге задача может быть целиком выгружена на магнитный диск (перемещена во внешнюю память), а на ее место загружается либо более привилегированная, либо просто готовая к выполнению другая задача, находившаяся на диске в приостановленном состоянии. При свопинге из основной памяти во внешнюю (обратно) перемещается вся программа, а не ее отдельная часть.

При делении задач на сегменты появляется возможность размещать в оперативной памяти не все сегменты задачи, а только задействованные в данный момент. Благодаря этому, с одной стороны, общий объем виртуального адресного пространства задачи может превосходить объем физической памяти компьютера, на котором эта задача будет выполняться; с другой стороны, даже если потребности в памяти не превосходят имеющуюся физическую память, можно размещать в памяти больше задач, поскольку любой задаче, как правило, все ее сегменты единовременно не нужны. А увеличение коэффициента мультипрограммирования р., как мы знаем, позволяет увеличить загрузку системы и более эффективно использовать

5

ресурсы вычислительной системы. Очевидно, однако, что увеличивать количество задач можно только до определенного предела, ибо если в памяти не будет хватать места для часто используемых сегментов, то производительность системы резко упадет. Ведь сегмент, находящийся вне оперативной памяти, для участия в вычислениях должен быть перемещен в оперативную память. При этом если в памяти есть свободное пространство, то необходимо всего лишь найти нужный сегмент во внешней памяти и загрузить его в оперативную память. А если свободного места нет, придется принять решение — на место какого из присутствующих сегментов будет загружаться требуемый. Перемещение сегментов из оперативной памяти на жесткий диск и обратно часто называют свопингом сегментов.

ЗАДАНИЕ N 7 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Идентификатор пользователя представляет собой уникальное _______ значение

ВАРИАНТЫ ОТВЕТОВ:

| 1) | составное | 2) | символьное |

| 3) | вещественное | 4) | целое |

В Unix-подобных операционных системах, пользователи идентифицируются

идентификаторами пользователя (англ. User identifier, UID).

Операционная система различает пользователей именно по UID (а не, например, по логину). Во многих системах существует возможность создать две записи пользователя с разными логинами, но одинаковыми UID; в результате оба логина будут иметь одинаковые права, так как с точки зрения системы они неотличимы (так как имеют одинаковый UID). Это может использоваться злоумышленниками: проникнув в систему и получив права root, взломщик может создать себе аккаунт с UID=0, чтобы потом возвращаться в систему под логином, не привлекающим внимания, но получать права root.

Множество допустимых значений UID зависит от системы; в общем случае UID допускает использование значений от 0 до 65535 с некоторыми оговорками.

ЗАДАНИЕ N 8 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Мультитерминальный режим работы предполагает совмещение …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | привилегированного режима работы | 2) | многопроцессорного режима | |

| и режима пользователя | работы и режима ввода-вывода | |||

| диалогового режима работы и | аналогового режима работы и | |||

| 3) | режима | 4) | ||

| режима микропрограммирования | ||||

| мультипрограммирования | ||||

Совмещение диалогового режима работы с компьютером и режима мультипрограммирования привело к появлению мулътитерминалъных, или многопользовательских, систем.

В мультитерминальных ОС с одной вычислительной системой одновременно могут работать

6

несколько пользователей, каждый со своего терминала. При этом у пользователей возникает иллюзия, что у каждого из них имеется собственная вычислительная система. Очевидно, что для организации мультитерминально-го доступа к вычислительной системе необходимо обеспечить мультипрограммныйрежим работы. В качестве одного из примеров мультитерминальных операционных систем для персональных компьютеров можно назвать Linux. Некая имитация мультитерминальных возможностей имеется и в системе Windows XP.

ЗАДАНИЕ N 9 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Последовательная трансляция двух исходных программ является …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | одним последовательным | 2) | двумя одинаковыми процессами |

| процессом | |||

| 3) | двумя разными процессами | 4) | одной последовательной задачей |

Поскольку транслятор является системной обрабатывающей программой, то при каждом запуске он будет формировать процесс с помощью ОС.

Понятие последовательного вычислительного процесса, или просто процесса,является одним из основных при рассмотрении операционных систем. Как понятие процесс является определенным видом абстракции, Последовательный процесс, иногда называемый задачей (task), — это отдельная программа с ее данными, выполняющаяся на последовательном процессоре. Напомним, что под последовательным мы понимаем такой процессор, в котором текущая команда выполняется после завершения предыдущей.

В качестве примеров процессов (задач) можно назвать прикладные программы пользователей, утилиты и другие системные обрабатывающие программы. Процессом может быть редактирование какого-либо текста, трансляция исходной программы, ее компоновка, исполнение. Причем трансляция какой-нибудь исходной программы является одним процессом, а трансляция следующей исходной программы — другим процессом, поскольку транслятор как объединение программных модулей здесь выступает как одна и та же программа, но данные, которые он обрабатывает, являются разными.

Понятие процесса было введено для реализации идей мультипрограммирования. Термин задача тоже, к сожалению, в большинстве случаев применялся для того же. В свое время различали термины «мультизадачность» и «мультипрограммирование », но потом они стали заменять друг друга, и это вносило немалую путаницу. Таким образом, для реализации мультизадачности в ее исходном толковании необходимо было ввести соответствующую сущность. Такой сущностью стали легковесные (thin) процессы, или, как их теперь преимущественно называют, потоки выполнения, нити, или треды (threads).Когда говорят о процессах (process), то тем самым хотят отметить, что операционная система поддерживает их обособленность: у каждого процесса имеется свое виртуальное адресное пространство, каждому процессу назначаются свои ресурсы — файлы, окна, семафоры и т. д. Такая обособленность нужна для того, чтобы защитить один процесс от другого, поскольку они, совместно используя все ресурсы вычислительной системы, конкурируют друг с другом за доступ к ресурсам. о общем случае процессы просто никак не связаны между собой и могут принадлежать даже разным пользователям, разделяющим одну вычислительную систему.

7

Поток выполнения (thread) не следует путать с потоком данных (stream). Другими словами, в случае процессов операционная система считает их совершенно несвязанными и независимыми. При этом именно операционная система берет на себя роль арбитра в спорах конкурирующих процессов за ресурсы. Она же и обеспечивает защиту выполняющихся вычислений.

ЗАДАНИЕ N 10 (  — выберите несколько вариантов ответа)

— выберите несколько вариантов ответа)

Идентификатор процесса является частью _____________ процесса.

ВАРИАНТЫ ОТВЕТОВ:

| 1) | контекста | 2) | типа |

| 3) | дескриптора | 4) | описателя |

Для того чтобы операционная система могла управлять процессами, она должна располагать всей необходимой для этого информацией. С этой целью на каждый процесс заводится специальная информационная структура, называемая дескриптором процесса (описателем задачи, блоком управления задачей). В общем случае дескриптор процесса, как правило, содержит следующую информацию:

идентификатор процесса (Process Identifier, PID);

тип (или класс) процесса, который определяет для супервизора некоторые правила предоставления ресурсов;

приоритет процесса, в соответствии с которым супервизор предоставляет ресурсы (в рамках одного класса процессов в первую очередь обслуживаются более приоритетные процессы);

переменную состояния, которая определяет, в каком состоянии находится процесс (готов к работе, выполняется, ожидает устройства ввода-вывода и т. д.);

контекст задачи, то есть защищенную область памяти (или адрес такой области), в которой хранятся текущие значения регистров процессора, когда процесс прерывается, не закончив работы;

• информацию о ресурсах, которыми процесс владеет и/или имеет право пользоваться (указатели на открытые файлы, информация о незавершенных операциях ввода-вывода и др.);

место (или его адрес) для организации общения с другими процессами;

параметры времени запуска (момент времени, когда процесс должен активизироваться,

и периодичность этой процедуры); Описатели задач, как правило, постоянно располагаются в оперативной памяти с целью

ускорить работу супервизора, который организует их в списки (очереди) и отображает изменение состояния процесса перемещением соответствующего описателя из одного списка в другой. Для каждого состояния (за исключением состояния выполнения для однопроцессорной системы) операционная система ведет соответствующий список задач, находящихся в этом состоянии.

ЗАДАНИЕ N 11 (  — выберите один вариант ответа)

— выберите один вариант ответа)

8

В OS UNIX каждый новый процесс может быть образован (порожден) только …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | двумя из существующих процессов | 2) | несколькими родительскими |

| процессами | |||

| 3) | четным количеством родительских | 4) | одним из существующих |

| процессов | процессов |

В операционнной системе UNIX процессы выстраиваются в иерархию — новый процесс может быть создан только одним из уже существующих процессов, который выступает для него родительским.

ЗАДАНИЕ N 12 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Основное различие между долгосрочным и краткосрочным планированием (диспетчеризацией) заключается в …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | длительности выполнения | 2) | очередности выполнения |

| 3) | скорости выполнения | 4) | частоте выполнения |

Процессор является одним из самых необходимых ресурсов для выполнения вычислений. Поэтому способы распределения времени центрального процессора между выполняющимися задачами сильно влияют и на скорость выполнения отдельных вычислений, и на общую эффективность вычислительной системы.

Основным подходом в организации того или иного метода управления процессами, обеспечивающего эффективную загрузку ресурсов или выполнение каких-либо иных целей, является организация очередей процессов и ресурсов. При распределении процессорного времени между задачами также используется механизм очередей. Решение вопросов, связанных с тем, какой задаче следует предоставить процессорное время в данный момент, возлагается на специальный модуль операционный системы, чаще всего называемый диспетчером задач. Вопросы же подбора вычислительных процессов, которые не только можно, но и целесообразно решать параллельно, возлагаются на планировщик процессов.

Задача планирования процессов возникла очень давно — в первых пакетных операционных системах при планировании пакетов задач, которые должны были выполняться на компьютере и по возможности бесконфликтно и оптимально использовать его ресурсы. В настоящее время актуальность этой задачи стала меньше.

На первый план уже очень давно вышли задачи динамического (или краткосрочного) планирования, то есть текущего наиболее эффективного распределения ресурсов, возникающего практически по каждому событию. Задачи динамического стали называть диспетчеризацией. Очевидно, что планирование процессов осуществляется гораздо реже, чем текущее распределение ресурсов между уже выполняющимися задачами. Основное различие

между долгосрочным и краткосрочным планировщиками заключается в частоте их запуска, например: краткосрочный планировщик может запускаться каждые 30 или 100 мс, долгосрочный — один раз в несколько минут (или чаще; тут многое зависит от общей

9

длительности решения заданий пользователей).

Долгосрочный планировщик решает, какой из процессов, находящихся во входной очереди, в случае освобождения ресурсов памяти должен быть переведен в очередь процессов, готовых к выполнению. Долгосрочный планировщик выбирает процесс из входной очереди с целью создания неоднородной мультипрограммной смеси. Это означает, что в очереди готовых к выполнению процессов должны находиться в разной пропорции как процессы, ориентированные на ввод-вывод, так и процессы, ориентированные преимущественно на активное использование центрального процессора. Краткосрочный планировщик решает, какая из задач, находящихся в очереди готовых к выполнению, должна быть передана на исполнение. В большинстве современных операционных систем, с которыми мы сталкиваемся, долгосрочный планировщик отсутствует.

ЗАДАНИЕ N 13 (  — выберите один вариант ответа)

— выберите один вариант ответа)

Приоритет, меняющейся во время исполнения процесса, называется _____________

приоритетом.

ВАРИАНТЫ ОТВЕТОВ:

| 1) | фиксированным | 2) | циклическим |

| 3) | статическим | 4) | динамическим |

Известно большое количество дисциплин диспетчеризации, то есть правил формирования очереди готовых к выполнению задач, в соответствии с которыми формируется эта очередь (список). Иногда их называют дисциплинами обслуживания, опуская тот факт, что речь идет о распределении процессорного времени. Прежде всего, различают два больших класса дисциплин обслуживания: бесприоритетныеи приоритетные. При бесприоритетном обслуживании выбор задач производится в некотором заранее установленном порядке без учета их относительной важности и времени обслуживания.

При реализации приоритетных дисциплин обслуживания отдельным задачам предоставляется преимущественное право попасть в состояние исполнения. Перечень дисциплин обслуживания

иих » концепции приоритетов имеем следующие варианты:

приоритет, присвоенный задаче, является величиной постоянной;

приоритет изменяется в течение времени решения задачи (динамический приоритет).

ЗАДАНИЕ N 14 (  — выберите один вариант ответа)

— выберите один вариант ответа)

При совместном использовании процессами аппаратных и информационных ресурсов вычислительной системы возникает потребность в …

ВАРИАНТЫ ОТВЕТОВ:

| 1) | адаптации | 2) | синхронизации |

| 3) | оптимизации | 4) | буферизации |

10

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Презентация на тему «Сетевые операционные системы»

-

Скачать презентацию (0.3 Мб)

-

12 загрузок -

3.0 оценка

Ваша оценка презентации

Оцените презентацию по шкале от 1 до 5 баллов

- 1

- 2

- 3

- 4

- 5

Комментарии

Добавить свой комментарий

Аннотация к презентации

Интересует тема «Сетевые операционные системы»? Лучшая powerpoint презентация на эту тему представлена здесь! Данная презентация состоит из 150 слайдов. Средняя оценка: 3.0 балла из 5. Также представлены другие презентации по информатике для студентов. Скачивайте бесплатно.

-

Формат

pptx (powerpoint)

-

Количество слайдов

150

-

Слова

-

Конспект

Отсутствует

Содержание

-

Слайд 1

Для сетевых операционных систем характерной является функция обеспечения…

Взаимодействие связанных между собой компьютеров

Программных каналов между разными компьютерами

Обмена сигналами между выполняющимися на разных компьютерах программами

Прямого доступа к оперативной памяти другого компьютера -

Слайд 2

Одна операционная система может поддерживать несколько…

Микропрограммных средств

Микропрограммных систем

Операционных систем

Операционных сред -

Слайд 3

Термин «маскирование» означает запрет отдельных …

Сигналов прерывания

Команд процессора

Процессов пользователя

Команд пользователя -

Слайд 4