Как дать права root пользователю Linux Ubuntu

В операционной системе Ubuntu пользователи, которые состоят в группе «sudo», могут выполнять задачи администратора, используя одноименную группе команду — sudo. Сегодня мы рассмотрим, как дать пользователю данную привелегию или же ее отозвать.

Также у нас есть материал о том, как активировать ученую запись непосредственно пользователя root: Как ативировать root и добавить/изменить пароль root в Ubuntu

Как создать суперпользователя в Ubuntu

Создаем нового пользователя

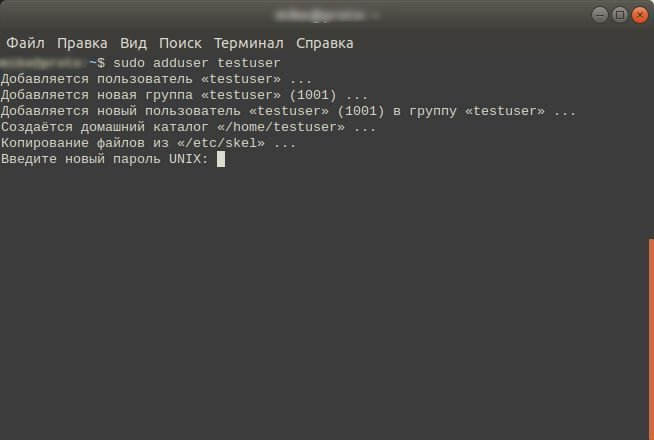

Для того, чтобы создать нового пользователя воспользуемся командой adduser:

После ввода команды начнется процесс создания пользователя testuser и будет предложено задать для него пароль:

Создание нового пользователя ubuntu

Создание нового пользователя ubuntu

Как мы помним — в консоли Linux пароли не отображаются при печати, даже в виде звездочек. Заполняем пароль и повторным его вводом подтверждаем корректность:

Подтверждаем правильность ввода пароля

После вышеописанных действий система предложит указать дополнительную информацию о пользователе. Данный пункт является необязательным и можно просто оставить все поля пустыми? после чего подтвердить операцию ввода, вписав y в поле ввода:

Заполняем дополнительную информацию о пользователе

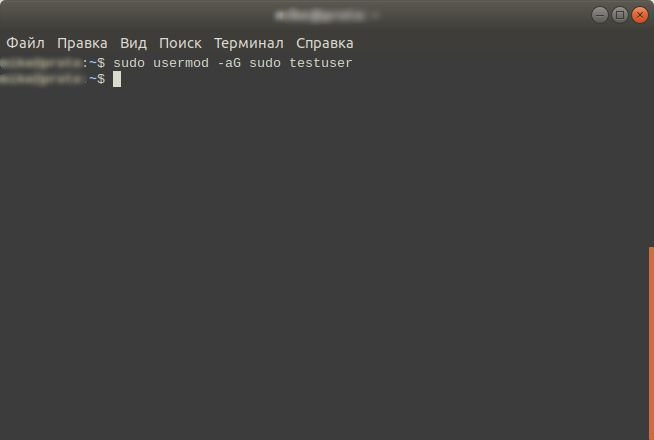

Добавляем пользователя в группу sudo

Теперь, когда пользователь создан присоеденим его к группе суперпользователя — sudo:

Присоединяем пользователя Ubuntu к групе sudo

Осталось только проверить, что все прошло успешно. Переключим пользователя на testuser и попробуем выполнить команду whoami от имени суперпользователя:

Смена пользователя и проверка root

Чтобы переключить текущего пользователя обратно на своего — используем команду su имя_пользователя.

Как дать существующему пользователю привелегии суперюзера

Если необходимо добавить уже существующего пользователя в группу sudo нужно выполнить команду:

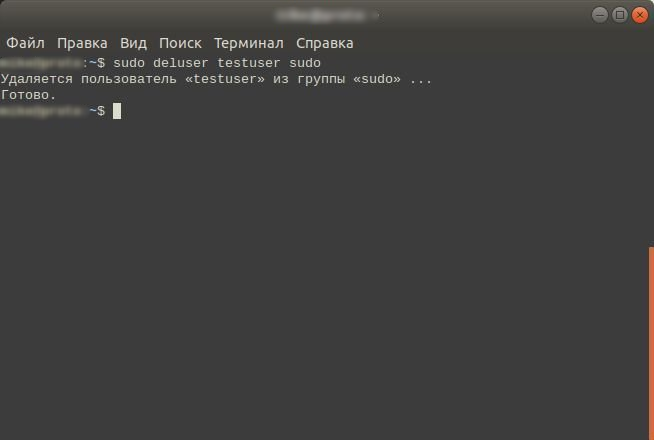

Как отзвать привелегии суперпользователя

Для того, чтобы сделать пользователя обычным — без прав выполнения команд от имени суперпользователя нужно удалить его из группы sudo. Сделать это можно с помощью следующей команды:

Удаление пользователя из группы sudo

Теперь можно убедиться, что пользователь более не может выполнять команды от имени root:

Проверяем отсутствие прав суперпользователя

Как мы можем видеть — система не позволяет пользователю использовать команду sudo.

При удалении пользователя из группы sudo следует быть внимательным, чтобы не удалить единственного администратора из системы.

Создание нового пользователя с привилегиями sudo в Ubuntu 18.04 [Краткое руководство]

Published on April 29, 2020

Введение

Команда sudo служит механизмом для предоставления прав администратора, которые обычно доступны только пользователю root user, для обычных пользователей. Из этого руководства вы узнаете, как создать нового пользователя с привилегиями sudo в Ubuntu 18.04 без изменения файла /etc/sudoers на вашем сервере. Если вы хотите настроить sudo для существующего пользователя, перейдите к шагу 3.

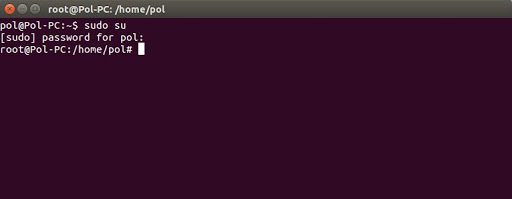

Шаг 1 — Выполнение входа на ваш сервер

Выполните вход через подключение SSH на ваш сервер как root user:

Шаг 2 — Добавление нового пользователя в систему

Используйте команду adduser для добавления нового пользователя в вашей системе:

Обязательно замените sammy на имя пользователя, которое вы хотите использовать. Вам будет предложено создать и проверить пароль пользователя:

Далее вам будет предложено ввести определенную информацию о вашем новом пользователе. Вы можете принимать значения по умолчанию или оставить их пустыми:

Шаг 3 — Добавление пользователя в группу sudo

Воспользуйтесь командой usermod для добавления пользователя в группу sudo:

Шаг 4 — Тестирование доступа к sudo

Чтобы проверить, что новые разрешения sudo доступны, сначала нужно воспользоваться командой su для переключения на новую учетную запись пользователя:

При первом использовании sudo в сеансе вам будет предложено ввести пароль учетной записи данного пользователя. Введите пароль, чтобы продолжить:

Примечание: это не запрос пароля root! Введите пароль пользователя с привилегиями sudo, а не пароль root.

Если ваш пользователь находится в соответствующей группе и вы ввели правильный пароль, команда с sudo будет запущена с правами root.

Заключение

Создание пользователя sudo в Ubuntu

Команда sudo – это механизм передачи обычным системным пользователям привилегий администратора. Как правило, такие привилегии доступны только пользователю root. Данное руководство поможет быстро создать нового пользователя с доступом к sudo в системе Ubuntu. При этом не придётся редактировать файл sudoers.

Примечание: Чтобы передать права sudo уже существующему пользователю, перейдите к разделу 2.

1: Создание пользователя

Откройте сессию root:

ssh root@ server_ip_address

Используйте команду adduser, чтобы добавить нового системного пользователя.

Примечание: Вместо username укажите имя пользователя.

Введите и подтвердите пароль пользователя:

Set password prompts:

Enter new UNIX password:

Retype new UNIX password:

passwd: password updated successfully

Следуйте инструкциям системы, чтобы указать дополнительную информацию о пользователе. Можно оставить значения по умолчанию:

User information prompts:

Changing the user information for username

Enter the new value, or press ENTER for the default

Full Name []:

Room Number []:

Work Phone []:

Home Phone []:

Other []:

Is the information correct? [Y/n]

2: Группа wheel

Используйте команду usermod, чтобы добавить пользователя в группу sudo:

В системе Ubuntu все пользователи, состоящие в группе sudo, по умолчанию имеют права sudo.

3: Тестирование настроек sudo

Перейдите в сессию нового системного пользователя:

Теперь попробуйте запустить любую команду, добавив перед ней sudo.

К примеру, чтобы просмотреть содержимое каталога /root, нужно выполнить:

При первом запуске sudo система запросит пароль текущей учётной записи.

[sudo] password for username:

После этого команда будет выполнена с правами администратора.

Примечание: Более подробную информацию об управлении пользователями можно найти в руководстве «Создание и удаление пользователей Ubuntu».

Права суперпользователя root в Linux: полный обзор

В дистрибутивах Linux пользовательские привилегии предоставляются путем открытия доступа к root. Наличие таких прав позволяет использовать функциональность операционной системы более широко и выполнять необходимые действия в корневом каталоге.

Предназначение root-прав в Linux

Права обычного пользователя в Linux крайне ограничены. Он может управлять только своим каталогом и открывать для чтения определенные файлы из корня. Доступ для их изменения или установки программ отсутствует, что делает привилегии суперпользователя крайне важными при настройке ОС и решении разных проблем. Обычный пользователь ограничивается следующим набором прав:

При наличии рут-прав у юзера появляется гораздо больше возможностей и расширяются границы взаимодействия с операционной системой. Становятся доступными любые действия со всеми папками и файлами.

Безопасность использования прав суперпользователя

Если с предназначением root-прав в Linux все понятно, то вот к безопасности их использования есть вопросы. В основном, относится это к серверным машинам, поскольку риск взлома домашнего компьютера очень мал, да и кому нужны файлы обычного пользователя, чтобы ради этого затевать процедуру взлома. Если вы используете Linux как обычную операционную систему, работаете с документами и стандартными программами, используйте root для установки приложений и защиты системы от случайных изменений, которые могут внести другие пользователи компьютера.

С серверной частью все гораздо сложнее, поскольку рут как таковой не предоставляет полной защиты. Часто используемые пароли взламываются путем перебора или поиском бэкдора. Поэтому не стоит полагаться исключительно на защиту паролем, если вы владеете файлами сайтов или используете сервер для других целей. Займитесь настройкой файрвола, если это повысит уровень защиты.

Команда sudo и примеры ее использования

Команда sudo тесно связана с root в Linux, поскольку отвечает за передачу прав суперпользователя и позволяет от его имени выполнять команды в Терминале. Существует несколько ее вариаций, использующихся при разных обстоятельствах. Подходит эта команда как для выполнения всего одного действия, так и для передачи прав на всю текущую сессию.

Самый простой пример использования sudo – запуск программы от имени суперпользователя. Для этого вводится:

Еще sudo применяется для установки софта, команда в таком случае обретает вид:

Переключение на суперпользователя

Вы уже сами решайте, какой вариант хотите использовать, и готовы ли смириться со всеми ограничениями и недостатками, которые накладывает каждый из них.

Предоставление и отзыв прав суперпользователя

Каждому пользователю в Linux можно предоставить root-права, добавив его в соответствующую группу. Точно так же их можно и отнять, если вдруг это понадобится. Рассмотрю три варианта действий.

Создание нового пользователя с root

Допустим, что вы, единственный юзер в Linux, хотите создать еще одну учетную запись с правами суперпользователя. В таком случае алгоритм действий обретет следующий вид:

Для существующей учетной записи

Если учетная запись уже добавлена, в консоли остается ввести только одну команду, чтобы добавить пользователя в группу sudo и разрешить ему получение рут-прав. Сама команда представлена ниже, вам остается только скопировать ее и поменять имя юзера.

Используйте предыдущую инструкцию для проверки внесенных изменений.

Откат прав суперпользователя

Если вдруг вы решили, что одна из учетных записей больше не должна состоять в группе sudo, отзовите права, введя команду:

Измените user на необходимое имя. Можете переключиться на эту учетную запись и убедиться в том, что теперь команды с sudo она выполнять не может.

Это была вся основная информация о правах суперпользователя в Linux. Вы знаете, что дают такие привилегии, как их правильно использовать и управлять пользователями. В качестве рекомендации скажу, что всегда нужно читать текст ошибок, появляющихся в Терминале, если что-то пошло не так. Это позволит вам быстрее решить проблему без траты времени на поиски в Google.

Управление пользователями

Содержание

Управление пользователями

Управление пользователями является важной частью безопасности системы. Неэффективные пользователи и управление привилегиями часто приводят множество систем к компрометации. Поэтому важно чтобы вы понимали как защитить ваш сервер с помощью простых и эффективных методик управления пользовательскими учетными записями.

Где суперпользователь?

Разработчики Ubuntu приняли сознательное решение заблокировать административную корневую учетную запись (root) по умолчанию во всех установках Ubuntu. Это не означает, что учетная запись root удалена или к ней нет доступа. Ей просто присвоен пароль, который не совпадает ни с одним возможным шифрованным значением, соответственно, ее невозможно использовать для входа напрямую.

Вместо этого поощряется применение пользователями инструмента с именем sudo для переноса административных обязанностей. Sudo позволяет авторизованным пользователям временно повышать их привилегии, используя их собственный пароль вместо знания пароля, присвоенного суперпользователю. Эта простая и к тому же эффективная методика обеспечивает ответственность для всех действий пользователей и дает административный раздельный контроль над тем, какие действия может выполнять пользователь с указанными привилегиями.

1. Если по какой-то причине вы хотите разрешить учетную запись суперпользователя, просто установите ей пароль:

Sudo запросит ваш пароль, а затем предложит установить новый пароль для root как показано ниже:

2. Для блокирования учетной записи root используйте следующий синтаксис passwd:

3. Вы можете прочитать больше по sudo вызвав ее man страницу:

По умолчанию изначальный пользователь, созданный установщиком Ubuntu является членом группы «admin», которая добавлена в файл /etc/sudoers как авторизованные sudo пользователи. Если вы желаете разрешить другой учетной записи полный доступ суперпользователя через sudo, просто добавьте ее в группу admin.

Добавление и удаление пользователей

Процесс управления локальными пользователями и группами простой и мало отличается от большинства других операционных систем GNU/Linux. Ubuntu и другие дистрибутивы на основе Debian поощряют использование пакета «adduser» для управления учетными записями.

1. Для добавления учетной записи пользователя используйте следующий синтаксис и следуйте подсказкам для указания пароля и опознавательных характеристик таких как полное имя, телефон и пр.:

2. Для удаления пользователя и его первичной группы используйте следующий синтаксис:

Удаление пользователя не удаляет связанный с ним домашний каталог. Оставлено на ваше усмотрение хотите ли вы удалить каталог вручную или оставите его в соответствии с вашими политиками хранения.

Помните, что любой пользователь, добавленный позднее с теми же UID/GID, как и предыдущий, получит доступ к этому каталогу если вы не предпримете необходимых мер предосторожности.

Вы можете захотеть изменить эти значения UID/GID каталога на что-то более подходящее, как, например, значения суперпользователя и, возможно, переместить каталог для предотвращения будущих конфликтов:

3. Для временного блокирования или разблокирования используйте следующий синтаксис:

4. Для добавления или удаления персональной группы используйте, соответственно, следующий синтаксис:

5. Для добавления пользователя в группу, используйте:

Безопасность профиля пользователя

Когда создается новый пользователь, утилита adduser создает, соответственно, новый именной каталог /home/username. Профиль по умолчанию формируется по содержимому, находящемуся в каталоге /etc/skel, который включает все основы для формирования профилей.

Если ваш сервер является домашним для множества пользователей, вы должны уделять пристальное внимание правам доступа на пользовательские домашние каталоги для поддержания конфиденциальности. По умолчанию пользовательские домашние каталоги создаются с правами чтения/выполнения для всех. Это означает, что все пользователи просматривать и получать доступ к содержимому других домашних каталогов. Это может не подходить для вашего окружения.

1. Для проверки прав доступа на домашние каталоги существующих пользователей используйте такой синтаксис:

Следующий вывод показывает, что каталог /home/username имеет доступ на чтение для всех:

2. Вы можете удалить права чтения для всех, используя следующий синтаксис:

Более эффективный подход к данному вопросу будет в изменении глобальных прав доступа по умолчанию для adduser при создании домашних каталогов. Просто отредактируйте файл /etc/adduser.conf, изменив переменную DIR_MODE на что-то более подходящее, после чего все новые домашние каталоги будут получать корректные права доступа.

3. После исправления прав доступа к каталогам, используя любую из ранее упоминавшихся методик, проверьте результаты используя следующую команду:

Результат ниже показывет, что права на чтение для всех удалены:

Политика паролей

Минимальная длина пароля

По умолчанию Ubuntu требует минимальную длину пароля в 6 символов, также как и некоторые основные проверки на разброс значений. Эти параметры управляются файлом /etc/pam.d/common-password и приведены ниже:

Если вы хотите установить минимальную длину в 8 символов, измените соответствующую переменную на min=8. Изменения приведены ниже:

Время жизни пароля

При создании учетных записей пользователей вы должны создать политику минимального и максимального времени жизни пароля чтобы заставлять пользователей менять их пароли по истечении определенного времени.

1. Для простого просмотра текущего статуса учетной записи пользователя используйте следующий синтаксис:

Вывод, приведенный ниже, показывает интересные факты об учетной записи пользователя, а именно что нет никаких примененных политик:

2. Для установки этих значений просто используйте следующую команду и следуйте интерактивным подсказкам:

3. Для проверки изменений используйте ту же команду, что и упоминалась выше:

Вывод команды ниже показывает новые политики, которые применяются к учетной записи:

Иные соображения безопасности

Многие приложения используют альтернативные механизмы аутентификации, которые могут быть запросто пропущены даже опытными системными администраторами. Поэтому важно понимать и контролировать как пользователи авторизуются и получают доступ к сервисам и приложениям на вашем сервере.

Доступ по SSH заблокированными пользователями

Аутентификация по внешней базе данных

Большинство корпоративных сетей требуют централизованной аутентификации и контроля доступа для всех системных ресурсов. Если вы настроили свой сервер для аутентификации пользователей по внешней базе данных, убедитесь, что вы отключаете учетные записи как внешние, так и локальные, таким образом вы будете уверены что откат на локальную аутентификацию невозможен.

© 2012 Ubuntu-ru — Русскоязычное сообщество Ubuntu Linux.

© 2012 Canonical Ltd. Ubuntu и Canonical являются зарегистрированными торговыми знаками Canonical Ltd.