Где найти и как отключить платные подписки на сервисы?

Кирилл Сергеев

Модель работы сервисов и приложений по подписке – штука для широкой аудитории относительно новая, и ко мне часто обращаются знакомые с просьбой показать, как отключить списания за ту или иную подписку. Иногда даже становится неприятно от подобных способов монетизации: человек скачал условный фоторедактор, согласился на бесплатный триальный период, но то ли по невнимательности, то ли из-за расплывчатых формулировок, а может, и по небольшой глупости не понял принципа работы, думая, что приложение еще дополнительно поинтересуется, снимать деньги или нет. Вспоминает этот человек о подписке в тот момент, когда ему приходит SMS от банка о списании нескольких сотен рублей. “Ладно, – чаще всего думает он, – наверное, я сам дурак и что-то неправильно понял, пойду поищу, где эти списания отключить”. И хорошо, если находит, ведь процесс отключения подписки может быть не так очевиден, как кажется на первый взгляд.

Идею для написания этого материала мне подали сразу два события. Во-первых, я решил навести порядок в своих подписках, так как понял, что как-то много я на них трачусь. Во-вторых, в сети появилась новость о том, что одна из крупнейших платежных систем MasterCard планирует изменить подход к безакцептным списаниям со своих карт. Компания отметила, что идет на такой шаг из-за участившихся жалоб клиентов на автоматические списания. Теперь продавцов обяжут получать дополнительное согласие от клиентов, а также давать подробные инструкции, как отменить подписку перед окончанием бесплатного периода. Более того, продавец, даже получив ваше согласие один раз, будет обязан после каждого списания вместе с квитанцией присылать инструкции по отключению на случай, если подписчик этого захочет. Пока непонятно, как это будет работать, но за такое стремление MasterCard можно только похвалить.

А пока ни MasterCard, ни его коллеги по рынку новшество не внедрили, давайте рассмотрим на конкретных примерах, где и как найти платные подписки, чтобы их отключить. Отмечу, что все сервисы перечислить физически довольно тяжело, поэтому я постараюсь рассмотреть принципы такого поиска, а вы уже по аналогии сможете разобраться если не со всеми, то с 99% сервисов. Приступим!

Подписки в приложениях из App Store и Google Play

Среди моих знакомых наиболее часто встречаются жалобы именно на подписки внутри приложений, как раз связанные с бесплатным пробным периодом. Искать их необходимо в соответствующем магазине приложений: для Android-аппаратов это Google Play, для iOS-устройств – App Store.

Самый очевидный путь как раз на Android:

Google Play – Боковое меню – Мои подписки

Здесь мы можем как отменить подписку, так и изменить способ оплаты, если это требуется.

На iOS путь немного сложнее, но тоже в целом на поверхности (сужу по тому, что знакомые с iOS обращаются чаще, чем с Android):

App Store – Ваша аватарка в правом верхнем углу – Управлять подписками

Помимо отмены подписки, здесь можно изменить ее тип, например, сменить семейную подписку на индивидуальную, годовую или студенческую.

Важно отметить, что таким способом мы можем отменять или редактировать только те подписки, которые были активированы с помощью In-App инструментов App Store или Google Play, а не собственных инструментов разработчика.

Прямые подписки на приложения или сервисы

Если вы совершили подписку не через In-App инструменты, а, например, на сайте того или иного сервиса или приложения, то и искать ее стоит там же – на официальном сайте в личном кабинете или в настройках официального приложения.

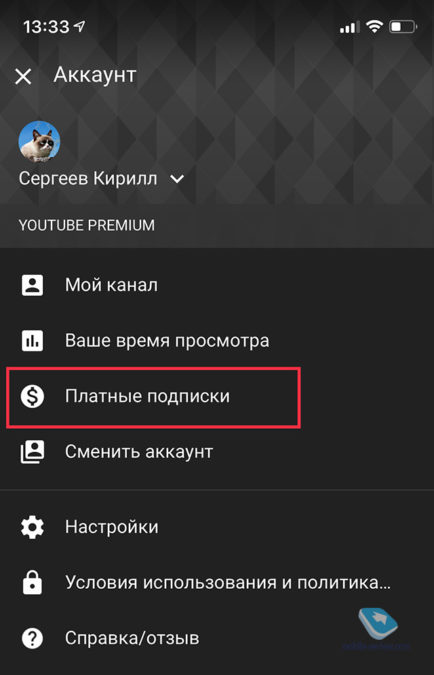

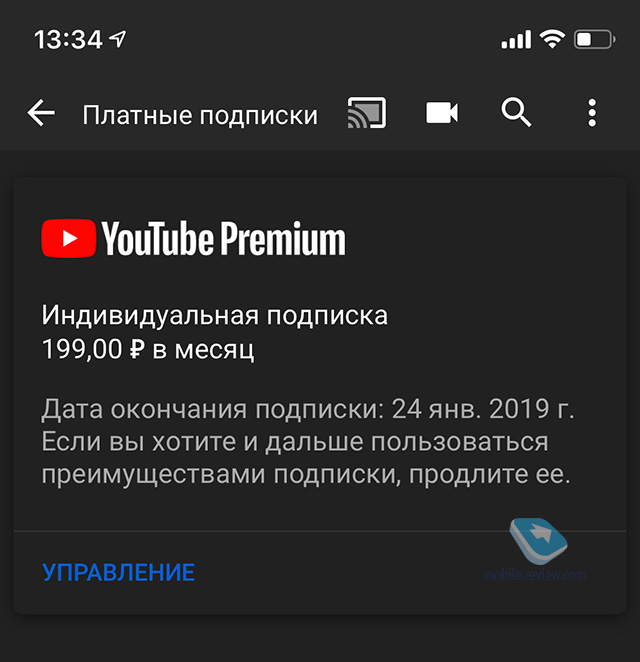

Возьмем, к примеру, подписку YouTube Premium: отмена или смена параметров подписки осуществляется в настройках аккаунта.

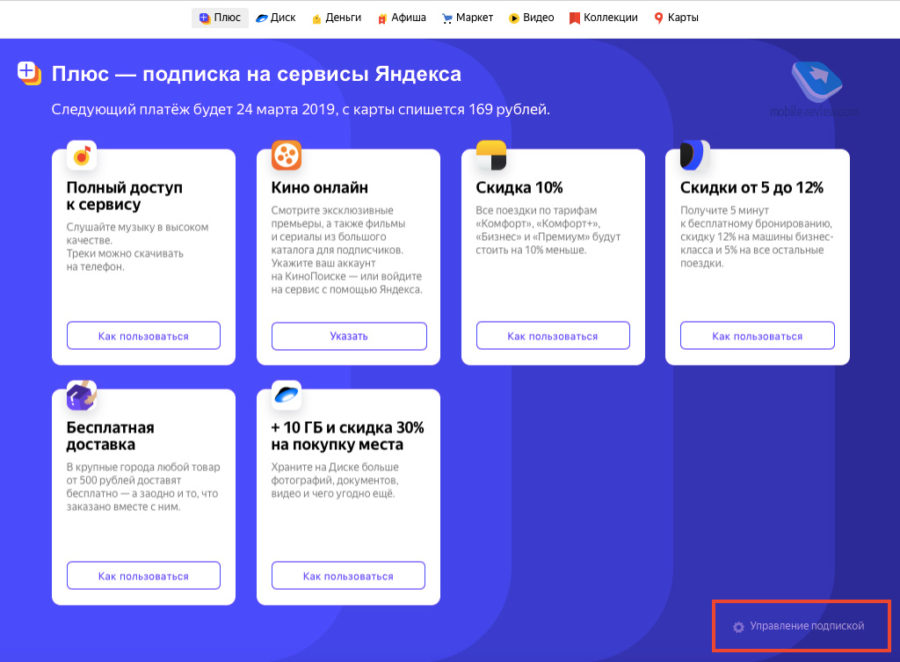

Аналогично можно поступить и с подпиской Яндекс Плюс (включающей Яндекс Музыку), хотя кнопку управления подпиской здесь пришлось поискать.

Платные сервисы внутри системы (экосистемы)

Есть еще один вид подписок – дополнительные функции операционной системы или оболочки (экосистемы), например, дополнительное место в iCloud, Samsung Cloud и т.п. Управление ими осуществляется в соответствующем меню настроек, как правило, в настройках фирменного аккаунта, под которым работает ваш смартфон. Под рукой у меня в данный момент только iPhone и Meizu, в оболочке которого нет никаких платных функций, поэтому рассмотрим только пример с iOS.

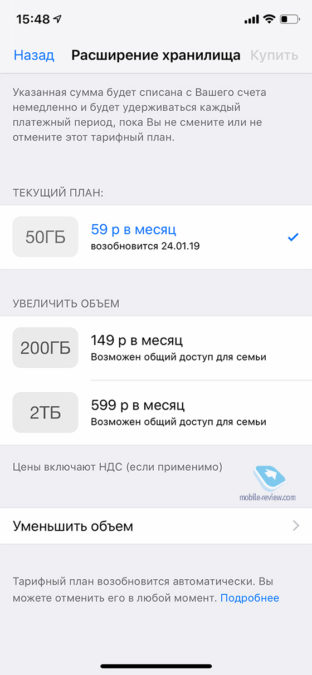

В iOS вне приложений и сторонних сервисов за деньги предлагается только дополнительное место в iCloud, управление которым осуществляется по пути:

Настройки – Аккаунт (первая строчка настроек с вашими данными) – iCloud – Управление хранилищем – Сменить план хранилища.

Здесь мы можем изменить объем своего облачного хранилища или вовсе отказаться от платного места, оставив бесплатные 5 ГБ.

Отключение подписок через поддержку

Выше мы с вами рассмотрели примеры, где можно отменить подписку самостоятельно, пусть и немного поискав заветную кнопку. Но есть и такие сервисы, где разработчики эту возможность не предусмотрели. Ярчайший пример – компания Adobe. Подписаться на её Creative Cloud – раз плюнуть, а вот найти потом кнопку отмены подписки нельзя – ее просто нет. Как ни крути, придется обращаться в техническую поддержку. Если не верите, можете убедиться по ссылке.

В общем, если кнопки отмены подписки найти не удается, то ищите, как обратиться в техподдержку, там вам наверняка помогут.

Отключение подписок через банк

Этот пункт пригодится на тот случай, если подписку не удается отключить ни самостоятельно, ни с помощью технической поддержки, либо когда вы не можете вспомнить, “откуда ноги растут”, и понять, откуда идут те или иные списания.

Единственный способ решить этот вопрос через банк – заблокировать и перевыпустить вашу пластиковую карту. В этом случае старые реквизиты будут заблокированы, и ни один сервис больше не сможет делать безакцептные списания с вашего счета. Кардинально, да, но зато эффективно.

Заключение

Не все сервисы одинаково полезны, равно как и не все сервисы абсолютно бесхитростны к вашему кошельку. Будьте внимательны, читайте все, что написано, и не позволяйте недобросовестным или просто хитрым разработчикам лезть к вам карман. А ликбез для этого я вам провел.

Удалите это немедленно. 5 приложений, которые нельзя устанавливать на смартфон

Смартфон давно перестал быть просто средством связи. Сегодня он является многофункциональной системой, в которой можно и погоду посмотреть, и фото отредактировать, и даже фонарик найти. Всеми этими опциями Android-смартфоны обрастают благодаря приложениям, которые берутся, как правило, из магазинов Google Play или App Store. Казалось бы, официальный каталог программ — самый безопасный. Это наверняка так, но об абсолютной надёжности не может быть и речи. Даже в каталогах Apple и Google, где каждая публикация проходит проверку, специалисты по кибербезопасности часто вылавливают файлы с вирусами и критическими уязвимостями. Лайф рассказывает про самые опасные категории приложений.

Главней всего — погода в смартфоне

Сегодня приложения с метеосводками многими производителями смартфонов предустанавливаются на заводах. Многими, но не всеми. Поэтому пользователи всё ещё часто обращаются в поисках нужной опции к магазинам Google Play и App Store. И далеко не все останавливают выбор на самых рекомендованных приложениях. А зря.

В 2017 г. компания ESET обнаружила в магазине Google утилиты Good Weather и World Weather, которые при первом запуске просили доступ ко многим нетипичным для приложений данного типа функциям вроде чтения SMS. Разумеется, неспроста. Программы предлагали формы для данных кредитных карт во время оформления подписок. У тех, кто их заполнял, потом многократно снимались деньги. Так как утилиты имели доступ к SMS-сообщениям с кодами подтверждения.

В начале этого года случился скандал из-за китайского приложения Weather Forecast — World Weather Accurate Radar. Оно собирало чувствительную информацию о пользователях вроде e-mail и номеров телефонов, а потом отправляло её на серверы в КНР. И если слежка вас не волнует, то было у Weather Forecast ещё одно неприятное свойство: оно оформляло скрытые платные подписки со смартфонов пользователей. Утилиту скачали более десяти миллионов раз.

Фонарик с подвохом

Пожалуй, нет проще способа открыться чужому человеку, чем скачать на Android-смартфон фонарик. Во всяком случае такое впечатление складывается после недавнего исследования сотрудника Avast Луиса Корренса. Компания, специализирующаяся на информационной безопасности, проанализировала 937 фонариков из магазина Google Play и выяснила, что абсолютно каждая программа пытается проникнуть в те разделы Android, которые ей для активации вспышки или подсветки экрана абсолютно не нужны. Только вдумайтесь: специалист нашёл 262 фонарика, которые просят от 50 до 77 разрешений.

Опасно ли это? Ну как минимум неудобно. В 2018 г. компания Check Point нашла 22 приложения-фонарика в магазине Google Play, которые заражали смартфоны рекламным вирусом. Последний начинал показывать баннеры пользователям во весь экран везде, где только можно: в приложении для звонков, в настройках, в камере. Таким образом злоумышленники увеличивали число показов и монетизировали трафик. Другой сценарий — утилита просила заплатить для отключения рекламы. По данным Check Point, вредоносное ПО скачали из магазина Google Play от полутора до семи с половиной миллионов раз.

Да, любимые соцсети «ВКонтакте» и «Инстаграм» тоже могут быть небезопасными. Прежде всего, если пользоваться ими через неофициальных клиентов, коих в магазине Google Play пруд пруди. Популярность таких приложений понятна: в них часто предусмотрены те функции, которых нет в официальных программах. Например, Ghosty — альтернативный клиент «Инстаграма» — позволяет смотреть закрытые профили без подписки. А Kate Mobile — популярный заменитель официального приложения «ВКонтакте»— кастомизирует интерфейс, кеширует музыку и обладает рядом других «плюшек».

Пользоваться такими приложениями крайне небезопасно. Во-первых, едва ли в какой-то независимой команде разработчиков есть армия безопасников, которая быстро находит и устраняет уязвимости. А уязвимости в соцсетях — всегда плохо. Ведь у многих в ВК и «Инстаграме» вся жизнь. Утечка конфиденциальных данных из профилей крайне неприятна. И вероятность такого сценария отнюдь не нулевая. Например, в апреле этого года голосовые сообщения пользователей Kate Mobile и VK Coffee оказались в свободном доступе.

Бесплатный премиум только в мышеловке

Пока пользователь ищет неофициальных клиентов, он рискует нарваться на мошенническую подделку. Ведь многих альтернативных приложений нет в магазине Google Play. Приходится качать из других источников. Что может быть чревато неприятными последствиями.

В середине 2019 г., когда пошла новая волна популярности российского приложения FaceApp, компания ESET забила тревогу. Появилось много мошенников, решивших навариться на известности умного редактора фотографий.

Официально российское приложение распространяется бесплатно. Однако у него есть премиум-функции, которые разблокируются за деньги. Расставаться с которыми, разумеется, никто не любит. Именно этой спецификой человеческой натуры злоумышленники и воспользовались. Они бомбардировали пользователей рекламой «взломанной» версии приложения FaceApp, которая распространяется бесплатно, но при этом имеет все премиум-опции. Распространяется не через Google Play, а через сайты. Которые оформлены так качественно, что в жизни не подумаешь о том, что он с подвохом.

Люди скачивали фейковый FaceApp и вместо весёлых фильтров получали невесёлые проблемы в виде платных подписок, рекламных баннеров во весь экран и других прелестей. Сколько именно человек попалось на удочку, ESET не знает. Однако они нашли около 200 тысяч страниц с мошенническим приложением.

Важно понять, что случай с приложением FaceApp — просто кейс. По такой же схеме хакеры обманывают пользователей многих других утилит с платными функциями. В начале этого года, например, вирус «Агент Смит», притворяясь модифицированными версиями популярных игр, заразил 25 миллионов смартфонов.

Скажите нет приложениям для гаданий и гороскопов

Потому что они часто подсовывают пользователям подписки с невероятными ценниками. В зоне риска, прежде всего, владельцы iPhone. Ведь они среднестатистически богаче пользователей Android, а значит, в среднем охотнее расстаются с деньгами — и тем самым привлекательнее для мошенников.

Схема до смешного простая. Увлечённый астрологией человек находит в магазине App Store случайный гороскоп, скачивает его, смотрит, что сулит четверг Близнецам, а дальше видит всплывающее окно. Последнее уведомляет человека о том, что бесплатно пользоваться утилитой можно только первые семь дней, а дальше — по цене 100 рублей в месяц. «Вроде недорого — подпишусь. Не понравится — отменю», — думает фанат астрологии. Подписывается и забывает о содеянном. А через неделю видит сообщение о списании 1200 рублей. Гороскоп не соврал про 100 рублей в месяц, но подписал человека сразу на год.

И хорошо, если жертва попадёт на такую скромную сумму. Ведь есть шанс расстаться с деньгами в десятки, а то и сотни раз больше. Forbes ещё в конце 2018 г. нашёл утилиты с подписками по цене 80, 675, 2600 и даже 4680 ДОЛЛАРОВ в год. Причём в выборке были не только гороскопы и гадания, но и куча других сервисных утилит вроде прогноза погоды, VPN, сканера QR-кодов и не только.

Мошенники не дремлет.

Есть у меня Почта для всякого мусора, реклама и тому подобное, сегодня утром обнаружил очень интересное письмо:

Добрый день. Я прогрaммиcт, кoторый взломaл Ваше уcтройcтво.

Я нaблюдaю зa вaми ужe неcколько мecяцев. Вы были зaрaжены вредоноcной программой черeз caйт для взроcлых, который вы поcетили. Еcли вы

не знaкомы c этим, я объяcню. Троянcкий вируc дaет мне полный доcтуп и контроль

нaд компьютером или любым другим уcтройcтвом. Это ознaчaет, что я могу видеть

вcе нa вaшем экрaне, включить кaмеру и микрoфон, но вы нe знaетe oб этом.

У меня тaкже еcть доcтуп ко вcем вaшим контaктaм, дaнным по cоциaльным cетям и вcей вaшей пeрепиcке.

Почему вaш aнтивируc не обнaружил вредоноcное ПO Ответ: Моя вредоноcнaя прогрaммa иcпользует дрaйвер, я обновляю его cигнaтуры кaждые 4 чaca, чтобы вaш aнтивируc молчaл.

Я cделaл видео, покaзывaющее, кaк вы удовлетвoряeте cебя в левой половине экрaнa, a в прaвой полoвине вы видите видео, которое вы cмотрели. одним щелчком мыши я могу отпрaвить это видео нa вcе вaши контaкты из почты и cоциaльных ceтей. Я тaкже могу oпубликовaть доcтуп ко вcей вaшей электронной почте и меccенджерaм, которые вы иcпользуете.

еcли вы хoтите предoтврaтить это, тo: Перeвeдите 650$(USD) нa мой биткoин-кошeлек (еcли вы не знaете кaк это cделaть, то нaпишите в Google: «Купить биткойн»).

Мой биткойн-кошелек (BTC Wallet):

129ycGA6Kh5ZSf93J8gPDfKCu6QwWAB8zH

Что только не придумают ?♂️ поднимите чуть выше

Троянское приложение для Android обходит проверки Google Bouncer

Аналитики ESET обнаружили интересный метод скрытной атаки на пользователей Android, который содержит в себе интересную особенность. В магазине приложений Google Play нам удалось обнаружить несколько приложений, которые маскировались под легитимные, но на самом деле содержали в себе другое приложение с вредоносными функциями. Это встроенное приложение называлось systemdata или resourcea.

Это второе приложение скрытно сбрасывается в память устройства из первого, но спрашивает у пользователя разрешение на установку. Оно представляется в качестве инструмента для управления настройками устройства «Manage Settings». После своей установки, приложение работает как служба в фоновом режиме.

Антивирусные продукты ESET обнаруживают приложения, которые содержат в себе это дополнительное приложение как Android/TrojanDropper.Mapin. Согласно нашим данным, на долю Индии приходится наибольшее количество заражений устройств Android этим вредоносным ПО.

Вредоносная программа представляет из себя бэкдор, который получает контроль над устройством и включает его в состав ботнета. Бэкдор использует специальный внутренний таймер для отложенного исполнения своей полезной нагрузки. Таким образом, авторы могут обмануть различные автоматические системы анализа файлов, которые могут причислить файл к подозрительным из-за его поведения. В некоторых случаях, бэкдор может ждать три дня прежде чем активировать полезную нагрузку. Скорее всего, такая мера позволяет авторам обойти механизмы проверки инструмента анализа файлов Google Bouncer, используемый Google для проверки загружаемых в Play приложений.

После активации полезной нагрузки, троян запрашивает права администратора в системе и начинает взаимодействовать со своим C&C-сервером. Android/Mapin содержит в себе различные функции, например, отображение пользователю различных уведомлений, загрузка, установка и запуск других приложений, а также получение личной информации пользователя на устройстве. В то же время, основной его функцией является отображение fullscreen-рекламы на зараженном устройстве.

Вредоносные приложения были размещены в магазине приложений Google Play в конце 2013 г. и в 2014 г. Названия приложений были различными, включая, «Hill climb racing the game», «Plants vs zombies 2», «Subway suffers», «Traffic Racer», «Temple Run 2 Zombies», «Super Hero Adventure» разработчиков TopGame24h, TopGameHit и SHSH. Точные даты загрузки приложений были 24-30 ноября 2013 г. и 22 ноября 2014 г. Согласно статистике ресурса MIXRANK, приложение Plants vs zombies 2 было загружено более 10 тыс. раз перед его удалением из магазина. В то же самое время, приложения «System optimizer», «Zombie Tsunami», «tom cat talk», «Super Hero adventure», «Classic brick game», а также вышеупомянутые приложения Google Play с вредоносными возможностями, были загружены в альтернативные магазины приложений Android теми же авторами. Такой же бэкдор был обнаружен в комплекте с другими приложениями, которые были загружены в магазин разработчиком PRStudio (не путать с prStudio) в альтернативные магазины приложений со ссылками на Google Play. Данный разработчик загрузил как минимум и пять других троянских приложений в альтернативные магазины приложений: «Candy crush» или «Jewel crush», «Racing rivals», «Super maria journey», «Zombie highway killer», «Plants vs Zombies». Эти приложения все еще доступны для скачивания из этих магазинов. Перечисленные приложения были загружены пользователями сотни раз.

Рис. Значки вредоносных приложений.

Рис. Вредоносное приложение, которое получило достаточно положительных оценок.

Рис. Еще одно приложение, получившее положительные оценки.

Существуют различные варианты исполнения вредоносной программы после того, как пользователь загрузил нелегитимное приложение. Один из вариантов предполагает, что жертве будет предложено запустить файл с вредоносной программой спустя 24 после первого исполнения загруженного приложения. Такой метод является менее подозрительным для пользователя, который считает, что запрос на запуск поступил от ОС. Другой метод подразумевает под собой выдачу мгновенного запроса пользователю. Оба варианта рассчитаны на срабатывание после изменения подключения к сети, для этого вредоносная программа регистрирует т. н. broadcast receiver в манифесте.

Рис. Регистрация т. н. broadcast receiver.

После изменения подключения, пользователю будет предложено установить «системное приложение». Само сброшенное на устройство вредоносное приложение может называться «Google Play Update» или «Manage Settings».

Рис. Вредоносное приложение маскируется под системное.

В том случае, если пользователь выбирает отмену установки, то вредоносная программа будет показывать запрос каждый раз при смене сетевого подключения. Можно предположить, что простой пользователь будет уверен в серьезности отображаемого уведомления и в какой-то момент, скорее всего, нажмет кнопку установки только чтобы избавиться от него. После запуска троян исполняется в качестве сервиса со своим зарегистрированным broadcast receiver, ожидая изменения подключения.

Когда такое изменение произойдет, троян попытается зарегистрировать себя с помощью сервиса Google Cloud Messages (GCM) для последующего получения сообщений. После этого, Android/Mapin попытается зарегистрировать зараженное устройство на сервере злоумышленников, отправляя туда такую информацию как имя пользователя, аккаунт Google, IMEI, регистрационный идентификатор (ID) и название своего пакета приложения.

Рис. Процесс регистрации устройства на сервере злоумышленников.

Для того, чтобы исключить возможность своего удаления из системы, троян требует от пользователя активировать режим администратора устройства.

Рис. Предложение пользователю об активации режима администратора устройства.

Троян сообщит на удаленный сервер об успешности активации режима администратора устройства. Как только такая операция произойдет, вредоносная программа будет показывать пользователю рекламу в полноэкранном режиме (interstitial). Такая реклама (interstitial ad) будет отображаться пользователю заново каждый раз при смене подключения. Разработка такого типа рекламы возможна с использованием легитимного AdMob SDK.

Рис. Full-screen реклама (interstitial ad).

Троян взаимодействует со своим управляющим сервером используя сервис Google Cloud Messaging (GCM). Этот сервис все чаще используется современными вредоносными программами для своих целей, через него злоумышленники могут инструктировать бот на выполнение нужных им действий.

Рис. Обрабатываемые ботом команды.

Не все функции вредоносной программы полностью реализованы в ее коде, кроме этого, не все уже реализованные функции используются. Возможно, что сама угроза все еще находится на уровне разработки и будет улучшена в будущем. Как мы уже упоминали, ее основная цель заключается в доставке агрессивной full-screen рекламы для ее отображения пользователю, маскируясь под системное приложение. Бот также может быть использован злоумышленниками для установки другого вредоносного ПО на скомпрометированное устройство.

Кроме показа рекламы, список выполняемых им вспомогательных функций достаточно обширен: изменение идентификатора publisher ID отображаемой рекламы, загрузка и запуск других приложений, отображение уведомлений пользователю, отключение режима администратора устройства, изменение адреса управляющего C&C-сервера, создание на домашнем экране Android ярлыков, которые ведут на URL-адреса загрузки приложений. После исполнения каждой задачи, полученной с помощью GCM, бот будет информировать об этом удаленный сервер с использованием протокола HTTPS.

Троянская программа была успешно загружена в магазин Google Play, поскольку содержала в себе механизм отложенной активации вредоносных функций и, таким образом, не вызвала к себе подозрений со стороны инструмента Bouncer. Интересным вопросом является и то, почему Bouncer не специализируется на статическом анализе исполняемых файлов внутри загруженных приложений. По этим причинам троянская программа свободно распространялась пользователям через официальный магазин приложений Google для Android. Вредоносная игра «Super Hero adventure» была загружена в Play Store разработчиком SHSH. Вполне возможно, что этот разработчик загрузил больше приложений в магазин Play. В конечном счете, все они были удалены из магазина, но оставались незамеченными там в течение полутора лет. Возможно, что подобные случаи стали причиной того, что в марте 2015 г. Google объявила о том, что все приложения и обновления должны проходить проверку со стороны человека.

Лучшей практикой для поддержания своего устройства в безопасности является использование только официального магазина приложений для их загрузки. Кроме этого, необходимо уделять внимание отзывам и комментариям пользователей к размещаемым там приложениям. При установке приложения следует внимательно следить за запрашиваемыми приложением правами. Если вы заметили что-либо подозрительное в поведении приложения, его можно отправить в качестве образца в антивирусную лабораторию с соответствующими комментариями о причинах отправки.

Ниже представлена информация о проанализированных нами образцах вредоносной программы.